Из чего состоит SOC: базовые системы, софт потяжелее и технологии будущего

Борьба с кибератаками в России все чаще напоминает гонку вооружений. Чем больше инструментов используют преступники, тем быстрее растет зоопарк цифровых решений в центрах мониторинга и реагирования (SOC). Содержать огромную ИТ-инфраструктуру в них с каждым днем становится сложнее и дороже.

Какое ПО должно быть обязательно? Что внедрять в зрелых SOC, когда уже есть опыт и базовые решения? И какой софт рассмотреть для закупок на будущее? Ответы экспертов — в этой статье.

Что такое SOC и для чего он нужен компаниям

SOC (Security Operations Center) — это центр по безопасности информации, который предназначен для непрерывного мониторинга, обнаружения и реагирования на киберугрозы и инциденты безопасности в компании. SOC является специализированным подразделением, которое объединяет процессы, технологии и людей для обеспечения безопасности информации и защиты от кибератак.

Основные функции SOC включают:

- Мониторинг безопасности — непрерывное отслеживание событий и сетевой активности для обнаружения потенциальных угроз.

- Анализ угроз — исследование и анализ инцидентов безопасности для определения природы и серьезности угрозы.

- Реагирование на инциденты — принятие мер по предотвращению и реагированию на кибератаки, включая изоляцию скомпрометированных систем и восстановление данных.

- Исследование инцидентов — проведение расследований для выявления причин инцидентов и разработки мер по предотвращению их повторения.

SOC — важный элемент информационной безопасности для компаний, особенно для тех, которые хранят чувствительные данные или подвергаются частым кибератакам. Правильно организованный SOC помогает компаниям своевременно реагировать на угрозы, минимизировать ущерб от инцидентов и обеспечивать непрерывную защиту информации. При этом построение SOC во многом зависит от потребностей и запросов самой компании.

Архитектура SOC или Мастхэв-инструменты SOC

Если визуально представить центр реагирования и мониторинга, это будет ядро, вокруг которого наслаиваются определенные инструменты. В большинстве российских компаний, которые имеют собственные центры SOC, ядром выступает SIEM — класс программных продуктов, предназначенных для сбора и анализа информации о событиях безопасности.

В список обязательного ПО, которое дополняет ядро SOC, эксперты включают:

- средства антивирусной защиты AV (Antivirus Software);

- системы классов LM/SIEM (Log Management/ Security information and event management);

- IRP/SOAR (Incident Response Platform/ Security Orchestration, Automation and Response);

- TIP (Threat Intelligence Platform).

Считается, что именно такая архитектура SOC и эти инструменты обеспечивают достойную комплексную защиту и помогают быстро реагировать на угрозы.

Александр Мосягин

Руководитель SOC Infosecurity a Softline Company

SIEM обеспечивает мониторинг и анализ событий в реальном времени, IRP/SOAR позволяет быстро реагировать на угрозы с помощью автоматической оркестрации процессов. А Threat Intelligence Platform помогает выявлять, анализировать и предотвращать новые угрозы для инфраструктуры компании раньше, чем они успеют причинить ущерб.

К базовому ПО в современных SOC также часто относят сенсор NTA (Network traffic analysis) и WAF (Web Application Firewall). Первый инструмент помогает анализировать сетевой трафик и выявлять признаки предстоящих атак, обнаруживать активность вредоносного ПО и злоумышленников. Второй — оповещает об угрозах на онлайн-порталах, в ERP и других корпоративных системах, которые работают на базе веб-технологий.

Если говорить о том, из чего состоит SOC, не стоит забывать о кадрах. Сами технологии и инструменты защиты без специалистов, способных анализировать и реагировать на инциденты, мало чем помогут компании. Поэтому при построении SOC отдельное внимание уделяется кадрам.

Самый SOC: когда потребностей уже больше

Обычно на практике базовых инструментов, бывает недостаточно. Самый популярный случай — когда в SOC уже есть обязательный софт и внушительный опыт, но задач и угроз все равно много. Каждая из них требует решения, поэтому со временем список ПО часто пополняется другими ИБ-продуктами и более прикладными инструментами.

Артем Кильдюшев

Руководитель группы экспертного пресейла Solar JSOC компании «РТК-Солар»

С повышением уровня зрелости SOC необходимо рассмотреть такие технологии, как EDR, Deception, а также различные системы отчетности и визуализации для более качественного анализа эффективности SOC.

В ближайшие годы, по мнению эксперта, именно эти технологии будут массово внедрять компании. С их помощью они будут повышать уровень защищенности.

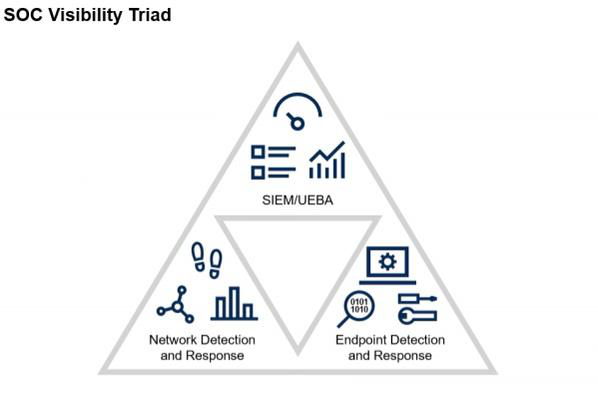

Gartner делит инструменты визуализации на три группы

Чтобы все цифровые инструменты приносили максимум пользы, их придется «подружить» друг с другом. Обычно к этапу зрелости в SOC используют десятки продуктов ИБ-направления, которые также нужно интегрировать с инфраструктурой защищаемой компании.

Андрей Дугин

Директор центра сервисов кибербезопасности компании МТС RED

На этом этапе необходима интеграция SIEM/IRP с информационными системами для обогащения информации в карточке инцидента, а также для автоматизации реагирования. При этом автоматизацию стоит внедрять аккуратно, только по тем сценариям, где ложные срабатывания сведены к нулю.

Еще один важный нюанс – в состав защищаемой инфраструктуры могут входить технологические сегменты. В этом случае в SOC используют специализированные сенсоры.

Владимир Дмитриев

Заместитель директора экспертного центра безопасности, Positive Technologies

Они выполняют анализ технологического трафика и позволяют выявлять кибератаки, активность вредоносного ПО и другие неавторизованные действия в сетях АСУ ТП.

Кроме того, для подтверждения заданного уровня защиты и возможности обнаружения и реагирования на угрозы, зрелый SOC должен регулярно проводить киберучения при помощи тестов на проникновение (Penetration Test), комплексной имитации целевых атак (Red Teaming) и обнаружения уязвимостей и подтверждения невозможности реализации недопустимых для компании событий на платформах Bug Bounty.

Инструментарий в опытных SOC может различаться. Он зависит от того, какие именно объекты находятся под защитой. Тем не менее эксперты видят общий список ПО таким:

- EDR (Endpoint Detection and Response) – класс решений, которые помогают обнаруживать и реагировать на угрозы на конечных узлах,

- Deception, DDP (Distributed Deception Platform) – системы управления ложными сетевыми объектами (ловушками),

- Sandbox (песочница) – системы, которые выполняют функцию проверки файлов и документов в изолированной виртуальной среде на наличие в них вредоносного ПО,

- UBA/UEBA (User [and Entity] Behavioral Analytics) – класс систем обнаружения угроз информационной безопасности при помощи анализа поведения пользователей компьютерных систем и объектов ИТ-инфраструктуры (серверы и приложения, коммутаторы и сетевой трафик, рабочие станции и т. д.),

- инструменты для компьютерной криминалистики (форензика),

- решения для OSINT – разведки по открытым источникам данных (включая неиндексируемые сегменты интернета – от даркнета до Telegram),

- системы для автоматизации процессов, в их числе управление рисками, инцидентами и уязвимостями, управление документацией и стандартами, управление активами, управление взаимодействием с контрагентами (SIEM, IRP/SOAR, SGRC, VM и др.),

- цифровые продукты для Threat Hunting - TIP (Threat Intelligence Platforms) и поддерживающие его BigData, Threat Intelligence фиды (потоки данных об угрозах тактического, операционного и стратегического уровней, от IP-адресов атакующих до комплексных отчетах о трендах будущего периода для различных отраслей) и платформы,

- инструменты Red Teaming и автоматизированные варианты, в том числе Breach Attack Simulation (BAS),

- платформы Bug Bounty и решения для Penetration Test – для регулярного поиска уязвимостей в ИТ-инфраструктуре компании-объекта защиты,

- BI-, SGRC- и другие системы отчетности и визуализации для более качественного анализа трендов, эффективности SOC и представления информации бизнес-руководителям.

Конечно, этот список нельзя считать завершенным: ежегодно он пополняется новыми инструментами. Благодаря передовым технологиям сотрудники SOC могут противостоять актуальным угрозам, которые становятся сложнее и многочисленнее.

Софт из будущего

Эксперты прогнозируют: в ближайшие годы многие SOC станут активно применять инструменты автоматизации и решения, основанные на технологиях искусственного интеллекта.

Александр Мосягин

Руководитель SOC Infosecurity a Softline Company

В частности, важным элементом станет создание более точных систем мониторинга и анализа инцидентов с использованием нейротехнологий и алгоритмов машинного обучения. Это позволит обнаруживать незаметные изменения в сетях до того, как они приведут к серьезным последствиям.

Рынок будет все больше стремится к ускорению реакции на инциденты. Велика вероятность, что в этом направлении мы увидим развитие решений на базе технологий RPA (Robotic Process Automation) и SOAR (Security Orchestration, Automation and Response), которые позволяют автоматически реагировать на угрозы и проводить инцидент-менеджмент.

Технологии искусственного интеллекта – ключ к будущему автопилотированию в ИБ и SOC в частности. Они повысят качество и скорость выявления угроз, помогут оперативнее реагировать на кибератаки.

Владимир Дмитриев

Заместитель директора экспертного центра безопасности, Positive Technologies

Такие инструменты должны автоматически обнаружить и остановить злоумышленника до того, как компании будет нанесен неприемлемый ущерб, контролировать ИТ-инфраструктуру и поддерживать ее в состоянии, готовом к отражению хакерских атак. Это будет достигаться за счет моделирования действий злоумышленников и прогнозирования сценариев развития атак в ИТ-инфраструктуре с применением накопленных и постоянно обновляемых знаний о киберугрозах, а также технологий машинного обучения, искусственного интеллекта и больших данных.

Однако зрелые SOC не спешат внедрять AI-решения. Во всяком случае, пока к ним не готовы в России.

Андрей Дугин

Директор центра сервисов кибербезопасности компании МТС RED

Противоестественный интеллект и предиктивная аналитика уже несколько лет пытаются внедриться в SOC, но не всегда удачно. Тем не менее, технологии будут развиваться в этом направлении.

На ближайшие несколько лет ключевая задача для всех отечественных вендоров – догнать зарубежные аналоги по функциональности, производительности и отказоустойчивости. И производители средств защиты, используемых в SOC, не исключение. Надеемся, что в ближайшее время им это удастся.

Резюмируем

Несмотря на то, что требования к SOC ежегодно повышаются, единого перечня ПО для центров мониторинга ИБ не существует. И это логично, ведь они работают с разными компаниями-объектами защиты. Инструменты, которые важны для безопасности торговой сети, могут оказаться бесполезными в нефтегазовом холдинге. Другая причина – одинаковые задачи в SOC решают по-своему, с помощью разных цифровых продуктов или их комбинации.

Александр Носарев

Руководитель отдела систем мониторинга и реагирования Angara Security

Говоря о продуктах, мы имеем в виду выполнение тех или иных функций. А как завещал Альтшуллер в своей теории решения изобретательских задач (ТРИЗ), идеальная система (а в контексте вопроса – продукт) – это система, которой нет, а функции ее выполняются. Поэтому правильно говорить именно о последних.

Поэтому главное, по словам эксперта, — чтобы продукты были эффективны и результативны. А точнее – чтобы они выполняли функции, необходимые для решения задач с четким ROI.

В целом, в развитых SOC, по наблюдениям редакции, повсеместно внедрены решения классов SIEM и IRP/SOAR, также широко используются системы классов TIP, VM и SGRC. Такой набор инструментов помогает SOC закрыть максимум актуальных задач информационной безопасности.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться