Правила противостояния почтовому фишингу: новые уловки мошенников и способы защиты от них

Начальник отдела информационной безопасности

«СёрчИнформ»

Фишинг – техника хоть и известная, однако по-прежнему представляет опасность. Пользователи не перестают открывать письма «с сюрпризами», а хакеры – использовать подходящие инфоповоды как «приманку». По данным исследований более четверти сотрудников российских компаний. Чем фишинг опасен для компаний и как минимизировать риски?

Основная причина распространённости фишинга в том, что это простой с технической точки зрения, но эффективный способ кибератаки. Главное, найти психологический ключ к сознанию человека, а после, доверившись мошеннику, жертвы легко отдают тысячи и сотни тысяч рублей. Но поддельные письма не только позволяют получить финансовую наживу, они становятся первой ступенью многоходовой атаки: например, используются для «доставки» вредоносного ПО в ИТ-инфраструктуру организации.

Актуальные примеры фишинговых писем

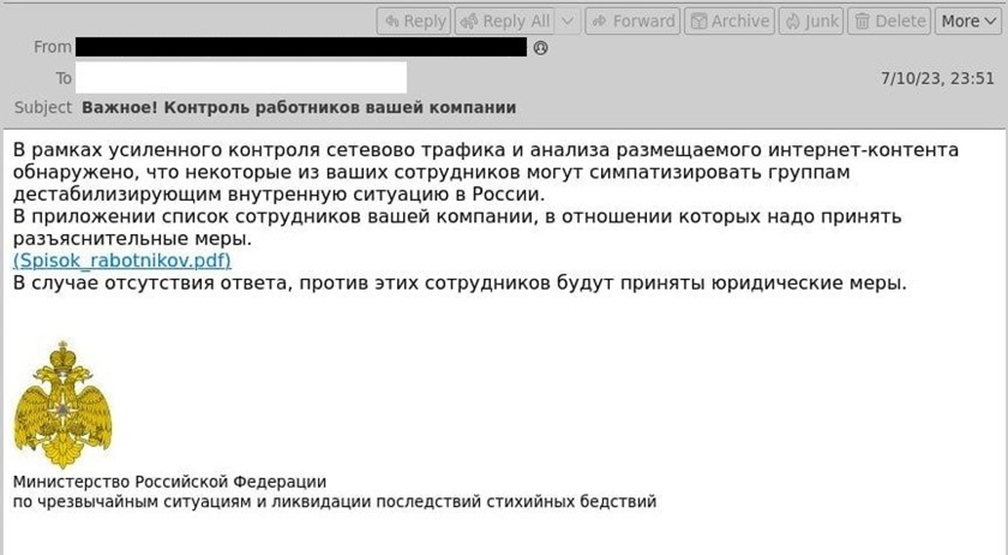

В 2023 году киберпреступники рассылали сотрудникам компаний фишинговые письма от имени военкоматов, МЧС, Роскомнадзора, правоохранительных органов и Следственного комитета. Так, в июле российские компании подверглись хакерской рассылке под видом писем от МЧС. В теле письма была просьба посмотреть список сотрудников компании и указать, кто может «симпатизировать группам, дестабилизирующим внутреннюю ситуацию в России». Во вложении – PDF-файл со списком случайных людей и «вшитый» в него зловред. Отправители письма угрожали, что в случае отсутствия ответа, против сотрудников будут приняты юридические меры. Обманувшись, жертва «впускала» в свой компьютер вредоносную программу, которая собирала чувствительные данные и документы.

Фишинговое письмо от имени МЧС

Эта история не нова: злоумышленники часто используют новостную повестку для выбора темы, которая волнует граждан. И чтобы жертва с большей вероятностью открыла вложенные файлы и перешла по ссылкам – используют психологические приемы, например, запугивание. Однако прогресс не стоит на месте и что-то все равно меняется. Киберпреступники начинают использовать новые инструменты и зловреды.

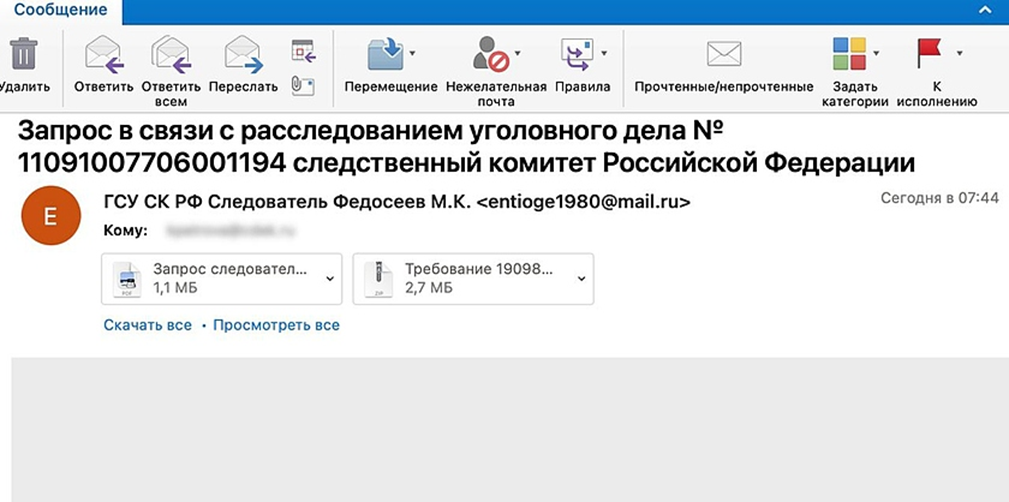

С недавнего времени для «работы» они начали использовать чат-боты на основе ИИ (например, ChatGPT). Они помогают повысить достоверность текстов и автоматизировать процессы. В феврале 2023 года появилась новая вредоносная рассылка шпионского трояна White Snake – зловред как услуга (Malware-as-a-Service). За 140 долларов троян помогает реализовать атаку «под ключ». Он крадет данные на инфицированном компьютере через популярные браузеры (Chrome и FireFox), а также может собирать пароли и учетки таких клиентских программ как Outlook, Discord, Telegram и других. Одна из атак в октябре этого года была зафиксирована компанией BI.Zone. Рассылка была от имени «Следственного комитета РФ», с темой о расследовании уголовного дела. Во вложении был добавлен запароленный архив и PDF-файл с паролем в названии. В архиве содержался документ со зловредом, при открытии которого запускалось основное тело трояна White Snake.

Пример письма с White Snake

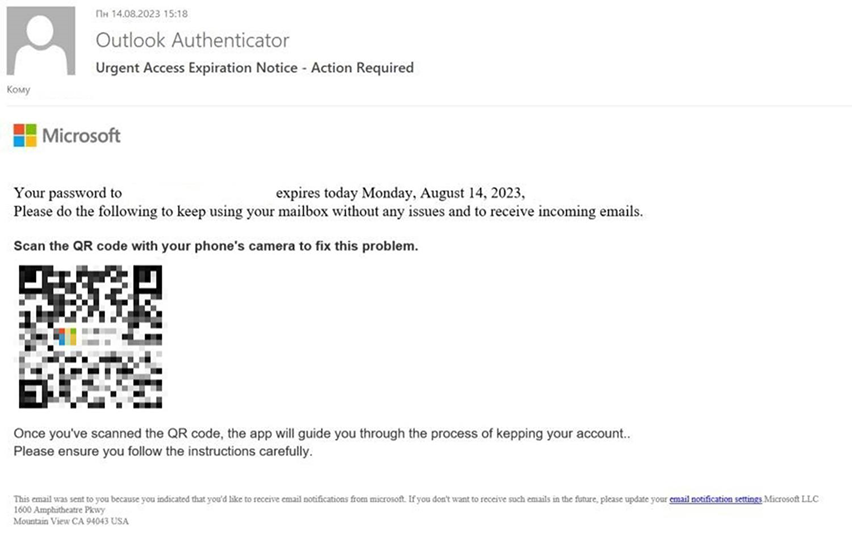

Кроме файлов злоумышленники используют ссылки на фишинговые страницы, которые вшивают их в различные элементы письма, один из ходовых вариантов сегодня – ссылки в QR-кодах. Ссылка может вести на форму для заполнения данных или поддельный сайт. Для эффективности письма могут составляться под определенную ЦА – таргетированные атаки. Так в начале 2023 года фишинговые рассылки были направлены на пользователей Microsoft. В них пользователей предупреждали, что пароль от рабочего почтового аккаунта скоро станет недействительным. Чтобы сохранить доступ к учетной записи, рекомендовали отсканировать QR-код, который направлял на поддельную форму входа в аккаунт.

Пример фишингового письма, нацеленного на пользователей Microsoft

Если человек вводил на открывшемся ресурсе свои данные — атакующие получали доступ к учетной записи.

От теории к практике: как распознать фишинг и защитить себя и компанию

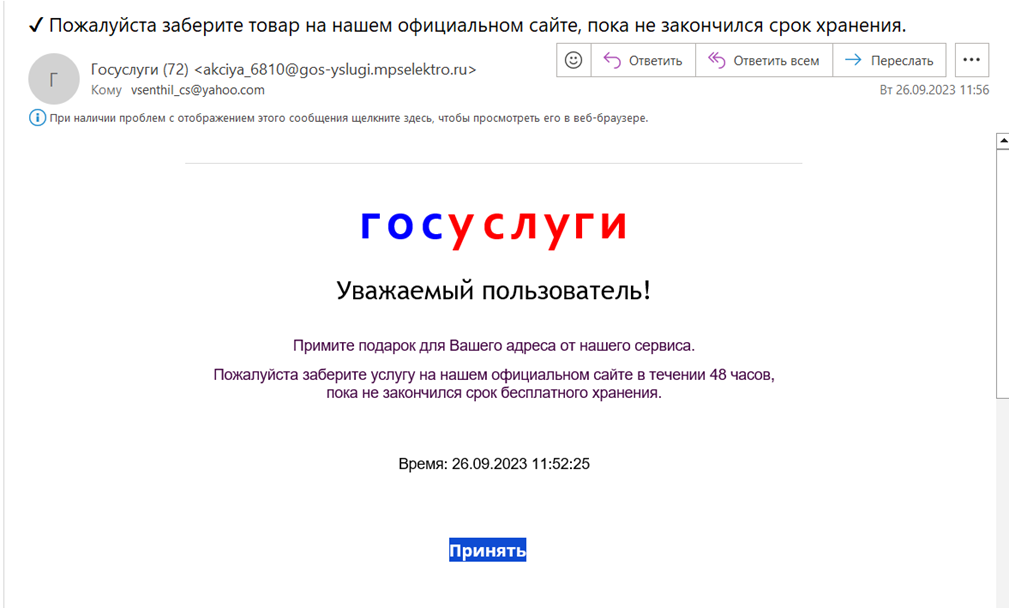

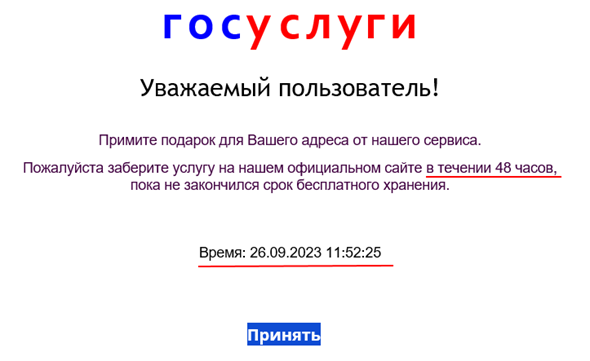

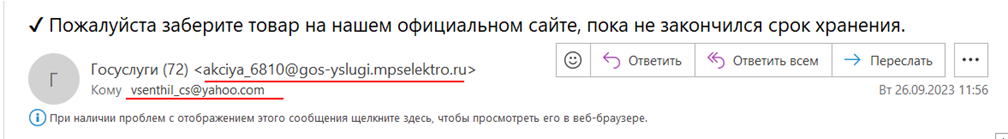

Мы сами нередко сталкиваемся с фишинговыми рассылками. В сентябре прошлого года мне на почту пришло письмо от фейковых Госуслуг. В нем предлагали забрать некий подарок с услугой. Как ИБ-специалист я понимаю, что такие письма стоит пропускать, но среди сотрудников могут найтись и те, кто заинтересуется и перейдет по вшитой ссылке.

Против фишинга нет универсального решения, это всегда комплекс мер из технических средств и подготовки сотрудников. Внимательность сотрудников – это фундамент. С этим всегда сложнее, так как мошеннические письма хорошо мимикрируют под настоящие. Если у сотрудника есть базовые знания – это поможет быть более бдительным и вычислить фишинг. У нас в компании есть своя памятка, которую мы периодически рассылаем персоналу. Это помогает лишний раз напомнить, какие письма или ссылки в мессенджерах открывать не следует.

Признаки, по которым отличают фишинговые письма от настоящих можно разделить на базовые, которые есть в письмах всегда, и второстепенные (необязательные).

Базовые:

- Внезапность – письмо приходит незапланированно.

- Побуждение к быстрому действию – в письме предлагают срочно сменить пароль или как можно быстрее оплатить просроченный штраф. Чтобы жертва, не думая, открыла ссылку, вложение, поделилась информацией или ввела пароль.

К второстепенным относятся признаки, которые не обязательно всем скопом попадутся в фишинговом письме: в некоторых отправлениях их может вообще не быть или они будут хорошо скрыты. Также не исключено, что один из этих признаков является вовсе не признаком, а, например, безграмотностью, если мы возьмем пункт про ошибки, который раскрою далее.

Однако если базовые признаки в письме уже были отмечены вами, тогда наличие хотя бы одного из второстепенных должно особенно насторожить:

1. Адрес фирмы не совпадает с тем, что указан на официальном сайте или содержит бессмысленный набор букв, имя отправителя схоже с известной компанией, но в нём присутствуют лишние буквы (ngov.ru) или письмо отправлено не с корпоративной почты, а с обычной (gmail.com, yandex.ru).

2. В адресе электронной почты указан

неизвестный получатель или письмо отправлено на огромный список

получателей.

3. Текст содержит большие обещания или угрозу. При этом в нем много орфографических и грамматических ошибок, нечетких логотипов и т. п. Однако этот пункт не самый однозначный, так как многие могут не заметить ошибок, особенно, когда текст был сгенерирован чат-ботом или пропущен через онлайн-переводчик и на первый взгляд выглядит корректно.

4. Запросы конфиденциальной информации (личных, финансовых данных и т. п.). Не нужно отвечать на нежданные электронные письма, в которых просят предоставить подобные сведения.

5. В большинстве случаев в рамках деловой переписки по электронной почте отправляется лишь несколько стандартных типов файлов. Насторожится стоит, если вам внезапно прислали запароленный архив или файл неизвестного формата, который в компании не используется.

6. URL-адреса тоже могут вызывать подозрения, потому что похожи на адреса легитимных сайтов. Если URL-адрес скрыт в текстовой ссылке, следует навести на нее указатель мыши и ознакомиться с информацией о том, куда эта ссылка ведет (например, в веб-браузере такие сведения появляются в левом нижнем углу экрана). Если при более внимательном рассмотрении они выглядят странно, то лучше их не открывать. На примере рассмотрим, что должно насторожить.

Правильный searchinform.ru (и дополнительный – roadshow.searchinform.ru) видоизменяется с помощью:

- Использования омоглифов, т.е. графически похожих знаков: 0 вместо o, I (заглавная «ай» вместо l (строчная «эл»). Пример: searchinf0rm.ru.

- Намеренных опечаток – пропущенные или перепутанные буквы: sarchinform.ru; saerchinform.ru.

- Легких вариаций названия, когда подменный домен отличается одним-двумя символами: searchimform.ru, search-inforn.ru

- Комбинированного домена – название бренда соединяется с другими словами: searchinform-russia.net, oao-searchinform.ru.

- Использования элементов URL – разновидность комбинированного домена, когда в качестве дополнительных слов используются узнаваемые элементы адреса сайт, такие как протокол (http, https), домен верхнего уровня (.ru, .com), расширение (html): searchinform-ru.site; http-searchinform.ru.

- «Нанизываний» доменов – название компании может быть использовано без искажений, но не в качестве домена второго уровня, а третьего, четвертого уровней и далее: searchinform.msk.ru.

- Нестандартных доменных зон – вместо привычного .ru или .com используется .py (национальный домен Парагвая), .co (национальный домен Колумбии) или что-то более экзотическое: searchinform.host; searchinform-road2021.monster.

- Использования не связанного с компанией адреса – наверно, самый простой для определения случай, когда злоумышленники размещают внешне похожий на оригинал сайт на произвольном домене. Например, roadshow.cyou, roadshow.website. Название компании все-таки может встречаться, но за слэшем: whichoptimal.top/ searchinform /.

- Использования сторонних сервисов, например, платформ для блогинга (livejournal.com), конструкторов сайтов (ucoz.ru, tilda.cc) или опросов (mrqz.me, quizgo.ru) или быстрого создания интернет страниц (telegra.ph).

Проверка знаний – важная составляющая для профилактики фишинга

Помимо рассылки рекомендаций ИБ- или ИТ-отдел может отправлять пользователям поддельные письма, чтобы проверить, насколько сотрудники знают, что такое фишинговые рассылки. Тестовые письма должны быть собраны по темам, которые могут заинтересовать: изменения заработной платы, налоговые задолженности, «помощь» следствию, нарушения законов и т.п. После рассылки полезно будет собрать статистику о том, сколько человек удалили письмо, не читая / открыли, но ничего не делали / перешли по ссылкам. Опираясь на эти данные, можно выбрать тех сотрудников, кто наиболее восприимчив к подобным методам атак, и составить программу обучения.

Обучение может включать не только тему фишинга, но и подробный разбор методов социальной инженерии с примерами из практики. Занятия должны содержать наиболее популярные приемы, которыми пользуются киберпреступники. Обучение можно сделать своими силами или силами профессиональных ИБ-команд, специализирующих на подобных услугах. Например, наша компания уже третий год проводит курсы по киберграмотности для бизнеса, а также государственных и муниципальных учреждений.

Нельзя сказать, что фишинг в скором времени исчезнет. Согласно отчету ЦБ РФ за 1 квартал 2023 года, рост фишинговых атак составил 10% по сравнению с предыдущим периодом. При небольших усилиях киберпреступникам удается обмануть как обычных людей, так и целые корпораций. Придерживаясь комплексного подхода, можно свести возможный успех мошенника к нулю. Атаковать защищенные компании дороже и при постоянных неудачах мошенникам проще найти более легкую добычу.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться