Система двухфакторной аутентификации и контроля доступа MULTIFACTOR: обзор решения

Системы защиты сайтов, серверов, облаков и других критически важных для работы любой компании инструментов непрерывно совершенствуются. Но одним из самых распространенных способов получить к ним доступ по-прежнему остается взлом паролей сотрудников. Хакерам просто ни к чему искать более сложные варианты, если уже на базовом уровне обнаруживаются бреши в защите системы.

Решить проблему призвана система многофакторной аутентификации. Второй фактор в разы снижает риски и осложняет задачу злоумышленника. Теперь недостаточно подобрать пароль, который состоит из имени или даты рождения члена семьи сотрудника. Инструмент многофакторной аутентификации делает подбор второго фактора попросту невозможным.

В этой статье рассматривается инструмент многофакторной аутентификации MULTIFACTOR, который является полностью российской разработкой. Решение сочетает простоту подключения и настройки с надежным уровнем защиты для любого удаленного подключения.

Рис. 1. Аутентификация в консоли администрирования Multifactor

Как работает многофакторная аутентификация Multifactor

С помощью двухфакторной или многофакторной аутентификации для входа в систему, помимо привычного всем пароля, добавляется второй уровень защиты. С его помощью легко убедиться, что в систему входит именно сотрудник, и предотвратить угон учетных записей.

В качестве второго компонента для безопасного входа могут использоваться различные варианты аутентификации.

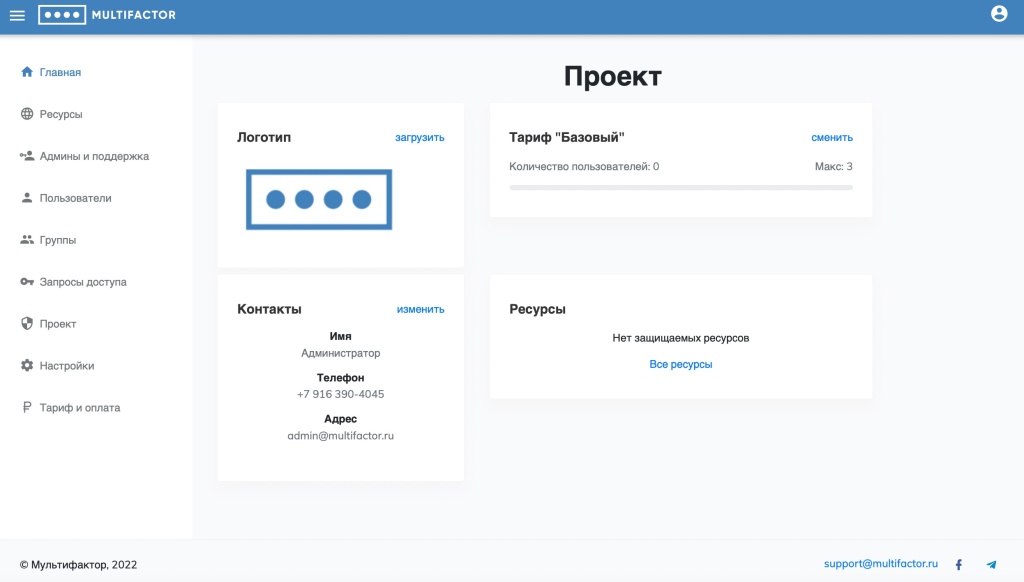

Рис. 2. Главное меню консоли администратора в Multifactor

У MULTIFACTOR таковых семь:

- push-уведомления в мобильном приложении Multifactor;

- push-уведомления в мессенджере Telegram;

- универсальная web-аутентификация с поддержкой биометрии (U2F (Universal Second Factor), UAF (Universal Authentication Framework) FIDO (Fast IDentity Online), CTAP (Client to Authenticator Protocol), объединенные в единый стандарт WebAuthn);

- OTP-токены, то есть USB-устройства защиты при помощи одноразовых паролей;

- приложение Google Authenticator (или любое приложение, поддерживающее генерацию одноразовых кодов по TOTP или HOTP алгоритмам);

- SMS;

- звонок на смартфон пользователя.

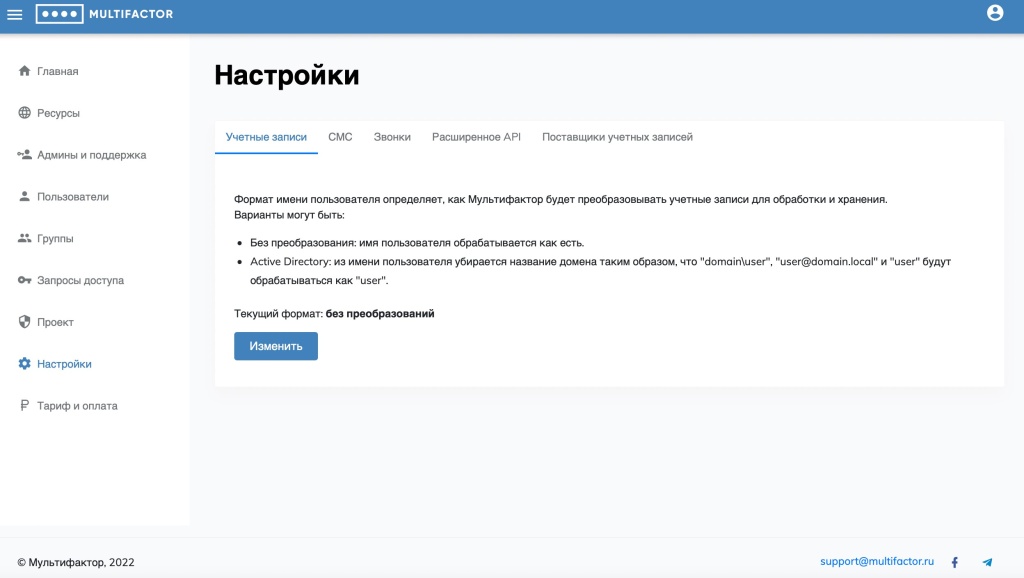

Рис. 3. Управление настройками в Multifactor

Создатели инструмента ранжируют данные способы по уровню защиты. Максимальную имеет мобильное приложение Multifactor, а очень высокую — универсальная web-аутентификация с поддержкой биометрии. Высокую оценку уровня защищенности получили аутентификация через Telegram, OTP-токен и Google Authenticator (или аналогичное приложение). Наконец, надежность SMS-сообщений с паролями и звонков на мобильные устройства определяется как средняя.

Telegram и мобильное приложение считаются более удобными для пользователя. Остальные способы могут потребовать чуть больше времени и усилий для входа. Приложение Multifactor является собственной разработкой компании «МУЛЬТИФАКТОР» и предназначено для работы на таких ОС как: iOS, Android, Harmony OS.

Важным преимуществом MULTIFACTOR является возможность выбора способа аутентификации. Сначала это делает администратор, определяя варианты, которые будут доступны сотрудникам. После этого выбрать из нескольких открытых опций наиболее удобную для себя может каждый пользователь самостоятельно.

Что защищает

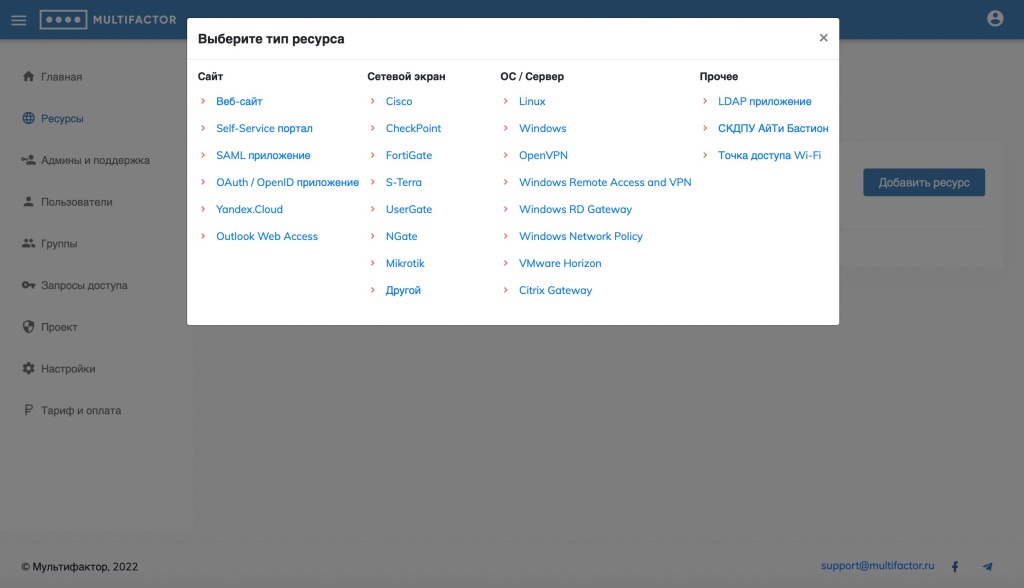

Существенным преимуществом решения MULTIFACTOR является возможность защитить все виды удаленных подключений к инфраструктуре компании, а также реализация для них безопасного single sign-on (SSO, единый вход). Решение подойдет для защиты:

- сервисов Windows, в том числе Windows Logon, VPN, RD Gateway, NPS, OWA, Remote Desktop;

- сервисов Linux, включая Linux Logon, SSH, SUDO;

- облачных сервисов Huawei Cloud, Yandex Cloud и ряда других;

- доступа к корпоративным web-сайтам;

- web-почты Outlook Web Access;

- виртуальных рабочих столов VMware Horizon, Citrix, Remote Desktop и ряда других;

- VPN-сервисов (OpenVPN, Windows VPN, Open VPN, Cisco AnyConnect, Fortigate VPN, Checkpoint VPN).

Настроить двухфакторную аутентификацию с помощью MULTIFACTOR можно не только для сотрудников, но также для партнеров, заказчиков и подрядчиков компании.

Рис. 4. Добавление ресурсов заказчика для реализации и MFA

Как защищает

MULTIFACTOR не увеличивает риски раскрытия паролей сотрудников, так как не собирает, не хранит и не обрабатывает их. У приложения нет доступа к учетным данным, поскольку они проверяются в пределах корпоративной сети. Когда ввод корректного пароля подтвержден, система направляет запрос на аутентификацию вторым фактором.

Серьезные опасения могла бы вызвать передача биометрических данных сотрудников компании. Однако в MULTIFACTOR она также не производится. Когда в системе регистрируется устройство, способное работать с биометрическими данными и выбирается этот вариант аутентификации, создается две пары ключей. Первый является секретным и хранится на самом устройстве. В MULTIFACTOR передается второй открытый ключ, который не содержит биометрических данных. Закрытый ключ «подписывает» запрос от системы на аутентификацию, открытый — используется для проверки и подтверждения подлинности пользователя.

Рис. 5. Принцип работы Multifactor с учетными данными

Обработка запроса производится в облаке Multifactor. Если второй фактор аутентификации подтвержден успешно, пользователь получает доступ к запрашиваемому ресурсу.

Как уточняют разработчики, использование инструмента снижает риски неавторизованного доступа на 99%. При этом новых рисков, связанных с перехватом и подбором паролей, не создается.

Вычислительные мощности и сетевая инфраструктура MULTIFACTOR размещены на территории РФ. Дата-центры DataLine, Selectel, Яндекс.Облако находятся в Москве с многоуровневой физической защитой, резервными интернет-каналами и источниками питания.

Установка и поддержка

Регистрация в системе управления MULTIFACTOR – легкий и бесшовный процесс, который администратор может выполнить самостоятельно. Развернуть полную защиту всех необходимых программ и инструментов можно примерно за два часа.

Далее к системе нужно подключить все нуждающиеся в усиленной защите ресурсы компании. В большинстве случаев двухфакторная аутентификация необходима как минимум для двух операций:

- входа в систему;

- восстановления пароля.

Рис. 6. Схема работы Multifactor

В компании “МУЛЬТИФАКТОР” рекомендуют перед подключением провести анализ потребностей компании. Возможно, аналогичным образом потребуется защитить дополнительные корпоративные ресурсы. В некоторых случаях оправданной будет защита определенных действий, которые могут нанести компании особый ущерб, поэтому требуют особого контроля. К таковым часто можно отнести выгрузку отчета по продажам со всеми контрагентами и прочие документы, защищенность которых критически важна. Инструмент располагает возможностями защиты для всех важных для компании операций.

Технические требования и затраты

Для работы с MULTIFACTOR заказчику нет необходимости разворачивать какую-либо дополнительную инфраструктуру на своей стороне. Аутентификация проводится исключительно средствами вендора. Для этого применяется проксирование запроса на аутентификацию через ПО RADIUS Adapter, IIS Adapter и портала Self-Service Portal (SSP), не требующих дополнительных лицензий или серверных мощностей. Это позволяет сократить расходы на установку.

Пользователи MULTIFACTOR избавлены и от необходимости покупки лицензий на ПО сторонних вендоров. Единственные возможные дополнительные затраты составляет приобретение аппаратных токенов, если этот способ аутентификации выбран заказчиком.

Таким образом, стоимость использования состоит исключительно из цены лицензии самого ПО MULTIFACTOR. Стоимость лицензии зависит от количества пользователей системы.

Для работы в MULTIFACTOR не понадобится инфраструктуры продвинутого уровня со стороны пользователя. Однако базовые технические требования все же есть. Определяются они не характеристиками продукта, а тем ресурсом или инструментом, для которого настраивается аутентификация.

Чтобы настроить двухфакторную аутентификацию при входе в Windows потребуются:

- операционная система от Windows 7 или выше 64 бит десктопная;

- операционная система Windows Server 2012 или выше 64 бит серверная;

- открытый исходящий порт 1812 UDP, по которому будут отправляться запросы RADIUS протоколу;

- доступ к RADIUS или иному адаптеру в локальной сети;

- предварительно обновленный Microsoft Visual C++ Redistributable.

Для настройки двухфакторной аутентификации на сервере Windows со службой RD Gateway потребуется выполнение следующих условий:

- предварительная установка и настройка на сервере компоненты Remote Desktop Gateway и Network Policy and Access Service;

- компонент MultiFactor Radius Adapter, установленный на сервере с NPS;

- доступ к хосту api.multifactor.ru для сервера по порту 443 (TLS).

Оптимальный способ составить перечень всех необходимых технических требований — создать список подключаемых к двухфакторной аутентификации решений. Далее можно проверить требования для каждого из них. Вся информация по подключению доступна в разделе «Начало работы» на официальном сайте компании “МУЛЬТИФАКТОР”. Поэтому каких-либо сложностей подключение и настройка вызвать не должны. Также на сайте вендора представлена обширная база инструкций по подключению MULTIFACTOR для разных ИТ-систем.

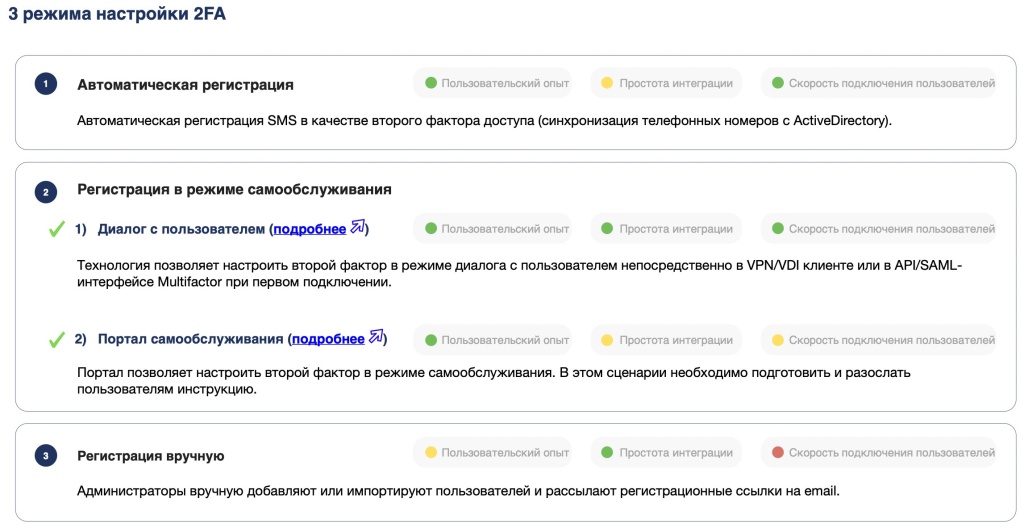

Настройка для сотрудников

После завершения установки и настройки MULTIFACTOR администратором приходит очередь настройки для сотрудников. Добавление новых пользователей система также позволяет автоматизировать. Для этого используется PowerShell-автоматизация. Новые пользователи получают на e-mail конфигурационные ссылки, по которым могут настроить предпочтительный способ многофакторной аутентификации. Чтобы не растягивать задачу, администратор может определить срок, за которую она должна быть выполнена.

Важный плюс — обучать сотрудников пользоваться MULTIFACTOR не требуется. Получив сообщение, они смогут настроить всё сами. Также предусмотрен онбординг для новых пользователей, который точно поможет найти ответы на возникшие вопросы.

Рис. 7. 3 режима подключения 2FA пользователями Multifactor

Интересные функции MULTIFACTOR

- PAM-модуль для Linux– аутентификационный PAM-модуль собственной разработки, оптимизированный для работы в связке с компонентом RADIUS Adapter для использования в PAM-стеке служб SSH, SUDO, OpenVPN и других;

- WinLogon – защита экрана входа в операционную систему Windows вторым фактором. Работает как при локальном подключении, так и через удаленный рабочий стол;

- Модули для популярных систем федеративного входа (ADFS, Keycloak);

- Защита ActiveSync устройств с помощью функционала активации (вывода из карантина Exchange) на портале самообслуживания;

- Настройка белых и черных списков диапазонов IP-адресов пользователей для условного запроса второго фактора;

- Возможность самостоятельного восстановления забытых и истекших паролей пользователями Active Directory на портале самообслуживания с подтверждением вторым фактором;

- Кроссплатформенность – компоненты системы доступны для Linux и Windows инфраструктур;

- Мобильное приложение Multifactor: доступно для устройств на iOS, Android и Harmony OS;

- Есть API: для запросов доступа и для управления пользователями;

- Мобильное приложение Multifactor: доступно для устройств на iOS, Android и Harmony OS.

Сертификация

Решение MULTIFACTOR входит в единый реестр российского ПО под № 7046, так как является полностью отечественной разработкой.

Выводы

MULTIFACTOR – удобная и надежная система двухфакторной аутентификации полностью российской разработки, с отечественным ЦОДом и самостоятельным обслуживанием платформы. Решение входит в реестр российского ПО.

Защищая свои корпоративные ресурсы, удаленные подключения, web-сайты и приложения с помощью MULTIFACTOR, компания значительно снижает риски несанкционированного доступа. При этом новых угроз не создается — инструмент не получает доступ ни к паролям, ни к биометрическим данным, так как всё хранится на стороне заказчика.

Широкий выбор методов аутентификации, мобильное приложение собственной разработки и возможность выбора наиболее удобного варианта каждым пользователем обеспечивают максимальный комфорт и гибкость. MULTIFACTOR просто настроить, использовать и интегрировать в любую ИТ-инфраструктуру компании.

Решение MULTIFACTOR доступно бесплатно до трех пользователей, зарегистрироваться по ссылке.

* Реклама, Рекламодатель ООО «МУЛЬТИФАКТОР», ИНН 9725026066

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться