PT Network Attack Discovery — система обнаружения атакующих внутри сети. Инструмент для проактивного поиска угроз и расследования кибератак

Для анализа трафика создано много технологий и классов решений. К ним относятся системы IDS (intrusion detection system) и IPS (intrusion prevention system), UTM (unified threat management) и NGFW (next generation firewall), NTA (network traffic analysis) и NDR (Network Detection and Response). Они способны обрабатывать большие объемы трафика, разбирать сетевые соединения до уровня L7 модели ISO/OSI, выявлять атаки с помощью сигнатурного и поведенческого анализа, машинного обучения и анализа по репутационным спискам. Однако каждая система решает свой набор задач для обеспечения безопасности. Например, IDS и IPS обычно используются в составе UTM и NGFW и обнаруживают попытки злоумышленников проникнуть внутрь компании по сети. Периметровые системы UTM и NGFW отделяют корпоративную сеть от глобальной, обеспечивают доступ в интернет для корпоративных пользователей и защищают от известных сетевых атак. Решения NTA и NDR анализируют трафик внутри организации и обнаруживают угрозы, которые не видят периметровые системы безопасности.

Специально для портала Cyber Media компания Positive Technologies подготовила обзор своего продукта PT Network Attack Discovery.

Практика тестирований на проникновение Positive Technologies показывает, что преодолеть сетевой периметр компании и получить доступ к ресурсам ЛВС (локальной вычислительной сети) можно в 9 из 10 случаев. На проникновение в локальную сеть некоторых компаний экспертам Positive Technologies потребовался всего 1 час, а в среднем на это уходило 5 дней и 4 часа. При этом провести успешную атаку смог бы даже злоумышленник с низким уровнем подготовки, который использует известные публичные инструменты.

После проникновения в сеть действия атакующих остаются для многих систем безопасности незамеченными. Это происходит по нескольким причинам:

- обход систем безопасности;

- маскировка под легитимные действия сотрудников;

- использование скомпрометированных учетных записей корпоративных пользователей.

Таким образом, нельзя рассчитывать только на периметровые системы безопасности, которые не смогут обеспечить защиту от целенаправленных атак, точно определить пораженные узлы и дать фактуру для проведения расследования и ликвидации последствий. Этот пробел устраняют решения класса NTA.

NTA и выявление целенаправленных атак

Для обнаружения и противодействия сложным атакам современному SOC (security operations center) нужен минимальный набор средств безопасности: SIEM-система, агенты EDR (endpoint detection and response) и NTA. Такое сочетание позволяет обнаруживать действия атакующих на прикладном, системном и сетевом уровнях инфраструктуры. SIEM-система собирает журналы событий со всех устройств в сети, ищет подозрительную активность на узлах и является ядром любого SOC. EDR-система работает на конечных устройствах, контролирует файлы, действия пользователей и автоматизирует реагирование на инциденты ИБ. NTA-система анализирует трафик, выявляет действия атакующих внутри сети, обогащает данными SIEM-систему и помогает восстановить хронологию атаки. Отсутствие одной из этих систем уменьшает эффективность службы безопасности в целом и дает преимущество атакующим.

PT Network Attack Discovery (PT NAD) — система поведенческого анализа сетевого трафика (NTA). Она вовремя замечает атакующего внутри сети и отслеживает цепочку его перемещений, которые могут привести к реализации недопустимых для бизнеса событий. В основе продукта лежит технология DPI (deep packet inspection), которая детально разбирает корпоративный трафик на любых скоростях. Эти данные используют поведенческие и статистические модули PT Expert Security Center (PT ESC). За несколько минут они обнаруживают сложные сетевые угрозы, которые невозможно увидеть с помощью классических методов. Детальный анализ сетевого потока помогает осуществлять проактивный поиск угроз и проводить расследования. Гибкий фильтр по индексируемым полям позволяет находить данные для проверки гипотез. Система автоматически определяет использование хакерских инструментов даже в шифрованном трафике и помогает вовремя заметить атаку на критически значимые узлы компании.

PT NAD можно встроить в экосистему кибербезопасности за счет интеграции с MaxPatrol SIEM и PT Sandbox. PT NAD обнаруживает сетевые угрозы и создает инциденты в MaxPatrol SIEM, а настраиваемый фильтр извлекает дополнительные сведения, необходимые для быстрого реагирования. Оператору не нужно переключаться между системами и искать событие вручную.

Бесшовная интеграция с песочницей PT Sandbox позволяет создать цельную систему защиты от целенаправленных атак PT Anti-APT. Если PT NAD видит передачу файла по сети, он извлекает и передает его на анализ в песочницу. PT Sandbox анализирует объект и возвращает вердикт. Оператор видит результаты анализа файла в интерфейсе PT NAD. Обе системы передают данные об обнаруженной угрозе в MaxPatrol SIEM.

Ключевые преимущества PT NAD:

- понимает более 100 сетевых протоколов, а 35 наиболее популярных из них разбирает до уровня L7 модели OSI/ISO с помощью собственной технологии DPI;

- обнаруживает сложные угрозы благодаря 15 статистическим и поведенческим модулям;

- содержит более 7 500 правил обнаружения атак «из коробки»;

- ежедневно получает обновление экспертизы от PT ESC;

- обнаруживает все популярные атаки в домене Active Directory;

- определяет более 117 тактик и техник по матрице MITRE ATT&CK;

- проводит автоматический ретроспективный анализ после обновления экспертизы;

- стабильно разбирает и хранит трафик, захватываемый со скоростью 10 Гбит/c и более;

- предоставляет IT-службе и отделу ИБ данные о сети (сетевой asset management);

- бесшовно интегрируется с PT Sandbox, MaxPatrol SIEM и PT Threat Intelligence Feeds;

- требует менее часа для внедрения в инфраструктуру компании;

- сертифицирован ФСТЭК.

Подключение PT NAD к инфраструктуре

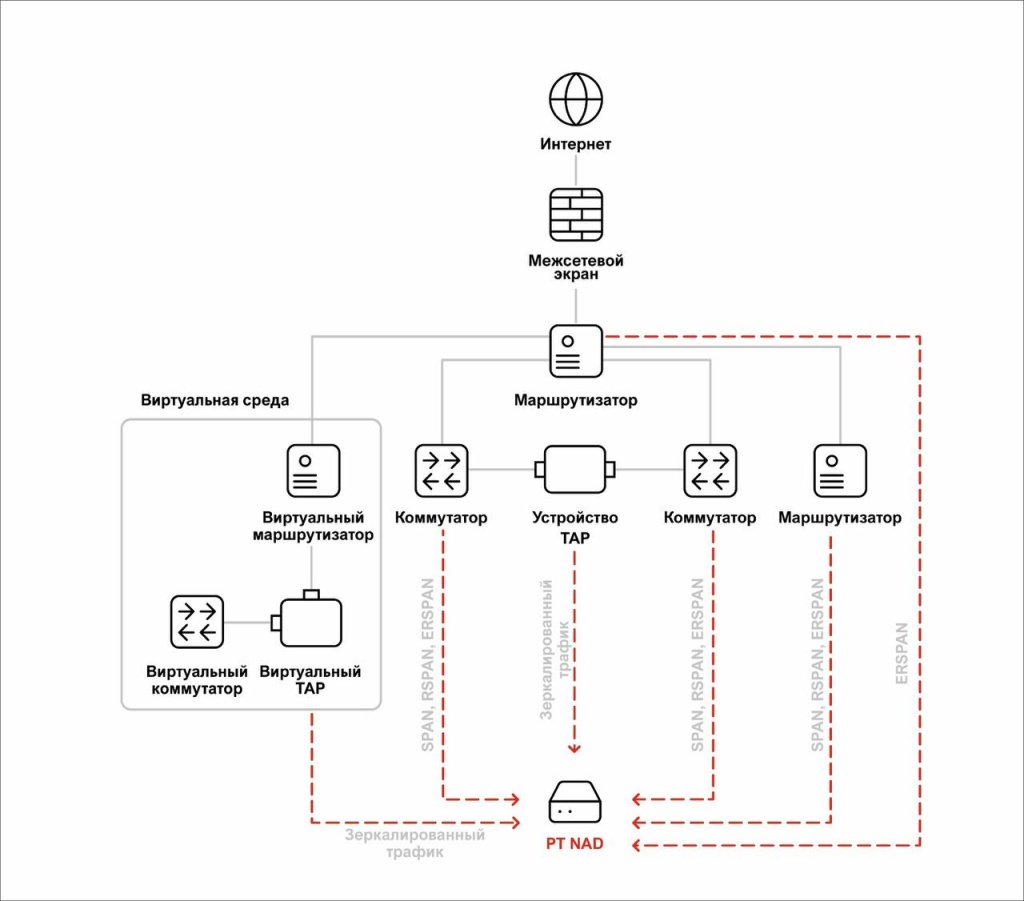

PT NAD устанавливается в инфраструктуру и анализирует копию трафика. Это происходит благодаря поддержке технологий захвата трафика SPAN, RSPAN и ERSPAN.

Рисунок 1. Схема применения PT NAD в инфраструктуре без использования сетевого брокера

PT NAD рекомендуется подключать к сетевому оборудованию, которое обрабатывает пользовательский и серверный трафик или сегменты сети с выходом в интернет. При необходимости можно передать копию трафика с периметровых систем защиты и прокси-серверов.

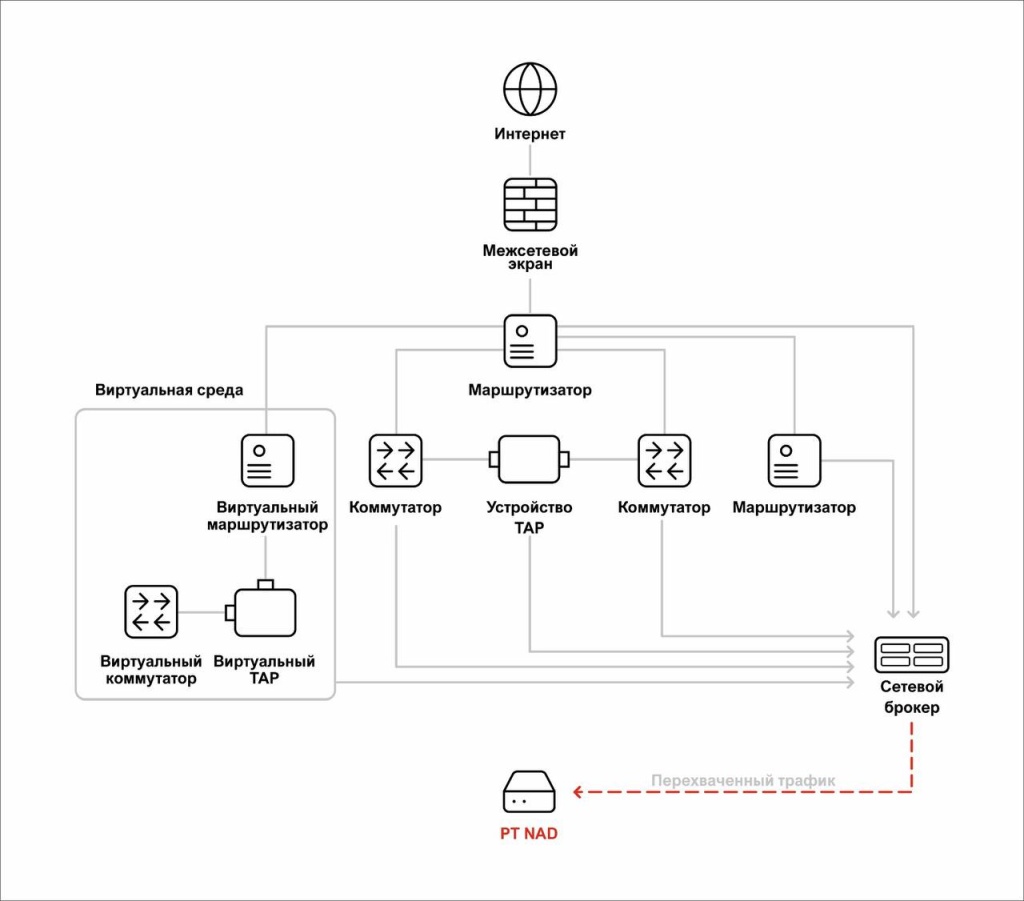

Рисунок 2. Схема применения PT NAD в инфраструктуре с использованием сетевого брокера

Система поддерживает работу с TAP-устройствами и брокерами сетевых пакетов. Устройства TAP дают возможность использовать PT NAD там, где сетевые устройства не позволяют настроить зеркалирование из-за отсутствия аппаратной поддержки SPAN или доступных высокоскоростных портов для передачи копии трафика. Брокеры сетевых пакетов помогают отфильтровать «тяжелый», но бесполезный для выявления угроз трафик и оптимизировать конфигурацию PT NAD.

Сценарии использования PT NAD

Выявление атак и аномалий

Статистический анализ сессий, поведенческий анализ трафика и машинное обучение помогают выявлять сложные атаки и сетевые аномалии. Эти методы позволяют учесть разные параметры поведения атакующих и не привязаны к анализу отдельных сессий, в отличие от правил детектирования атак.

Рисунок 3. PT NAD обнаружил подозрительную активность одного из устройств в сети

Рисунок 4. PT NAD обнаружил компрометацию контроллера домена

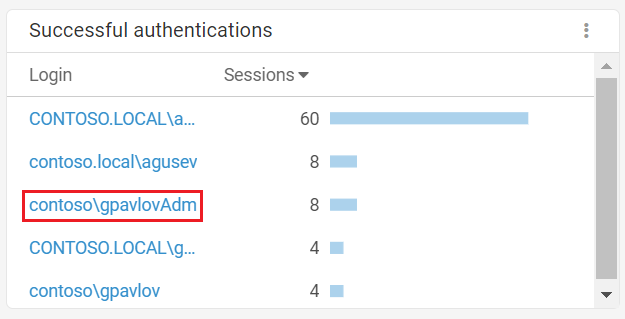

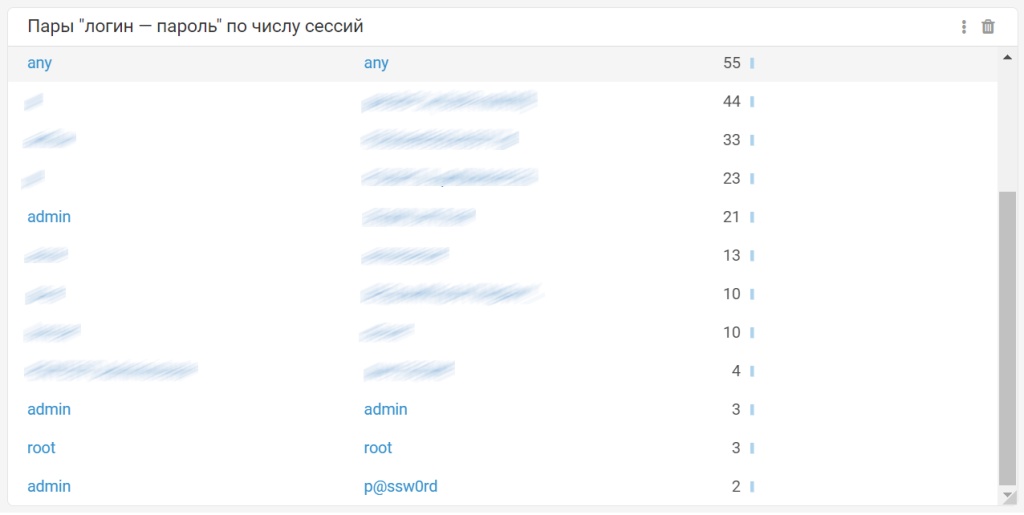

Контроль регламентов ИБ

Анализ трафика крупных компаний за 2021–2022 годы показал, что в 100% компаний нарушаются политики ИБ. PT NAD помогает обнаружить ошибки в конфигурациях информационных систем и нарушения регламентов ИБ, которые снижают эффективность системы безопасности и способствуют развитию атак.

С помощью виджетов и фильтров пользователи могут оперативно обнаруживать учетные записи в открытом виде, нешифрованные почтовые сообщения, использование утилит для удаленного доступа и инструментов сокрытия активности в сети.

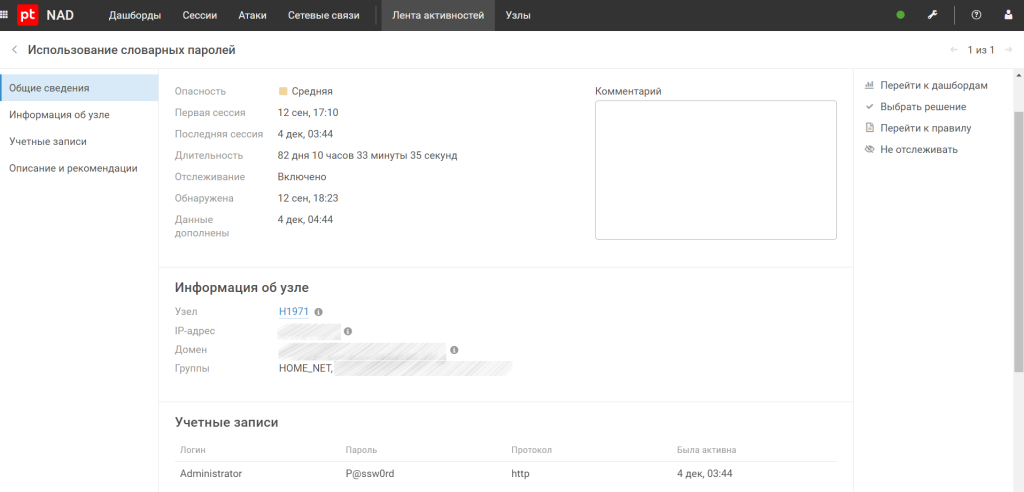

Рисунок 5. Виджет обнаруженных учетных данных в сети

Рисунок 6. Карточка узла, которая использовала логин и пароль в открытом виде

Обнаружение некорпоративного ПО

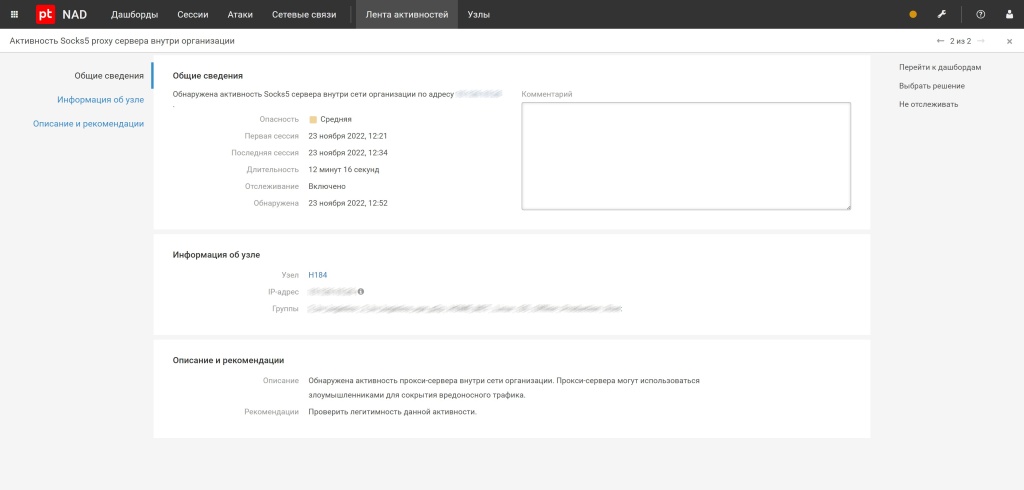

В некоторых компаниях установлены ограничения на использование стороннего ПО. Тем не менее пользователи могут приносить с собой собственные устройства с любым набором программ и использовать их для выполнения рабочих задач. С помощью PT NAD можно выявить использование в сети некорпоративного ПО и вовремя устранить нарушение.

Рисунок 7. PT NAD зафиксировал активность Socks5 proxy внутри организации

Обнаружение средств удаленного администрирования

ПО для удаленного администрирования (например, AnyDesk, TeamViewer, RemoteAdmin) — популярный инструмент IT-специалистов. В некоторых компаниях применение этих средств может быть запрещено или ограничено. С помощью ленты активностей и фильтров пользователи PT NAD могут оперативно выявлять использование таких программ.

Рисунок 8. Обнаружение ПО для удаленного администрирования

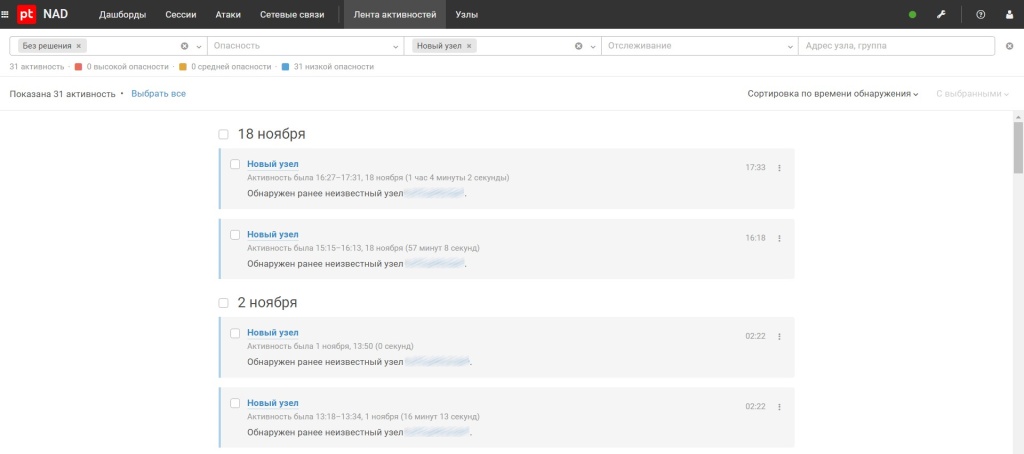

Обнаружение теневой инфраструктуры

Инфраструктура компании непрерывно меняется. Чтобы обеспечить защищенность бизнеса, специалисту ИБ нужны актуальные сведения о всех сетевых узлах. С помощью PT NAD можно найти забытые сетевые узлы и сервисы, а данные об активах, собранные из копии сетевого трафика, будут полезны как экспертам по ИБ, так и IT-специалистам.

Рисунок 9. PT NAD обнаружил новый неизвестный узел в сети

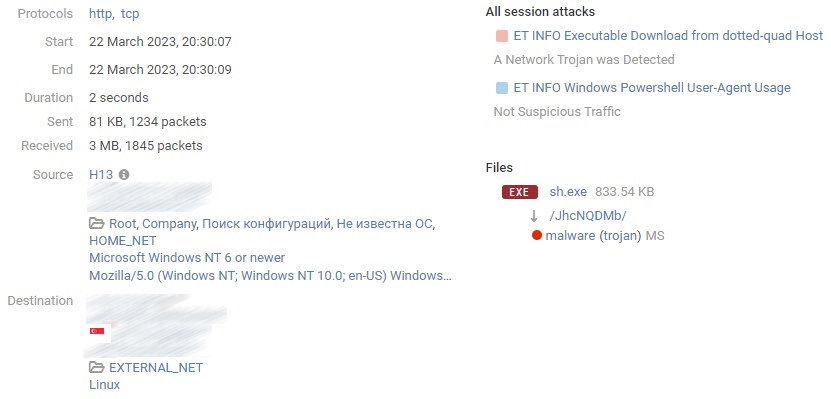

Расследование атак

PT NAD хранит копию сетевого трафика и обработанные данные отдельно. Гибкая система фильтрации по сохраненным данным помогает специалисту:

- локализовать атаку;

- восстановить ее хронологию;

- собрать доказательную базу;

- выработать компенсирующие меры для предотвращения аналогичных атак;

- выявить уязвимые места в инфраструктуре.

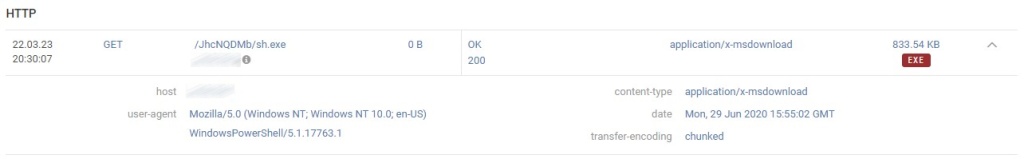

Рисунок 10. PT NAD обнаружил компрометацию сетевого узла и загрузку хакерского инструментария

Проверка сетевых узлов

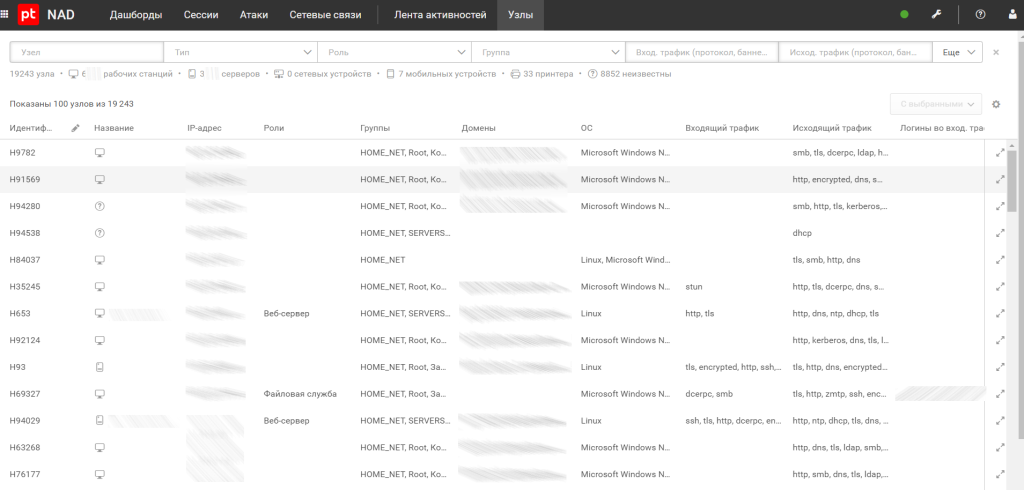

PT NAD осуществляет сетевой asset management. Пользователь продукта всегда знает о появлении нового узла, открытых портах, используемых сетевых протоколах, ПО и ОС, типах и ролях узлов, баннерах.

Рисунок 11. Список всех обнаруженных PT NAD сетевых узлов в защищаемой инфраструктуре

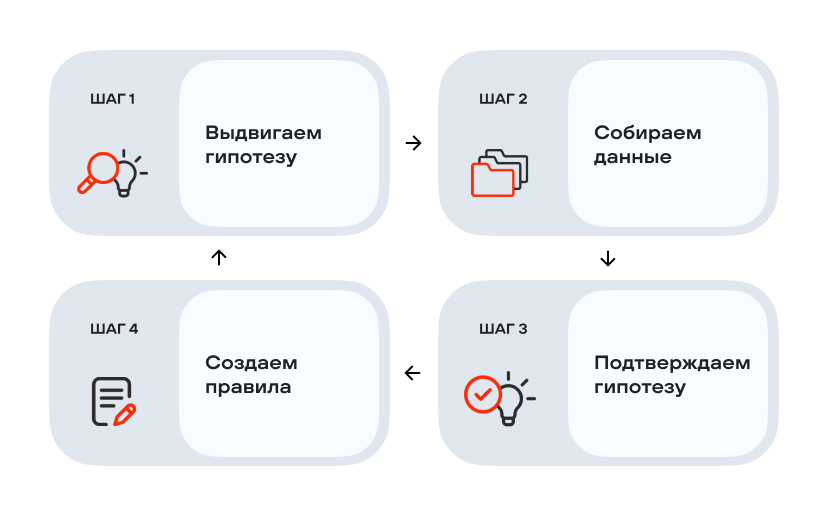

Проактивный поиск угроз

PT NAD помогает выстроить в организации процесс threat hunting и выявлять скрытые угрозы, которые не обнаруживаются стандартными средствами защиты.

Рисунок 12. Этапы проактивного поиска угроз в сети

Системные требования

Минимальные требования, предъявляемые к аппаратным ресурсам серверов с PT NAD, зависят от скорости захвата трафика в организации. Количество подключаемых серверов может варьироваться в зависимости от инфраструктуры, потока обрабатываемого трафика, срока хранения копии трафика и обработанных данных. Объемы жестких дисков и твердотельных накопителей в разделах ниже рассчитаны на три дня хранения исходной копии трафика и семь дней хранения обработанных данных.

До 1 Гбит/c (NAD Sensor)

NAD Sensor — это упрощенная версия PT NAD, которая используется для передачи информации о сетевых атаках в MaxPatrol SIEM. Он не сохраняет захваченный трафик на диск, а обработанные данные хранятся не более суток.

Таблица 1. Минимальные требования к серверу с NAD Sensor

|

Аппаратное обеспечение |

Параметр |

Значение |

|

Процессор |

Частота

Количество ядер

|

2.2ГГц

48

|

|

ОЗУ |

Объем |

96ГБ |

|

Сетевая карта |

Портов для захвата трафика

Портов для доступа к интерфейсу PT NAD

|

1×1Гбит/с

1×1Гбит/с

|

|

Твердотельные накопители для записи метаданных трафика |

Объем |

1ТБ |

|

Твердотельные накопители для работы ОС и компонентов PT NAD |

Объем |

200ГБ |

До 200 Мбит/с

PT NAD устанавливается на один физический сервер и захватывает трафик со скоростью до 200 Мбит/с.

Таблица 2. Минимальные требования к серверу (до 200 Мбит/с)

|

Аппаратное обеспечение |

Параметр |

Значение |

|

Процессор |

Частота

Количество ядер

|

2.2ГГц

48

|

|

ОЗУ |

Объем |

128ГБ |

|

Сетевая карта |

Портов для захвата трафика

Портов для доступа к интерфейсу PT NAD

|

1×1Гбит/с

1×1Гбит/с

|

|

Жесткие диски для хранения PCAP |

Объем

Скорость записи

|

2,6ТБ

25МБ/с

|

|

Твердотельные накопители для записи метаданных трафика |

Объем |

700ГБ |

|

Твердотельные накопители для работы ОС и компонентов PT NAD |

Объем |

200ГБ |

До 1 Гбит/с

PT NAD устанавливается на один физический сервер и захватывает трафик со скоростью от 200 Мбит/с до 1 Гбит/c.

Таблица 3. Минимальные требования к серверу (200 Мбит/с — 1 Гбит/с)

|

Аппаратное обеспечение |

Параметр |

Значение |

|

Процессор |

Частота Количество ядер

|

2.2ГГц

72

|

|

ОЗУ |

Объем |

256ГБ |

|

Сетевая карта |

Портов для захвата трафика

Портов для доступа к интерфейсу PT NAD

|

1×1Гбит/с

1×1Гбит/с

|

|

Жесткие диски для хранения PCAP |

Объем

Скорость записи

|

13ТБ

125МБ/с

|

|

Твердотельные накопители для записи метаданных трафика |

Объем |

3,5ТБ |

|

Твердотельные накопители для работы ОС и компонентов PT NAD |

Объем |

200ГБ |

До 5 Гбит/с

PT NAD устанавливается на два физических сервера — основной и дополнительный. На основном сервере располагается пользовательский интерфейс и модули Elasticsearch.

Таблица 4. Минимальные требования к основному серверу

|

Аппаратное обеспечение |

Параметр |

Значение |

|

Процессор |

Частота

Количество ядер

|

2.2ГГц

72

|

|

ОЗУ |

Объем |

256ГБ |

|

Сетевая карта |

Портов для захвата трафика

Портов для доступа к интерфейсу PT NAD

|

1×1Гбит/с

1×1Гбит/с

|

|

Твердотельные накопители для записи метаданных трафика |

Объем |

17ТБ |

|

Твердотельные накопители для работы ОС и компонентов PT NAD |

Объем |

200ГБ |

На дополнительном сервере устанавливаются сенсор PT NAD и хранилище файлов PCAP.

Таблица 5. Минимальные требования к дополнительному серверу

|

Аппаратное обеспечение |

Параметр |

Значение |

|

Процессор |

Частота

Количество ядер

|

2.2ГГц

56

|

|

ОЗУ |

Объем |

128ГБ |

|

Сетевая карта |

Портов для захвата трафика

Портов для внутреннего взаимодействия

|

2×10Гбит/с

1×1Гбит/с

|

|

Жесткие диски для хранения PCAP |

Объем

Скорость записи

|

65ТБ

625МБ/с

|

|

Твердотельные накопители для записи метаданных трафика |

Объем |

3,5ТБ |

|

Твердотельные накопители для работы ОС и компонентов PT NAD |

Объем |

200ГБ |

До 10 Гбит/с

PT NAD устанавливается на три физических сервера — основной и два дополнительных. На основной сервере расположена пользовательский интерфейс и модули Elasticsearch.

Таблица 6. Минимальные требования к основному серверу

|

Аппаратное обеспечение |

Параметр |

Значение |

|

Процессор |

Частота

Количество ядер

|

2.2ГГц

72

|

|

ОЗУ |

Объем |

256 ГБ |

|

Сетевая карта |

Портов для захвата трафика

Портов для доступа к интерфейсу PT NAD

|

1×10Гбит/с

1×1Гбит/с

|

|

Твердотельные накопители для записи метаданных трафика |

Объем |

17ТБ |

|

Твердотельные накопители для работы ОС и компонентов PT NAD |

Объем |

200ГБ |

На первом дополнительном сервере расположен только модуль Elasticsearch.

Таблица 7. Минимальные требования к первому дополнительному серверу

|

Аппаратное обеспечение |

Параметр |

Значение |

|

Процессор |

Частота

Количество ядер

|

2.2ГГц

72

|

|

ОЗУ |

Объем |

256ГБ |

|

Сетевая карта |

Портов для внутреннего взаимодействия |

1×10Гбит/с |

|

Твердотельные накопители для записи метаданных трафика |

Объем |

17ТБ |

|

Твердотельные накопители для работы ОС и компонентов PT NAD |

Объем |

200ГБ |

На второй дополнительный сервер устанавливаются хранилище файлов PCAP и сенсор.

Таблица 8. Минимальные требования ко второму дополнительному серверу

|

Аппаратное обеспечение |

Параметр |

Значение |

|

Процессор |

Частота Количество ядер |

2.2ГГц

72

|

|

ОЗУ |

Объем |

256ГБ |

|

Сетевая карта |

Портов для захвата трафика

Портов для доступа к интерфейсу PT NAD

|

2×10Гбит/с

1×10Гбит/с

|

|

Жесткие диски для хранения PCAP-файлов |

Объем

Скорость записи

|

130ГБ

1,25ГБ/с

|

|

Твердотельные накопители для работы ОС и компонентов PT NAD |

Объем |

200ГБ |

Лицензирование

PT NAD поставляется в виде программного обеспечения для установки в виртуальной или аппаратной среде. Для использования системой предусмотрены срочная и бессрочная лицензия.

Срок действия срочной лицензии — 1 год. Она разрешает использовать систему, получать обновления и техническую поддержку. После окончания лицензии перестают поступать обновления и техническая поддержка. Лицензию можно продлять.

Бессрочная лицензия дает право на неограниченный период использования системы. Она включает обновление и техническую поддержку в течение 1 года с возможностью продления.

Выводы

PT NAD — обязательный инструмент для современного SOC. Он обнаруживает сложные сетевые атаки и аномалии, которые пропускают классические системы безопасности, обогащает данными SIEM-систему и помогает расследовать инциденты. С помощью PT NAD можно заметить действия атакующих в сети еще до реализации неприемлемых для бизнеса событий. Чтобы оценить возможности PT NAD, оставьте заявку на бесплатный пилотный проект.

erid: Kra249gTc

* Реклама, Рекламодатель АО «Позитив Текнолоджиз», ИНН 7718668887

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться