XDR, DLP, IDS: какое ИБ-решение выбрать

На портале Cyber Media ранее публиковались сравнения инструментов по информационной безопасности. Мы скрупулезно в деталях рассматривали конкретные решения каждого класса. Но прежде, чем дойти до выбора инструмента определенного разработчика, компании должны решить другую задачу: выбрать класс решений необходим для построения корпоративной системы информационной безопасности. Чему отдать предпочтение с учетом конкретных вводных данных, имеющихся брешей и потребностей.

В этом обзоре мы рассмотрим не определенные продукты, а классы решений. Цель обзора — помочь сузить горизонт принятия решений до нужного класса ИБ-инструментов. Предметом сравнения стали типы, которые недавно обозревал портал Cyber Media:

- XDR (Extended Detection and Response);

- DLP (Data Leak Prevention);

- IDS (Intrusion Detection System).

Все эти классы инструментов по сути решают одну задачу — защита корпоративной системы информационной безопасности от вторжений и/или утечек данных. Но делают они это по-разному, если рассматривать механизмы реагирования. В этих отличиях важно разобраться до принятия решения о покупке. Это сравнение не для опытных практикующих специалистов по информационной безопасности, а скорее для тех, кто только начинает свой путь в этой нише. А также для собственников компаний, которые утверждают конкретное решение, предлагаемое ИБ-отделом.

Принцип работы решений

Первое отличие классов решений друг от друга — механизм их работы:

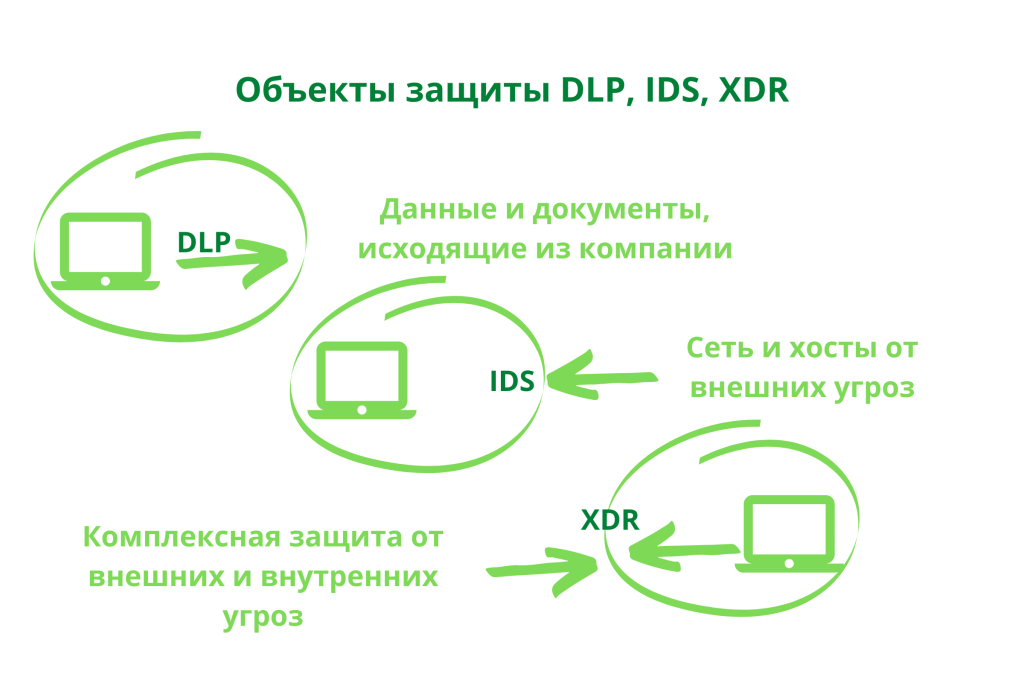

- XDR фокусируется на точках проникновения в систему, дает ИБ-специалисту целостную картину их состояния и таким способом предотвращает или затрудняет проведение кибератак. Дополнительно решения собирают данные по киберинцидентам, которые могут использоваться для их расследования, но это вторично. В первую очередь, задача — найти потенциальную угрозу и обезвредить до того, как она будет реализована. XDR — продукт, обеспечивающий комплексную защиту.

- IDS направлена на обнаружение вторжений в корпоративную систему безопасности, то есть сфокусирована на более узкой области. Выявив вторжение, инструменты этого класса формируют оповещение для отвечающего за информационную безопасность сотрудника, чтобы он действовал по обстоятельствам. Более сложный вариант такого решения — IPS Intrusion Prevention System, то есть блокировщик потенциальных угроз, который срабатывает сразу в момент их обнаружения.

- DLP – система принципиально иного свойства, она фокусируется на исходящих из компании данных, предотвращая их утечки. То есть не блокирует проникновение хакера в систему, а следит, чтобы с документами и другими файлами обращались в соответствии с заявленным уровнем их конфиденциальности. Главный вектор контроля — действия сотрудников внутри компании.

То есть, XDR и IDS нацелены на обнаружение внешних угроз. DLP позволяет свести к минимум внутренние угрозы. В этом смысле они хорошо дополняют друг друга.

Из трех продуктов самым сложным будет XDR-система. Формально она включает в себя и IDS, и DLP-систему. То есть, выбирая XDR, компания обеспечивает себе наиболее совершенную на сегодняшний день защиту и, соответственно, максимально дорогостоящую. Если нужно закрыть брешь на определенном участке, уместно выбирать IDS или DLP в зависимости от задач.

В упрощенном виде направление защиты этих классов решений выглядит так:

Что защищают

Так как все три класса решений нацелены на выявление угроз, они работают над защитой различных частей пользовательской системы. Для DLP объектом защиты служат следующие каналы передачи данных:

- мессенджеры;

- приложения;

- переданные на печать файлы;

- электронная почта;

- данные из буфера обмена;

- записанные на внешний носитель данные;

- передаваемые по протоколам HTTP/HTTTPS и FTP сведения.

Большой блок функций DLP связан с контролем за действиями сотрудников. Для этого класс решений обладает следующим функционалом:

- запись телефонных разговоров;

- контроль рабочего времени сотрудников посредством учета использования приложений и выполнение скриншотов рабочего стола через заданные промежутки времени;

- запись разговоров, которые сотрудники ведут в офисе.

У IDS фокус будет другой. Класс решений направлен на анализ данных и сетевого подключения IDS-система может быть хостовой — в этом случае она защищает только тот хост, на котором установлена. В объективе исследования решений оказываются как входящие, так и исходящие пакеты данных. Если IDS-система будет сетевой, то эту операцию она будет производить уже в отношении всего трафика в локальной сети. Периметровые IDS сосредоточены на внешних границах системы. Наконец, существует возможность развернуть IDS на виртуальной машине без физической установки ее на отдельном устройстве. Однако инструмент может быть гибридным, то есть сочетать в себе некоторые или все вышеперечисленные типы. На вверенном участке система сравнивает образцы данных с известными сигнатурами атак или указывает администратору на аномальную активность.

XDR, как комплексное решение, включает оба варианта. Помимо IDS и DLP-систем в него входят системы анализа трафика NTA, управления идентификацией доступа IAM и учетными данными IDM, а также SIEM – система управления событиями и информацией о безопасности.

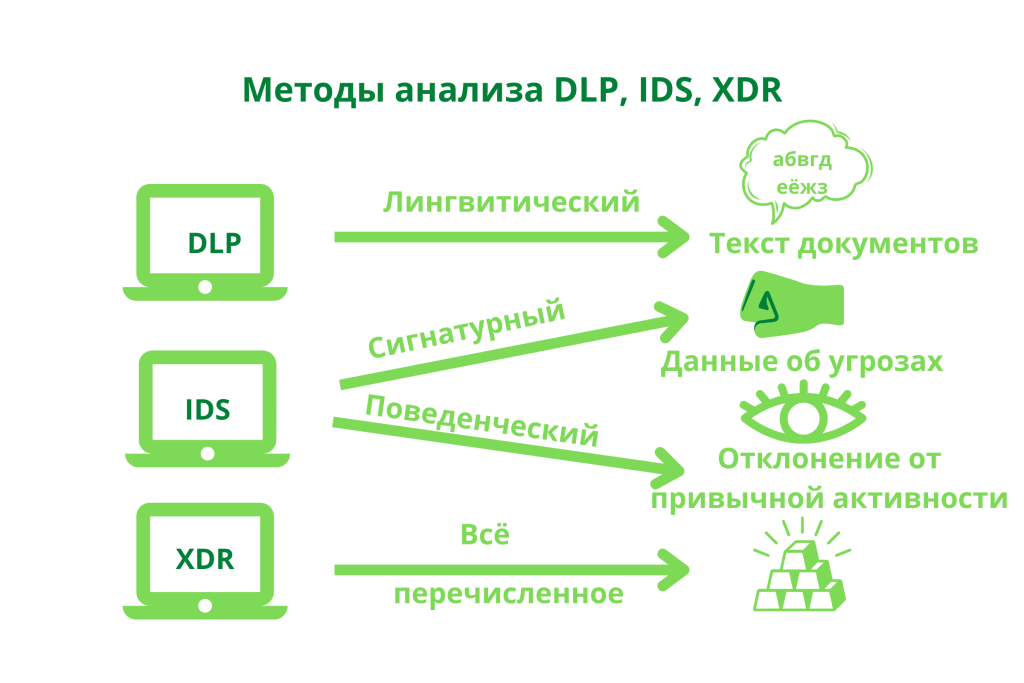

IDS и DLP: методы анализа

Для IDS и DLP уместно сравнить методы, которыми они обеспечивают защиту. В случае с DLP-системой фокус будет на лингвистический анализ. То есть инструмент будет анализировать всю исходящую корпоративную документацию на предмет определения уровня ее секретности. В решениях некоторых разработчиков предусмотрена опция создания для компании собственных словарей, что позволяет достичь максимальной точности анализа.

В случае с IDS фокус смещается на весь трафик компании. Для некоторых решений в приоритете только внешний трафик. Другие анализируют и внутренний трафик, то есть частично пересекаются по области применения с DLP, но выполняют другие функции.

Выявлять угрозы IDS-система будет одним из двух методов:

- На основе данных из базы сигнатур атаки, известных на сегодняшний день. Важно, чтобы разработчик регулярно обновлял эту базу, так как сведения в ней устаревают очень быстро.

- На основе сведений о модели корректного поведения для активности. Если наблюдаются любое отклонение от привычной модели поведения, ответственный за информационную безопасность сотрудник получит уведомление.

Для XDR правильным вариантом будет все вышеперечисленное. Плюс каждый используемый в рамках продукта инструмент добавит ему дополнительные методы и функционал.

Особенности установки

Для многих IDS и DLP-решений характерна модульная структура. Это означает, что компания самостоятельно выбирает те каналы передачи или средства обмена информацией, которые нуждаются в защите. Фактически устанавливается решение в уникальной конфигурации, собранное под потребности компании. В этом случае заказчик приобретает лицензию на каждый модуль и может добавлять нужные по мере увеличения потребностей.

С XDR ситуация обратная. Этот класс решений уже включает в себя XDR, DLP и многие другие инструменты. Без них он просто не сможет эффективно работать. Его важная функция — интеграция всего имеющегося на службе ИБ-специалиста арсенала в единое целое. На их основе инструмент создает наглядные отчеты по выявленным проблемам, а собранные инструментом данные используются для расследования киберинцидентов.

Существенный момент: XDR необходимо постоянное обновление. То есть все новые угрозы, возникшие на горизонте информационной безопасности компании, должны как можно быстрее находить свое место в базах данных XDR. Если выбирается только IDS с анализом на основе содержимого базы сигнатур, это так же справедливо.

А вот DLP-систему можно обновлять не так часто, но на этапе установки работы с ней, как самостоятельным продуктом или частью XDR, будет много. Потребуется адаптировать к специфике компании политику безопасности по умолчанию или разработать свою, а также разобраться со словарями для лингвистического анализа.

Классы решений и конкретные ситуации

Все это хорошо, но как выбрать решение, чтобы оно соответствовало потребностям компании. Начать стоит с определения брешей которые нужно закрыть:

- Интересует контроль над документооборотом, предотвращение несанкционированного копирования и распечатки важных документов, а также их отправки куда-либо в нарушение действующих процедур? Выбирайте DLP-систему, которая дополнительно может использоваться для контроля действий сотрудников на рабочем месте. Подобрать конкретный продукт поможет этот обзор.

- Нужно быстрое обнаружение аномальной активности в сетях или на хостах, с оповещением администратора и без активных действий системы, чтобы исключить случайную блокировку используемого ПО? Рассмотрите установку IDS с функциями анализа только внешнего или также внутреннего трафика.

- Требуется закрыть все бреши сразу и есть бюджет на установку самого современного и надежного варианта защиты? Обратите внимание на XDR-систему, которая создаст единую среду для интеграции всех используемых компанией ИБ-продуктов. Наиболее значимых игроков российского рынка XDR мы описывали здесь.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться