Обзор российских решений класса Deception

Проактивный подход — это основа современной кибербезопасности. В этом обзоре расскажем о Deception-системах, которые заставляют преступников проявить себя до того, как они успели нанести серьезный ущерб.

В отличие от других средств обнаружения атак, Deception-системы не ждут, пока критические активы будут скомпрометированы, чтобы отправить предупреждение. Перехватывая злоумышленника на ранних этапах атаки, они помогают собрать важную информацию о том, как он проник в инфраструктуру, как развивает атаку и т.д.

Ренат Хасанаев, руководитель проектов AVSoft:

«Основная идея заключается в создании цифровых копий (ловушек) реальных устройств ИТ-инфраструктуры, которые располагаются в подсетях (VLAN) и привлекают к себе злоумышленника, сохраняя тем самым реальные сервисы организации. Кроме этого, такие системы дополняются так называемыми приманками на рабочие места и сервера, представляющими собой значимые для атакующего данные, которые нужны ему в процессе осуществления атаки».

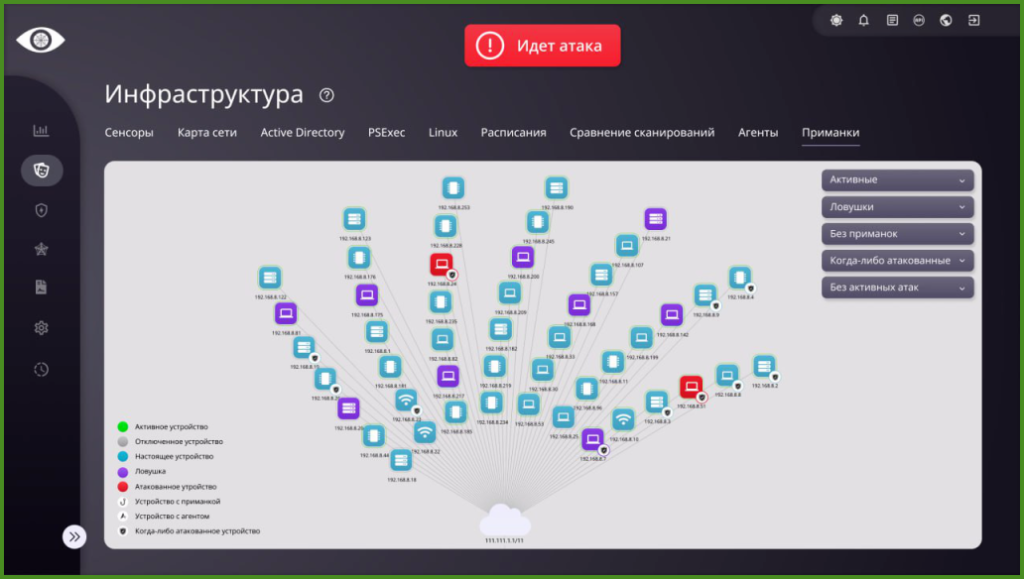

Ловушки Deception-систем могут имитировать самые разные элементы корпоративной инфраструктуры: файловые серверы, IoT-устройства, промышленные станки, Docker-контейнеры, СУБД и рабочие станции. Между ними непрерывно генерируется трафик, поэтому для стороннего наблюдателя ловушки «взаимодействуют» друг с другом, как это происходит в реальности. Когда ловушку атакуют, она собирает все команды, файлы и артефакты, которые потом можно подробно исследовать.

Ловушки могут иметь различную степень интерактивности — чем интерактивнее ловушка, тем больше информации она сможет собрать о злоумышленнике. Низкоинтерактивные ловушки имитируют преимущественно сетевые протоколы, среднеинтерактивные — устройства на уровне операционной системы, высокоинтерактивные — сервисы внутри операционной системы.

Иван Шаламов, менеджер продукта R-Vision Threat Deception Platform:

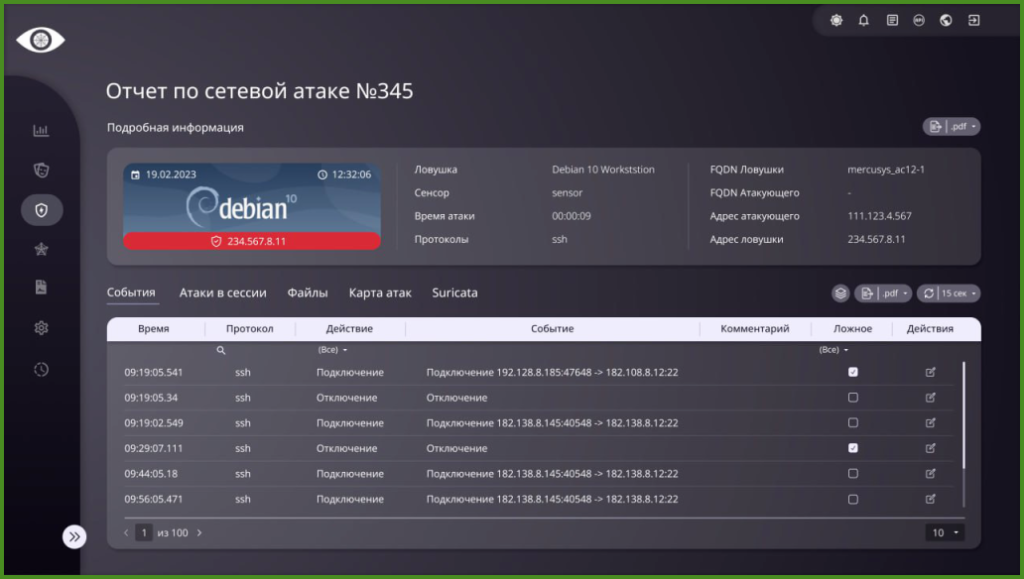

«Высокоинтерактивная ловушка может работать следующим образом: получив данные об айпи-адресе, логине и пароли из размещенной в инфраструктуре приманки, хакер предпринимает попытку подключиться к ловушке, имитирующий линукс-сервер. В ответ на подключение по протоколу SSH ловушка выдаст ему стандартный вопрос "Are you sure you want to continue connecting (yes/no/[fingerprint])?" и после ввода правильных логина и пароль хакер попадет на в консоль "сервера". При этом при вводе стандартных для любого линукс сервера команд ловушка будет отвечать хакеру как реальный линукс сервер. Для того, чтобы ловушки выглядели максимально реалистично в инфраструктуре конкретной организации при их автоматической генерации можно настроить наполнение учетных записей. Ряд систем класса Deception позволяют использовать как встроенные словари ФИО, серверов, FTP-баннеров, так и позволяют пользователям загружать собственные словари и задавать паттерны генерации паролей согласно корпоративной политике организации.»

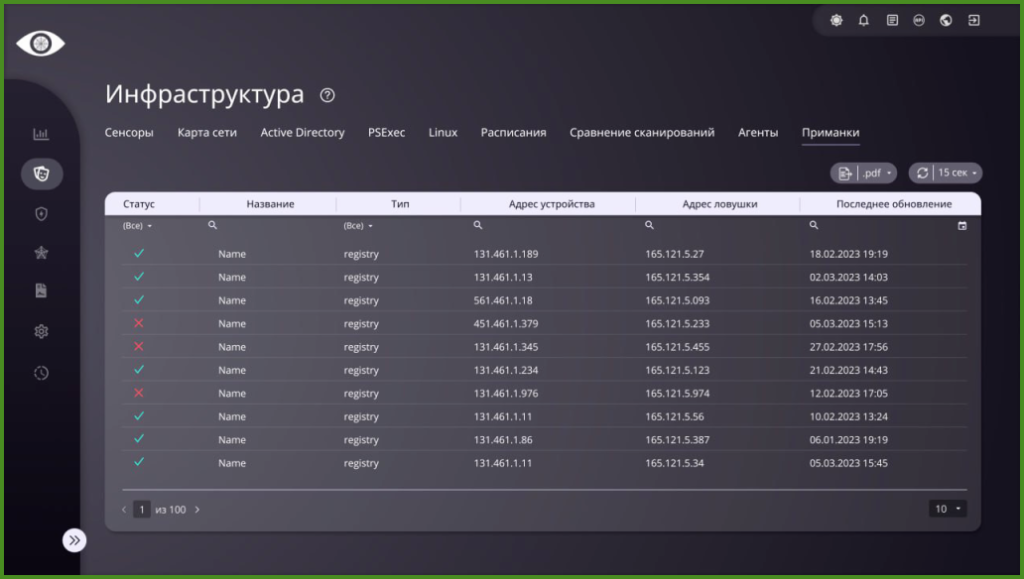

В свою очередь, приманки — это значимые данные сессий посещений, данные авторизации, кеши браузера и др. Они располагаются преимущественно на рабочих местах пользователей, через которые, как правило, и происходит взлом инфраструктуры. Каталог приманок в системе содержит сохраненные данные подключения к СУБД, браузерам, веб-сервисам (HTTP, HTTPS), сервисам удаленного управления (SSH), службам удаленных рабочих столов (RDP).

Александр Щетинин, генеральный директор Xello:

«Основное назначение решений класса DDP (Distributed Deception Platform) – детектирование целевых атак. Ложные активы по всей сети компании позволяют выявлять нелегитимные действия на этапе горизонтального передвижения. Частым кейсом повышения привилегий у злоумышленников является дамп учётных записей, например, из оперативной памяти (процесса lsass.exe) или истории bash. Уже на этом этапе он может натолкнуться на ложные админские учётные данные или сервисы. И как только он попытается их использовать для дальнейшего передвижения, deception-система оповестит специалистов об инциденте, а также даст им время на нейтрализацию атаки путём увода злоумышленника на ложные ресурсы или приложения. Дополнительным преимуществом подобных систем является низкий процент ложных срабатываний, поскольку приманки и ловушки видны лишь злоумышленнику. События от deception-платформы — это всегда высокий уровень приоритета для специалистов».

Deception-решения помогают:

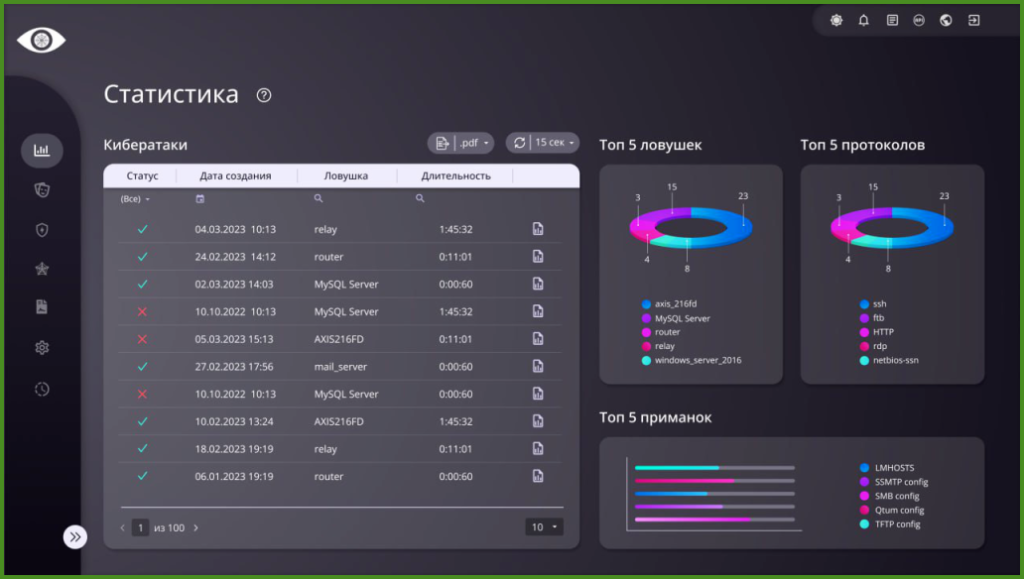

- ускорить обнаружение и устранение угроз;

- сократить среднее время обнаружения злоумышленника в инфраструктуру;

- снизить «шум» при обработке оповещений об активности;

- повысить эффективность обработки уведомлений, предоставляя высокодоверенные индикаторы компрометации информационных активов;

- сократить время расследования киберинцидентов, предоставляя форензику.

Deception-решения от российских разработчиков

Сегодня на российском рынке активно развиваются сразу несколько Deception-решений, поэтому серьезных трудностей с импортозамещением в этой области не предвидится. Cyber Media обратился к разработчикам с просьбой рассказать об их продуктах. На запрос откликнулись компании AVSoft, R-Vision и Xello.

AVSoft

Компания «АВ Софт» основана в 2010 году, разрабатывает решения для информационной безопасности с использованием AI/ML. Компания поставляет заказчикам средства собственной разработки для анализа вредоносной активности («песочницы»), антивирусного мультисканирования, безопасных корпоративных коммуникаций, контроля сетевого трафика. Выпуск платформы LOKI состоялся в 2020 и включает в себя наибольшее количество ловушек (более 44).

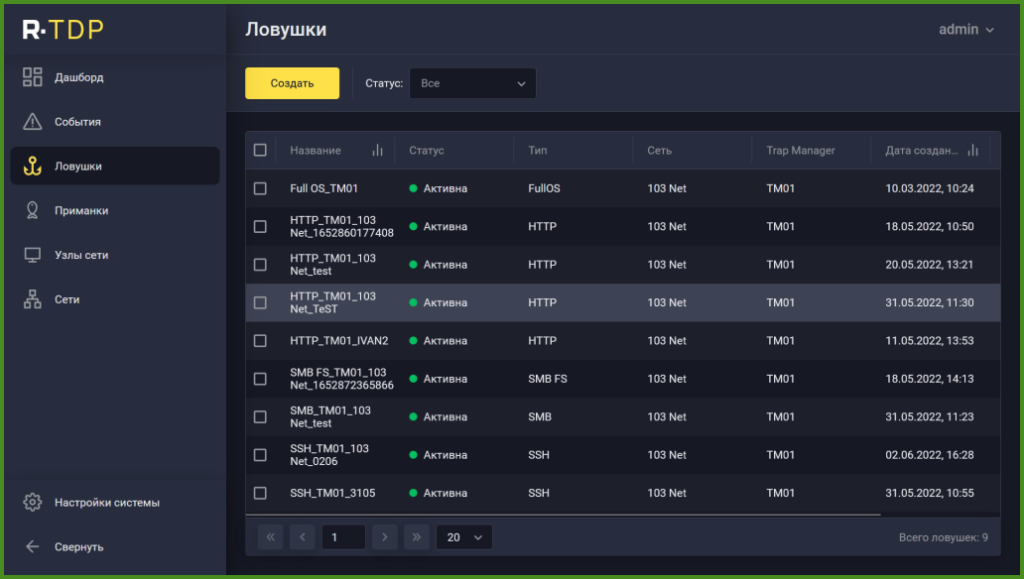

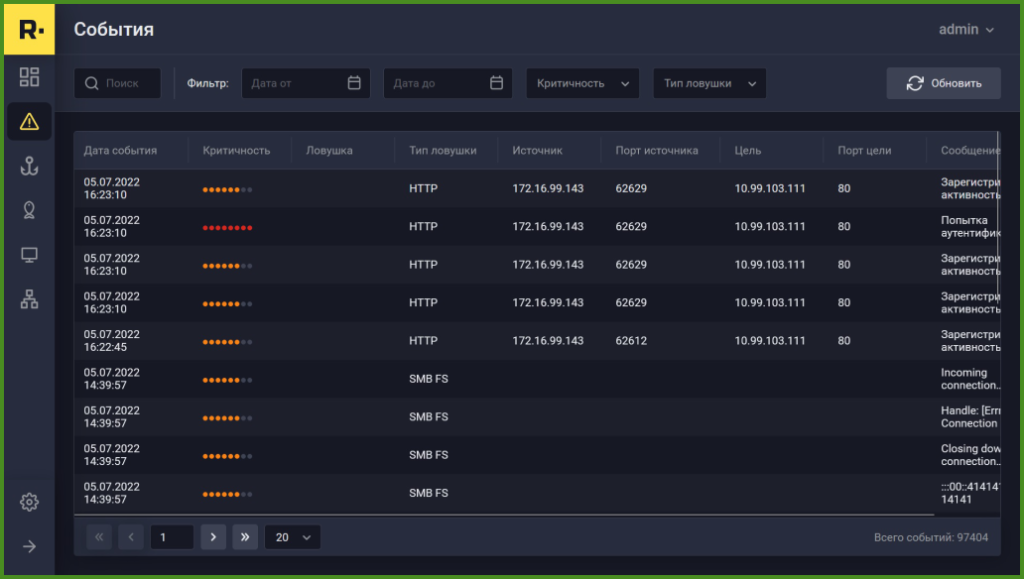

R-Vision

R-Vision – разработчик систем кибербезопасности. Компания с 2011 года создает целую экосистему продуктов, которые помогают организациям уверенно противостоять актуальным киберугрозам и обеспечивать надежное управление информационной безопасностью.

Технологии R-Vision используются в крупнейших государственных и частных компаниях из ключевых отраслей экономики России и стран СНГ.

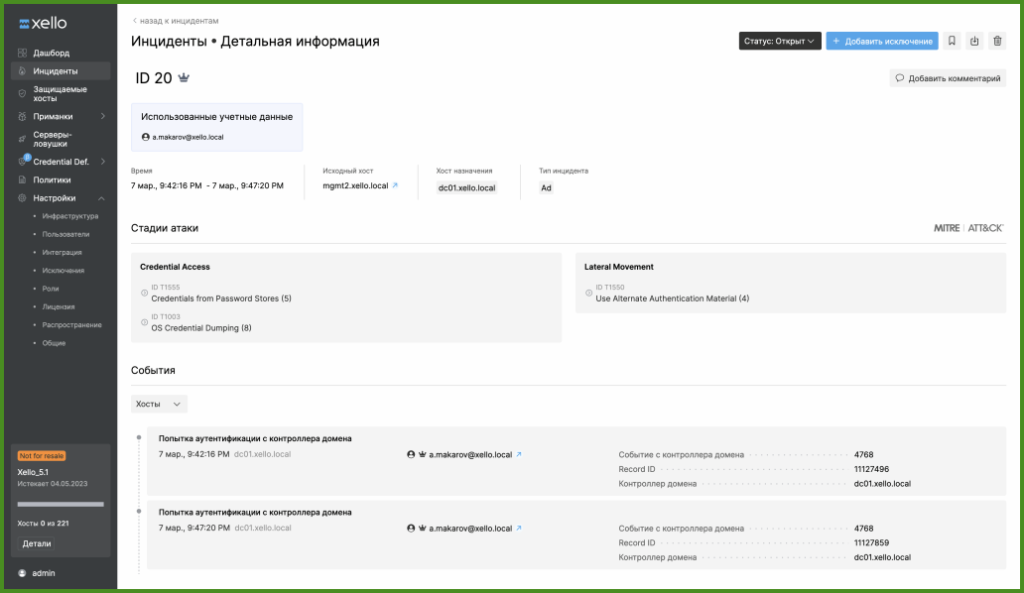

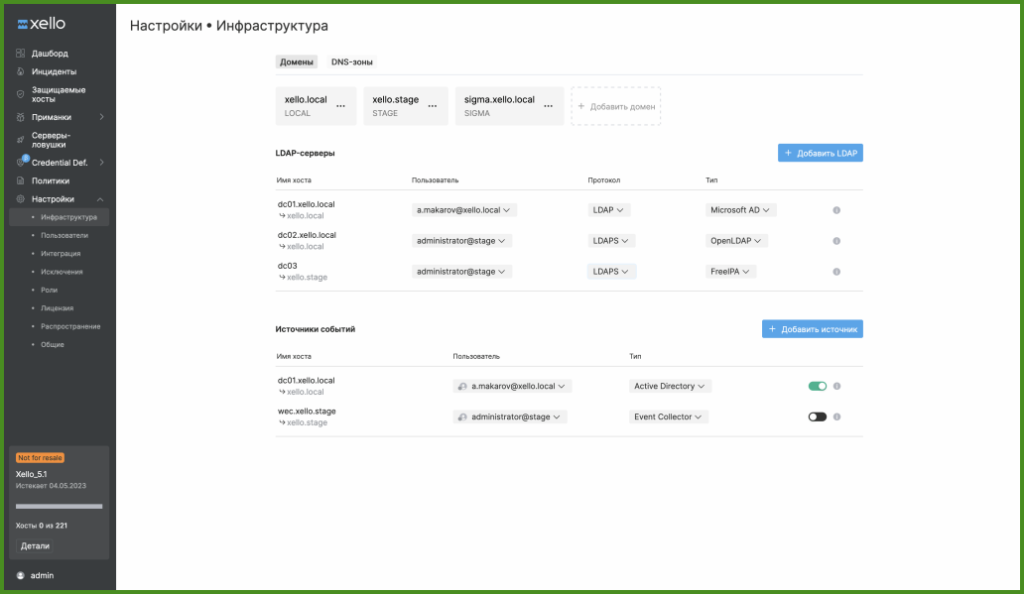

Xello

Xello — создатель первой российской Deception-платформы. Релиз продукта состоялся в 2019 году. По данным Xello, ее решение включает наибольший набор типов приманок и ловушек на российском рынке — более 30 и более 25 соответственно (по состоянию на март 2023 г.).

Сравнение функций и возможностей

Информация предоставлена компаниями-участниками обзора.

|

Общая информация о продукте |

|||

|

Производитель |

AVSoft |

R-Vision |

Xello |

|

Наименование продукта |

LOKI |

R-Vision Threat Deception Platform (R-Vision TDP) |

Xello Deception |

|

Год релиза |

2020 |

2021 |

2019 |

|

Наличие в реестре отечественного ПО |

Запись в реестре №11743 от 15.10.2021 |

Запись в реестре от 15.10.2021 №11731 |

Да |

|

Варианты поставки |

- Hardware Appliance |

Виртуальный образ |

On-premise |

|

Условия лицензирования |

Лицензируется по модулям |

Лицензируется бандлами по количеству серверов управления ловушками |

Лицензируется по модулям |

|

Архитектура |

|||

|

Безагентское решение |

Да |

Возможно как безагентское, так и агентское размещение приманок |

Да |

|

Поддерживаемые ОС для развертывания системы |

Операционным ядром системы LOKI выступает ОС Debian. Альтернативный способ сборки системы может быть осуществлен на базе ОС Astra Linux (версии не ниже 1.7, Орел и Воронеж). В качестве СУБД LOKI выступает MySQL |

Сервер управления поддерживает работу на Astra Linux 1.7, 2.12, RedOS 7.3, 7.3c, CentOS 7 |

Linux, MacOS, WindowsOS |

|

Поддержка сред виртуализации |

VMware ESX Server, Microsoft Hyper-V |

VMware vSphere, Microsoft Hyper-V, zVirt |

VMware, Hyper-V, Альт Сервер Виртуализация, СКАЛА-Р, ROSA Virtualization, Комплекс средств виртуализации «Брест», zVirt, РЕД виртуализация, Р-Виртуализация, Горизонт-ВС |

|

Интеграция с доменными службами Microsoft Active Directory |

Да |

Да. Для реализации доменной авторизации и функционала ложных учетных записей. Не является обязательным требованием для работы системы |

Да |

|

Интеграция с корпоративным DNS |

Да |

Нет |

Да |

|

Интеграция с корпоративным LDAP |

Да |

Да |

Да |

|

Приманки |

|||

|

Поддерживаемые механизмы централизованного распространения |

PsExec (Windows), SSH (Linux), Распространение по SCCM (предоставляется установочный пакет) |

Ручное распространение, SCCM, Kaspersky, GPO, WinRM, агент R-Vision Endpoint |

- С помощью удаленного вызова исполняемых файлов: PsExec, PaExec, WMI/RPC, WInRM для Windows, а также SSH, sh-script для Linux и Mac. |

|

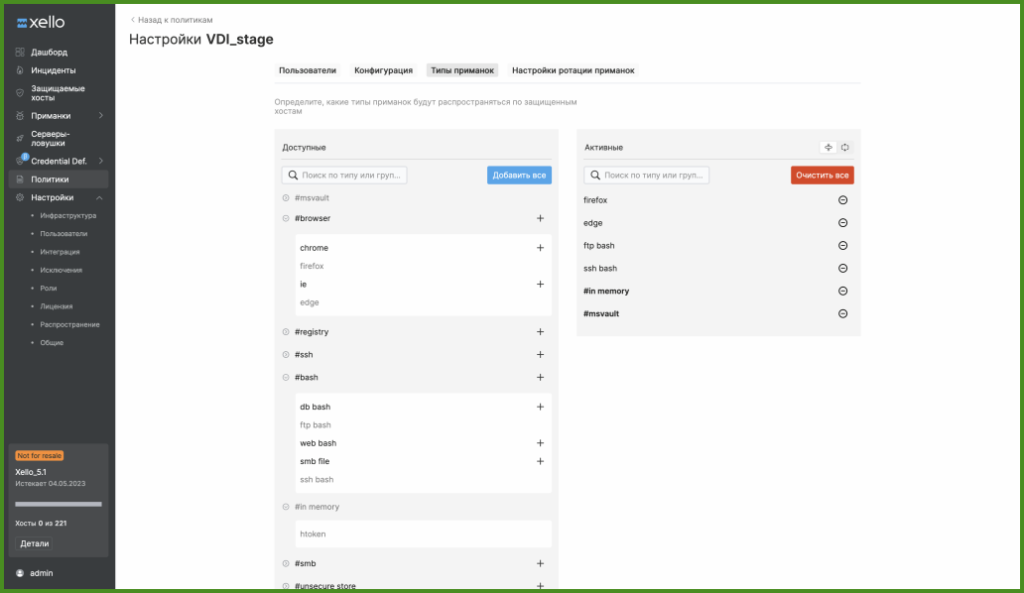

Типы приманок |

Файл, История браузера, Windows Vault, Реестр, Размещение в оперативной памяти процесса (LSASS.exe) |

HOSTS, Google Chrome, Microsoft Edge Legacy, Internet Explorer, Edge Legacy, Microsoft Edge, Yandex Browser, SMB диск, SMB диск-ярлык, история команд терминала, PuTTY-реестр, PuTTY-ярлык, WinSCP-реестр, WinSCP-ярлык, FileZilla, Windows Remote Desktop – реестр и ярлык, Credential Manager, текстовые файлы |

- Приманки в оперативную память Windows |

|

Поддерживаемые ОС для размещения приманок |

Windows, Linux |

Windows, Linux, Mac |

Linux, MacOS, WindowsOS |

|

Централизованное управление приманками из веб-интерфейса |

Да |

Да |

Да |

|

Механизмы обновления и управления приманками |

Да |

Да |

Да |

|

Приманки для VDI, RDS |

Да |

Да |

Да |

|

Создание приманок в AD |

Да |

Да |

Да |

|

Ловушки |

|||

|

Эмулируемые протоколы и сервисы |

Базы данных, рабочие станции, серверы, IP-камеры, IP-телефоны, станки, другое промышленное оборудование. |

Эмуляция основных сервисов: SSH, SMB, FTP, RDP, VNC, HTTP(s); |

DNS, Elastic, FTP, SFTP, IMAP, IMAPS, POP3, POP3S, Redis, Mongo, MySQL, SIP, SSH, MQTT, PPTP, UPNP, Blackhole, UDP packets, TCP packets, ICMP packets, LLMNR detection, SCAN detection, WEB (http/https), RDP, SMB, WinRM, RPC |

|

ОС, поддерживаемые ловушками типа FullOS |

Windows, Linux |

Windows, Linux |

- Astra Linux (Special Edition 1.6 и выше или Сommon Edition 2.12 и выше) |

|

Работа с промышленными инфраструктурами (Ловушки АСУ ТП) |

Промышленные ловушки типа АСУ ТП, такие как: |

Эмуляция промышленных контроллеров |

Промышленные устройства, сетевое оборудование, IoT-устройства, мобильные устройства, медицинское оборудование |

|

Активные ловушки |

PostgreSQL, MySQL, MongoDB, RDP, SSH |

Есть высокоинтерактивные ловушки, взаимодействующие со злоумышленником |

LLMNR, mDNS, NTB-NS |

|

Уникальные IP-адрес и MAC-адрес у каждой ловушки |

Да |

Да |

Да |

|

Работа с инцидентами |

|||

|

Интеграция с системами сбора событий аутентификации |

Да |

Да |

AD, Kafka |

|

Таймлайн инцидента |

Функционал в процессе реализации |

Да |

Да |

|

Сбор хостовой форензики |

Да |

Да |

Да |

|

Корреляция событий |

Да |

N/A |

Да |

|

Маппинг инцидентов на матрицу MITRE ATT&CK |

Функционал в процессе реализации |

Да, в связке с другими продуктами R-Vision |

Да |

|

Выгрузка событий |

Доступна в форматах PDF, EXCEL, CSV, JSON |

Да, в формате CSV |

Json, CSV |

|

Управление |

|||

|

Механизм политик |

Да |

Да |

Да |

|

Единая консоль веб-управления |

Да |

Да |

Да |

|

Открытый API |

Да |

Да |

Да |

|

Интеграция с ИБ-системами других классов |

Интеграция с песочницей ATHENA, SIEM-системами и управление правилами Suricata, любыми песочницами при настройке параметров интеграции |

Интеграция с любыми внешними системами, такими как IRP/SOAR, SIEM, TIP по протоколу syslog. Нативная интеграция с R-Vision SOAR и другими технологиями R-Vision. |

Интеграция со сторонними решениями — SIEM/SOC, IRP/SOAR, NAC, NGFW. Также возможны варианты интеграции с помощью API, Syslog и CEF. |

|

Возможность создания исключения |

Да |

Да. Можно настроить исключения для легитимных взаимодействий с ловушка-ми с указанием временного интервала. |

Да |

|

Интеграция с почтовыми серверами |

Да, отправка уведомлений на почту |

Встроенный почтовый сервис |

Да |

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться