Как повысить эффективность средств защиты через знания и навыки людей и усилить защищенность организации в сотни раз

Как выглядят актуальные цифровые атаки?

У специалистов по безопасности было и остается искаженное представление о современных цифровых атаках на крупные организации. Чаще всего такая атака представляется им операцией на грани возможного — эксплойты к 0-day-уязвимостям, сложные цепочки и самые продвинутые технологии.

Реальные цифровые атаки намного проще, но при этом, к сожалению, довольно успешны. Атакующие пользуются вредоносным кодом, но чаще всего доставляют его на целевые устройства с помощью фишинга и социальной инженерии — через действия сотрудников или подрядчиков. Подробнее об этом рассказал директор Антифишинга Сергей Волдохин.

Фишинг и социальная инженерия стали глобальной проблемой, несмотря на развитие средств защиты.

Громкие инциденты 2022 года

1. Рекордная утечка данных 25 млн клиентов и 30 тыс контрагентов СДЭК. Возможные причины: хакерская атака или некорректные настройки доступа к серверам компании из интернета. В обоих случаях причиной могли быть ошибочные действия людей:

i) рядовых сотрудников, которые могли перейти по ссылке из письма или открыть вложение;

ii) сотрудников с расширенными правами доступа, которые настраивали доступ к серверам компании.

2. Утечка данных в Twilio. Злоумышленники похитили учетные данные сотрудников компании, устроив на них фишинговую атаку. Хакеры рассылали SMS от имени ИТ-отдела компании и предлагали сотрудникам перейти по ссылке и изменить пароль, потому что он устарел. В результате жертвы попадали на фейковую страницу входа в Twilio, которая отправляла их учетные данные преступникам.

3. Хакеры взломали криптоигру Axie Infinity и украли 625 млн. долларов США с помощью фальшивого предложения о работе.

Инженер компании Sky Mavis, которая занимается разработкой криптоигры Axie Infinity, получил предложение о работе от имени фейковой фирмы через LinkedIn. Фальшивый оффер отправили в виде PDF-документа. После того как инженер его скачал и открыл, шпионское ПО проникло в системы Ronin, и компания потеряла деньги.

Способы проникновения

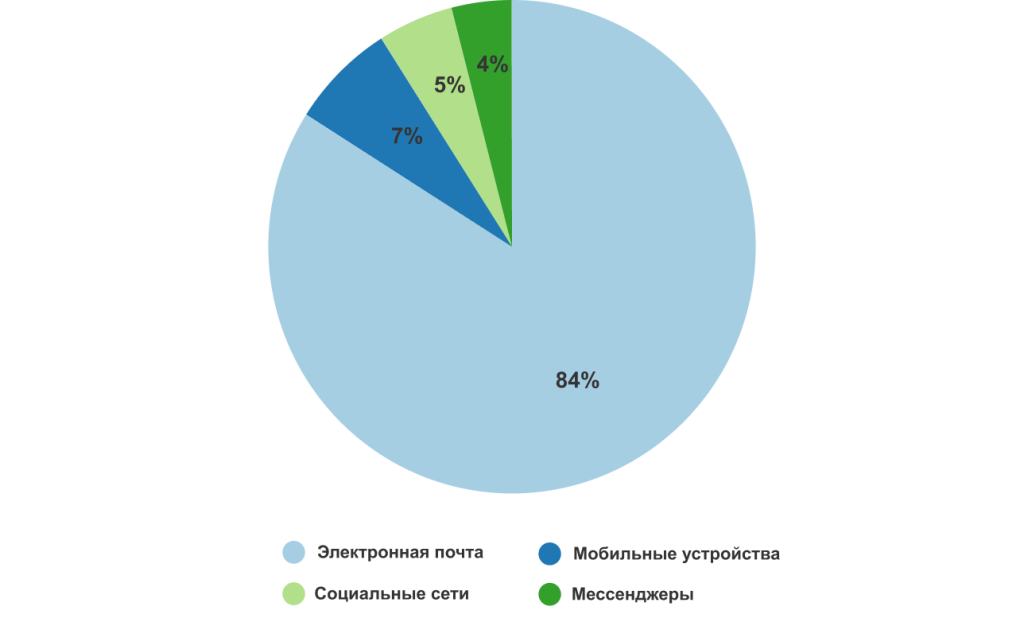

По данным наших исследований, в атаках через сотрудников в 2022 году атакующие чаще всего использовали следующие способы проникновения:

Какие векторы используют атакующие

По данным нашей аналитики за 2022 год:

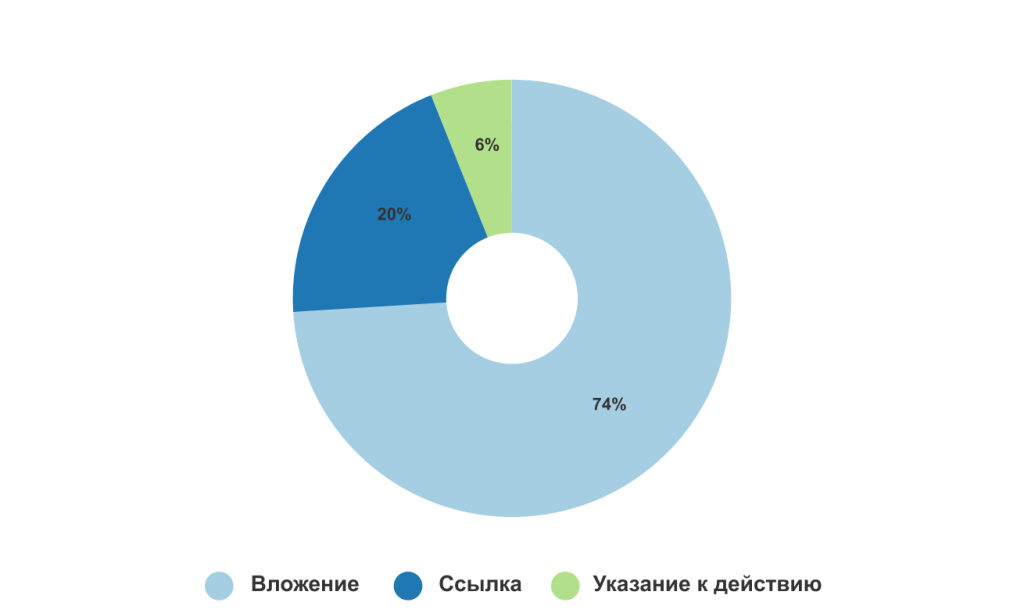

В 84% атак использовались фишинговые электронные письма, причем в 20% из них содержалась вредоносная ссылка, в 74% — вложение, а в 6% только указание к действию: например, номер телефона или просьба что-то сделать.

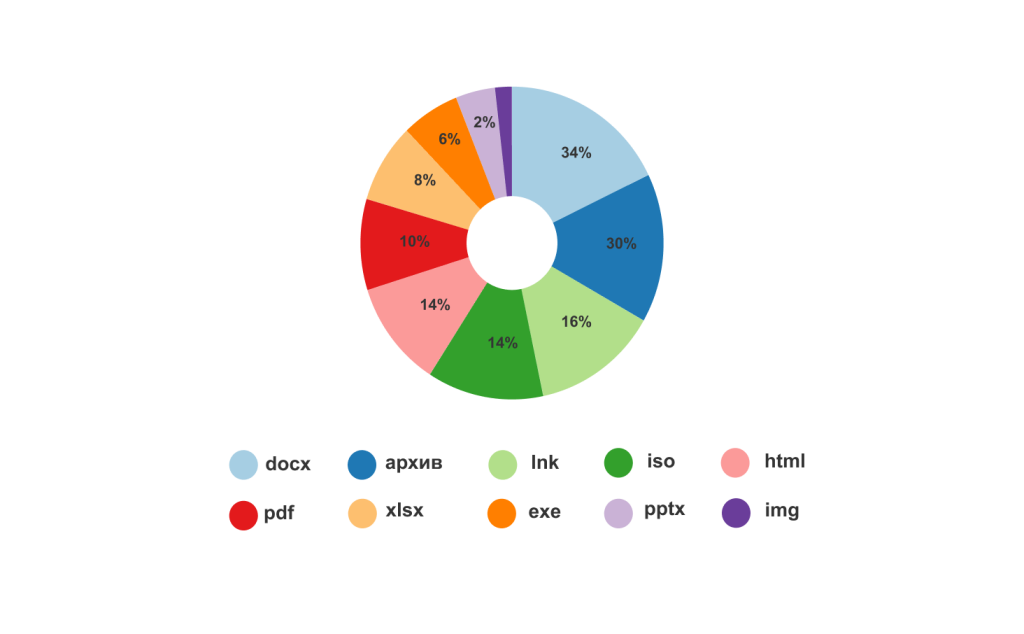

В фишинговых письмах могут быть сразу несколько типов файлов. Вот самые популярные типы вложений:

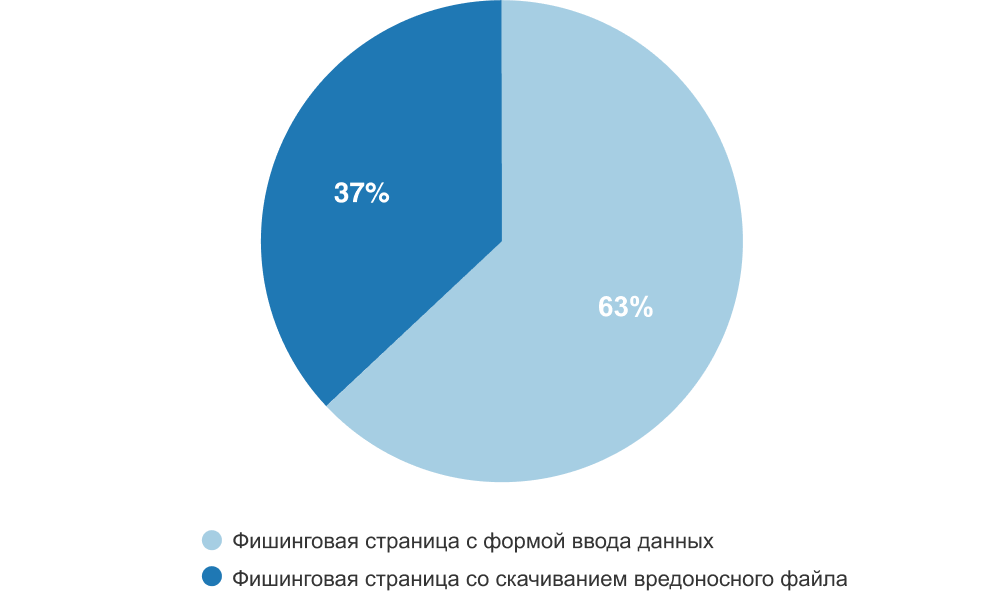

В 23% атак использовались фишинговые страницы содержащие либо форму для ввода данных, либо запускающие скачивание вредоносного файла при переходе на них.

Мы в Антифишинге также разработали и развиваем собственную классификацию цифровых атак на сотрудников. По этой классификации различаются источники, персонификация и эмоции, которые мошенники стараются вызвать в ходе атаки.

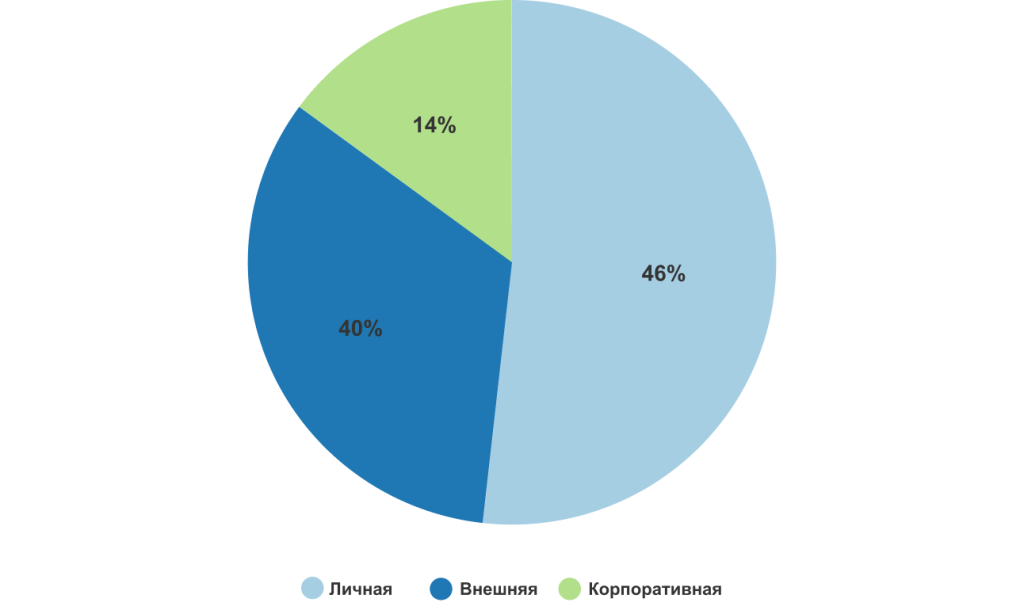

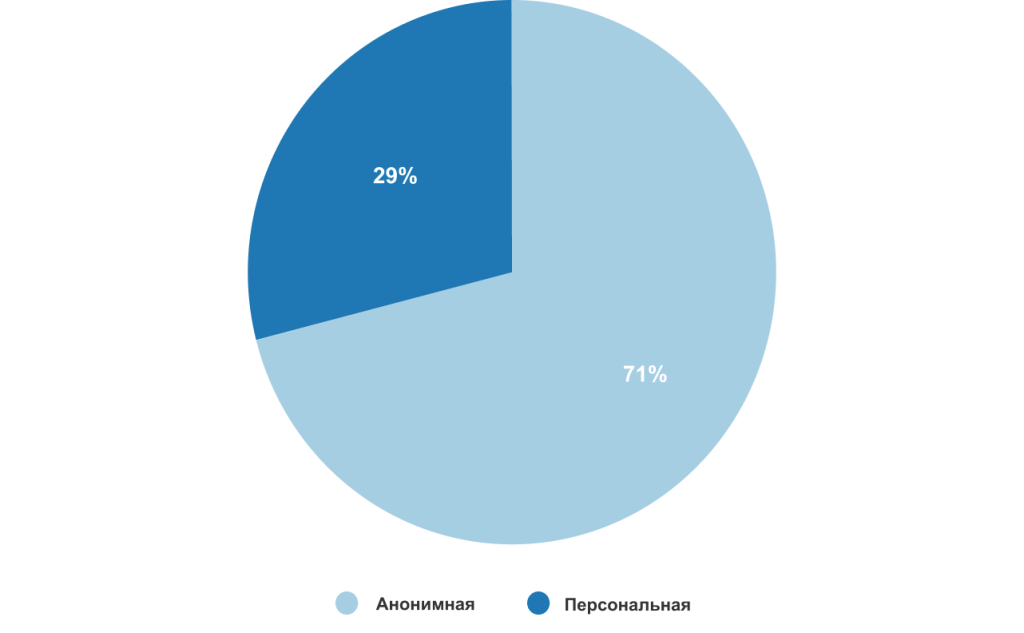

Источник атаки

Персонификация атаки

Почему технические средства защиты не могут обеспечить полноценную защиту периметра организации, и как их обходят злоумышленники

В 2022 году у большинства компаний были внедрены качественные технические средства защиты, именно поэтому злоумышленники выбирают вектора атаки через людей — сотрудников, подрядчиков или клиентов организации. При подготовке целевой атаки на компанию они прорабатывают все варианты обхода средств защиты. Знания и навыки сотрудников по безопасности становятся последним эшелоном защиты.

Вот как был выполнен взлом компании Uber в этом году:

- 1 шаг. Злоумышленник приобрел в даркнете корпоративный пароль подрядчика Uber, похищенный с личного устройства подрядчика с помощью вредоносного ПО

- 2 шаг. Атакующий неоднократно пытался войти в учетную запись подрядчика. Каждый раз подрядчик получал двухфакторный запрос на подтверждение входа, который блокировал доступ.

- 3 шаг. Злоумышленник связался с подрядчиком в WhatsApp, представился службой технической поддержки и попросил человека подтвердить вход в систему с помощью MFA. Подрядчик выполнил просьбу, и злоумышленник смог войти в систему.

- 4 шаг. Злоумышленник получил доступ к учетным записям других сотрудников, у которых были права на администрирование G-Suite и Slack. Кроме того, он смог получить доступ к исходным кодам и bug bounty программе компании на HackerOne.

Мы видим, что техническое средство защиты — двухфакторная аутентификация — работало как следует. Даже имея украденные учетные данные, атакующий не мог войти в систему. Но, связавшись напрямую с жертвой и применив психологическое давление, преступник добился цели и получил доступ в систему.

Инцидента можно было бы избежать, если бы сотрудник понимал, как работает двухфакторная аутентификация и умел безопасно реагировать на подобные запросы.

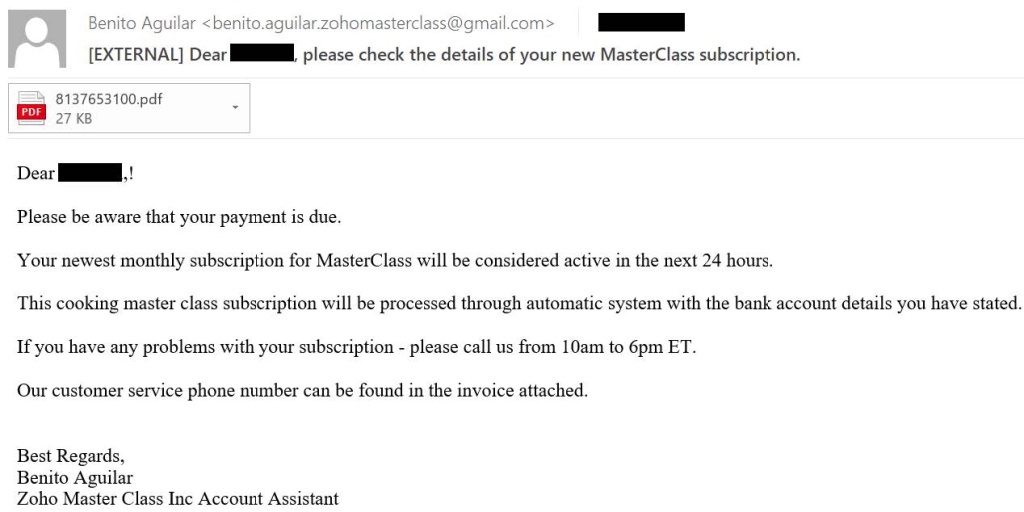

Бывает так, что технические СЗИ не могут выявить атаку, потому что фишинговые письма не содержат ничего вредоносного. Яркий пример тому – волна атак хакеров «Luna Moth», которые взламывают организации с помощью фальшивых продлений платных подписок.

Luna Moth рассылает фишинговые письма с адресов электронной почты известных брендов. В письмах содержится фальшивая счет-фактура и контакт для тех, кто хочет узнать больше о подписке, оплату за которую вот-вот спишут, или отменить ее.

Пример фишингового письма

Звонок по номеру телефона, указанному в документе, связывает жертву с мошенником, который дает инструкции по установке инструмента удаленного доступа в системе.

Когда жертва сделает это, атакующие подключаются к ее устройству, проникают в корпоративную сеть и крадут конфиденциальную информацию.

Затем они требуют выкуп, угрожая сделать файлы общедоступными.

Как объединить знания и навыки людей с возможностями технических СЗИ для комплексной защиты компании

Есть много примеров, когда внимательные и мотивированные сотрудники помогают команде безопасности использовать средства защиты еще эффективнее, предотвращать и выявлять инциденты.

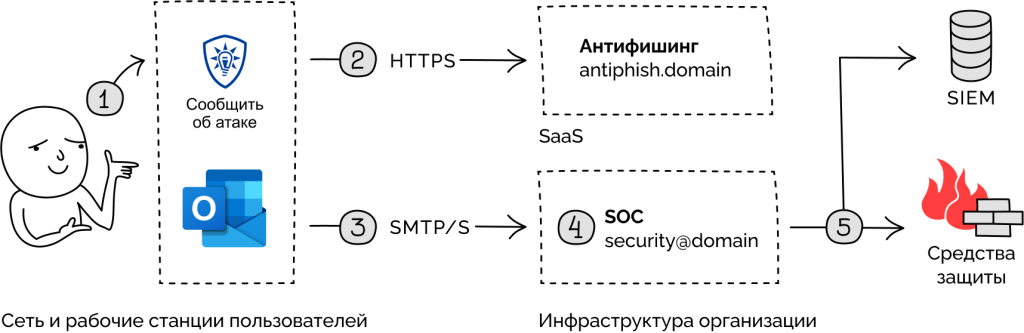

Пример 1. Сотрудники своими действиями могут обучать антиспам-системы и системы защиты от целевых атак.

Внимательные и лояльные сотрудники выявили цифровую атаку.

- Статистика об этих безопасных и корректных действиях сохранилась в «Антифишинге».

- Исходные данные ушли на анализ в адрес корпоративного центра мониторинга и реагирования на инциденты (Security Operations Center, SOC).

- Аналитики смогли провести расследование и извлечь собственные индикаторы компрометации (IoC).

- SOC блокирует атаки по выявленным IoC на технических средствах защиты до того, как информация об этих IoC станет доступна во внешних фидах.

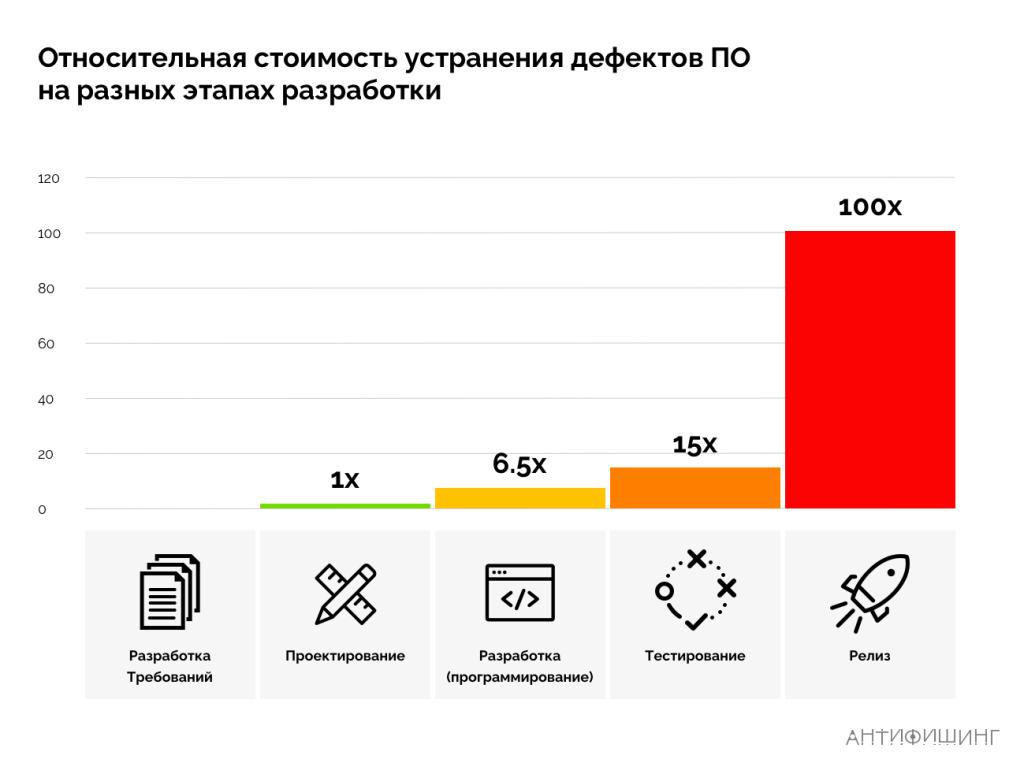

Пример 2. Разработчик может писать безопасный код изначально и в десять раз снизить число срабатываний средств проверки безопасности кода, или быстро верифицировать и устранять уязвимости, выявленные в ходе SAST/SCA-проверок.

Если разработчик применяет практики безопасной разработки, это кратно снижает нагрузку на команду аналитики, тестирования и безопасности — код уходит в релиз изначально корректным, и его не приходится переделывать после обнаружения уязвимостей на более поздних этапах DevOps-цикла, или даже после релиза.

Как превратить сотрудников в киберчемпионов и выстроить из них дополнительный уровень защиты организации:

Чем могут помочь обычные сотрудники и как их вовлечь в процессы ИБ

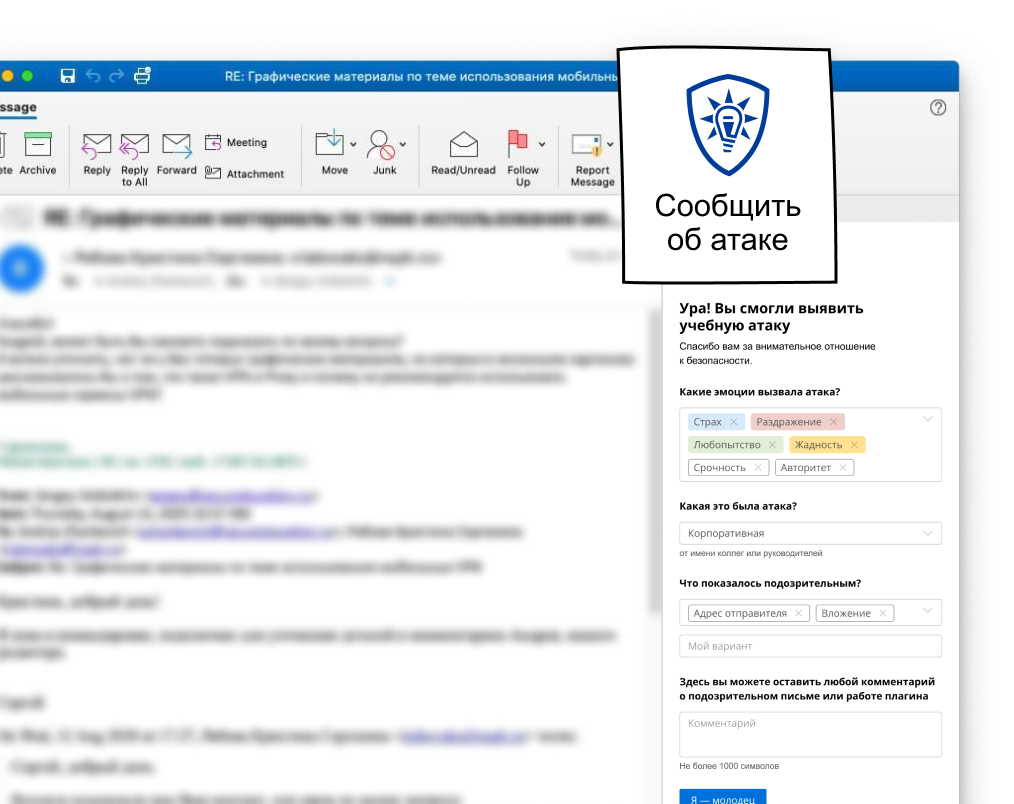

Обычные сотрудники могут быть источником бесценной информации об атаках, выявлять попытки проникновения в сеть с помощью фишинга и социальной инженерии. Передаваемая ими в SOC информация формирует социоинженерный TI фид. Задача ИБ — обучить коллег выявлять цифровые атаки и обеспечить им удобный способ передачи информации.

Именно эти задачи выполняет плагин Антифишинга. Он встраивается в почтовый клиент и обеспечивает сотрудникам удобный способ реагирования на выявленные ими атаки. А ИБ получает оперативную информацию о возможных инцидентах.

С помощью плагина Антифишинга сотрудник помогает выявлять опаснейшую разновидность фишинга — BEC-атаки, атаки на компрометацию деловой переписки, когда сами письма не содержат ничего потенциально вредоносного и не могут быть детектированы техническими средствами.

Как мотивировать разработчиков следовать процессу DevSecOps

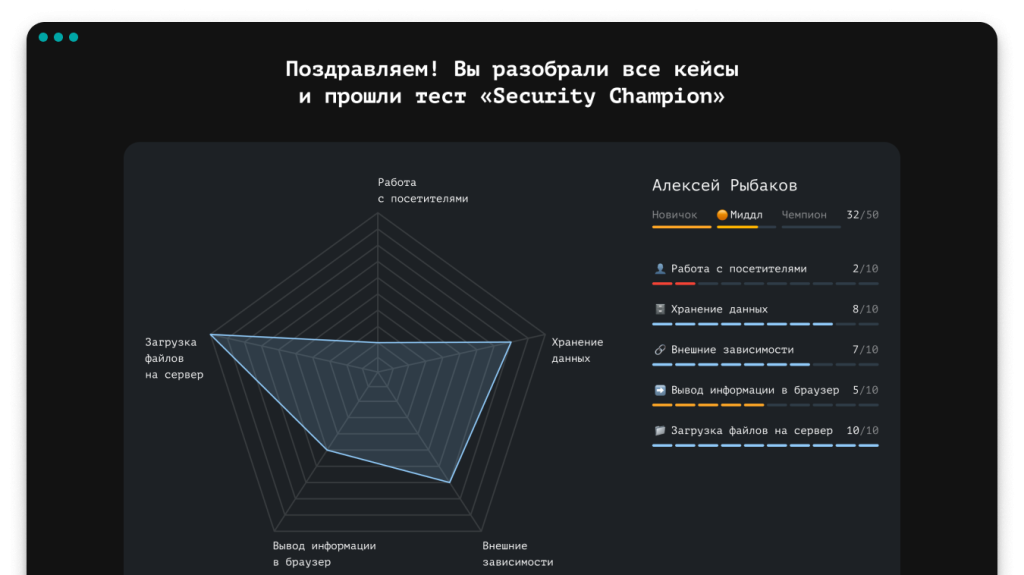

1. Оценивать их реальный уровень навыков и поощрять тех членов команды, которые знают как применять практики по безопасности в написании кода. Растить киберчемпионов, которые помогут обеспечивать ИБ внутри продуктовых команд.

Наша платформа тестирует навыки продуктовой команды и составляет матрицу их компетенций:

Вы можете попробовать такой тест на своей команде — мы сделали бесплатную версию.

Мы проверяем темы, основанные на контекстах или ситуациях, с которыми сталкивается разработчик и где происходят основные риски и ошибки по ИБ. Если разработчик хорошо разбирается в теме, его стоит поощрить и зачесть обучение автоматом.

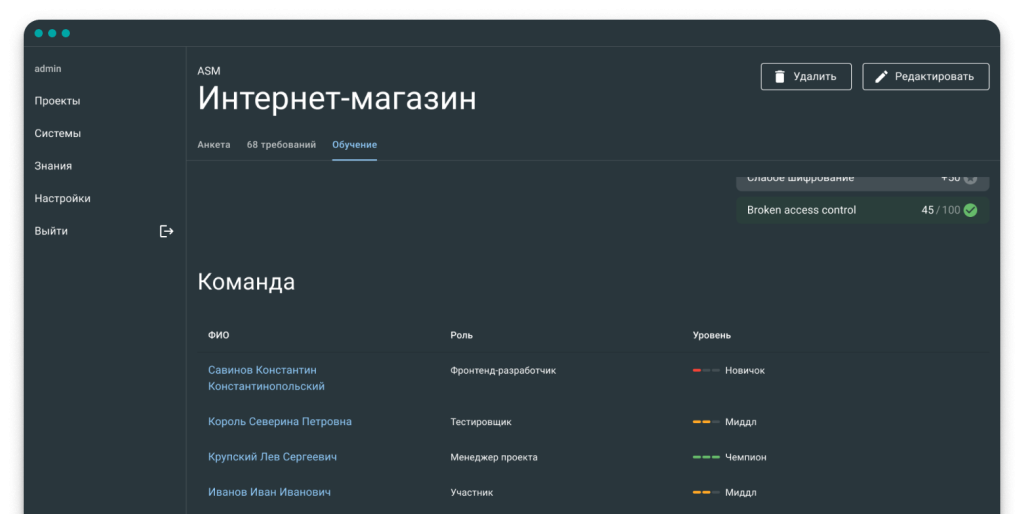

2. Анализировать проектные задачи и назначать релевантное обучение.

Разработчик будет получать обучение только под контексты, которые есть в его приложении — например, в интернет-магазине

3. Давать не сухую теорию, а помогать приобрести полезные навыки безопасной разработки на реальных кейсах с учетом стека технологий, которые разработчик сможет применить в работе.

4. Внедрять обучение в текущие процессы, чтобы не отрывать разработчика от работы и текущих задач. Интеграция с JIRA позволяет синхронизировать обучение с другими рабочими процессами.

5. Давать очки и награды и мотивировать проходить обучение за счет соревновательного момента между членами команды.

Рекомендации от Антифишинга по коммуникации с сотрудниками

Объектом современных атак чаще всего становятся люди, поэтому защитить компанию только техническими средствами невозможно. Помочь могут грамотные и безопасные действия каждого сотрудника.

Вот что для этого нужно:

Научите сотрудников правилам безопасной работы с помощью курсов.

- Выработайте у них навыки противодействия хакерам через личный опыт — имитированные атаки, которые повторяют реальные ситуации и запускаются автоматически.

- Сделайте так, чтобы люди могли сообщать о подозрительных ситуациях в один клик, например, с помощью плагина Антифишинга.

- Отмечайте и награждайте сотрудников, которые помогли выявить атаку или обнаружили опасную уязвимость в коде.

Развитие киберкультуры и превращение обычных сотрудников в киберчемпионов — звучит как сложная задача, но ее решение кратно повышает защищенность компании от кибератак и снижает уровень рисков во всех бизнес-процессах.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться