Хак по маслу: кейсы и советы по переговорам с кибервымогателями

Атаки шифровальщиков проносятся по миру как цунами. В России под волну чаще попадают компании, в которых ранее уже были скомпрометированы учетные данные. Еще ситуация – когда жертвы пользовались публично доступными приложениями с уязвимостями, такими как Microsoft Exchange. Если на первый случай приходится 24% атак шифровальщиков, то на второй – уже 43%. Такие данные в ежегодном отчете приводит «Лаборатория Касперского».

Однако в этой статье речь пойдет не о причинах бедствия, а о волнительном моменте – переговорах с вымогателями. Портал Cyber Media изучил реальные переписки шифровальщиков с жертвами за последние три года. Самые показательные примеры, выводы и рекомендации экспертов – далее.

Ransomware attacks: как хакеры выбирают цель

Эксперты считают, что кибервымогатели в поисках жертвы обычно идут по одному из трех путей. Первый и самый очевидный – виноват кто-то из сотрудников.

Дмитрий Овчинников

Главный специалист отдела комплексных систем защиты информации компании «Газинформсервис»

Информацию злоумышленникам может слить инсайдер. Также это может быть бывший коллега, которому вовремя не закрыли доступ или он не знал об уязвимости в вашей сети. Без детального расследования это установить нельзя, так что не спешите обвинять своих коллег в преступных действиях. Но и сбрасывать со счетов такой вариант тоже нельзя. Это плохой вариант, так как вам могут напакостить из чувства мести. Деньги заплатите, а серверы так и останутся в зашифрованном виде.

Второй путь выбора цели для взлома – случайный. Чаще всего компания становится жертвой шифровальщиков только потому, что попала под масштабное сканирование сетей, которое массово проводила группировка.

Дмитрий Овчинников

Главный специалист отдела комплексных систем защиты информации компании «Газинформсервис»

Скорее всего, в этом случае требование с выкупом будет не очень большим, так как вы столкнулись с преступниками средней руки, которые просто нашли ваши ресурсы, выставленные в интернете без защиты и просто вломились к вам на сервера, даже не уточняя особо, кого они атакуют. В целом приемлемый вариант. Переговоры пройдут без неожиданностей.

И наконец, третий путь – когда вымогатели атакуют компанию целенаправленно. Как отмечает Дмитрий Овчинников, это самый плохой вариант, так как преступники знали, кого атакуют, и хорошо подготовили свою атаку. Скорее всего, это опытные хакеры из известной преступной группировки.

Дмитрий Овчинников

Главный специалист отдела комплексных систем защиты информации компании «Газинформсервис»

Но даже в этом случае не стоит расстраиваться. Если вас атакуют целенаправленно, то преступники – профессионалы. У них все в порядке с мотивацией, работают они за деньги, а значит, с ними легко договориться.

Подобные группы настолько продвинуты, что отслеживают выручку жертвы и выставляют выкуп исходя из этой суммы. Обычно это 1-5% годового дохода компании. Такие данные представил в интервью Олег Скулкин из BI.ZONE.

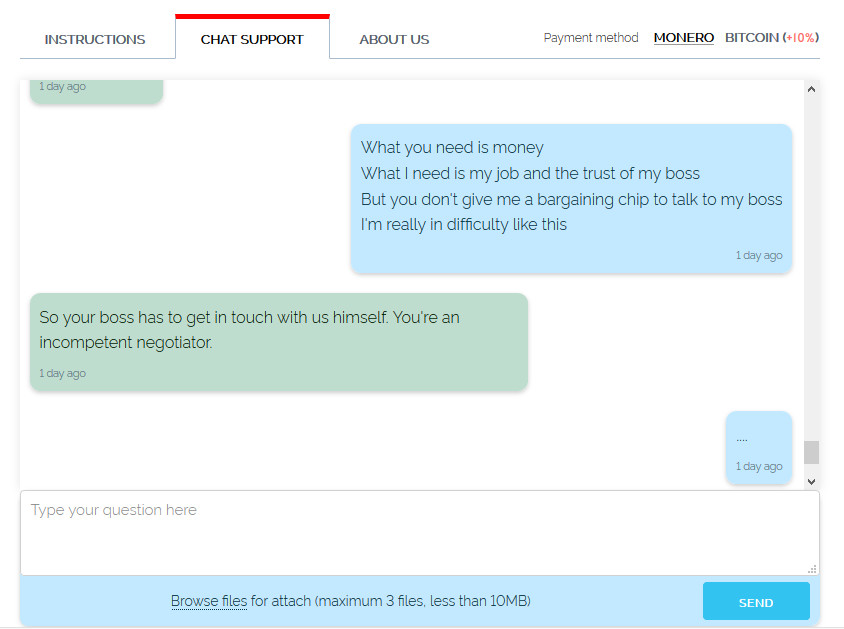

Пример четко спланированной атаки – кейс компании Acer, о котором стало известно в 2021 году. Тогда издание The Record рассказало, что от крупного производителя компьютерной техники требовали 50 млн долларов США (рекордная публично озвученная сумма для таких инцидентов). В той же статье приводился скрин даркнетовской переписки с вымогателями из группировки REvil. Он дает понять, что в какой-то момент переговоры зашли в тупик.

Когда вымогатели требуют позвать кого-то из взрослых…

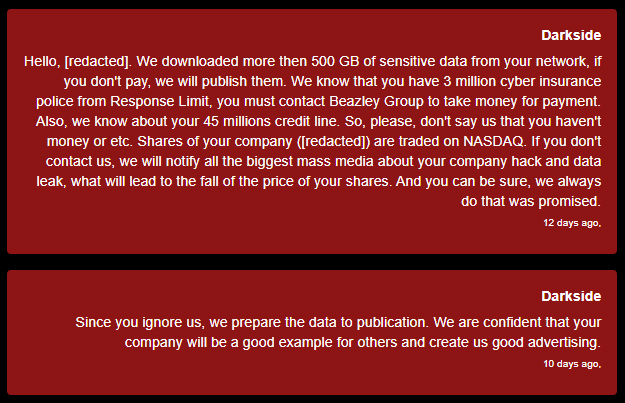

Часто группировки не скрывают, что собирают и анализируют данные о жертве. Иногда называют источники. В примере ниже они ссылаются на информацию о кредитных счетах жертвы и приобретенных полисах по киберстрахованию.

«Какие ваши доказательства?» по версии Darkside

Шантаж вошел в чат

Судя по реальным перепискам с жертвами, кибервымогатели чаще не только зашифровывают данные, но и угрожают их публикацией. Для многих компаний это тяжелый удар – инцидент может повлиять на взаимоотношения с клиентами, партнерами и испортить репутацию компании.

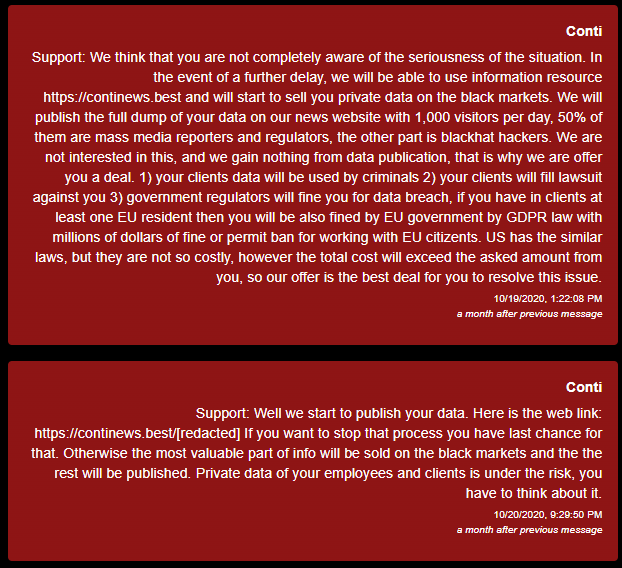

Ситуация хуже – если шифровальщики грозятся не только опубликовать, но и продать конфиденциальные данные жертвы. В частности, таким шантажом раньше славились ребята из Conti.

А еще они, как и многие вымогатели, угрожают штрафами от Евросоюза и правительства США

Ничего личного, просто бизнес

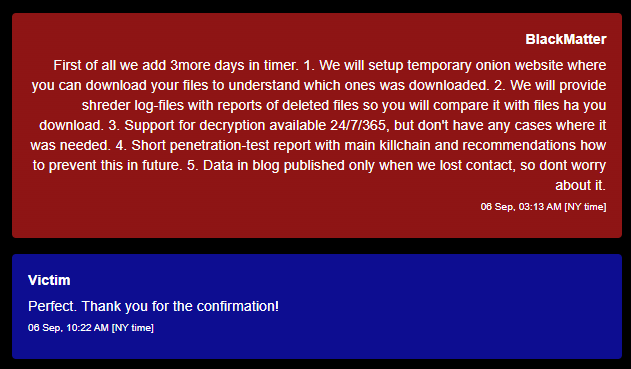

Группировки, которые занимаются кибервымогательством, зачастую в чатах выглядят не как преступники, а как крупные ИТ-вендоры. Они предоставляют решения для расшифровки файлов, у них есть бесплатные демо-версии продукта и даже свои аналитические отделы. Более того, многие вымогатели занимаются консалтингом – после оплаты они готовы рассказать, как именно произошел взлом сети клиента и какие меры защиты ему нужно предпринять.

Нужны тесты на проникновение? Преступники помогут (п.4)

При этом часто шифровальщики используют традиционные маркетинговые ходы. Многие предлагают скидки за быструю покупку или перевод в удобной валюте (биткоины).

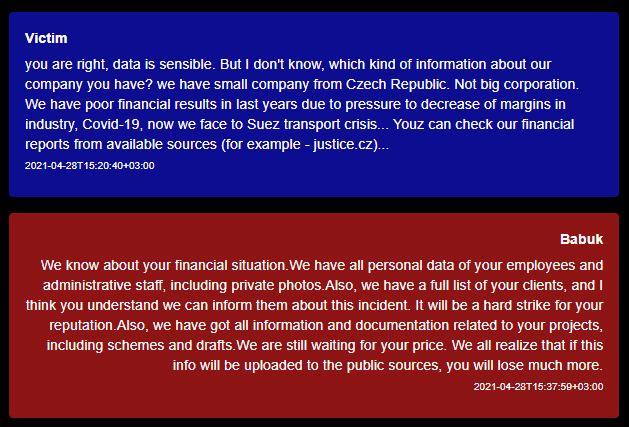

Иногда клиентоориентированность зашкаливает – злоумышленники идут на уступки из-за сочувствия и сложного финансового положения жертвы. В примере ниже чешская компания смогла доказать, что не готова заплатить 1 млн долларов США. В итоге цена выкупа сократилась на 50%.

Жертва жалуется на блокировку Суэцкого канала и пандемию

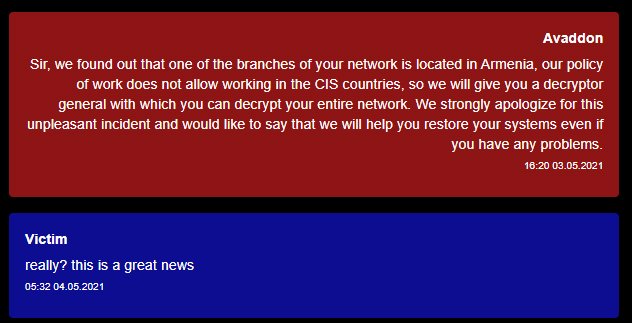

Бывают даже истории с абсолютным хэппиэндом. Как правило, такие переговоры начинаются с тотальной ошибки – хакеры промахиваются с целью. Так произошло с компанией из Армении. Вымогатели из Avaddon рассчитывали получить 300 тыс. долларов, на что собеседник им выдал: «Это же бюджет всей моей страны!». Спустя несколько дней выяснилось, что группировка не работает в странах СНГ и поэтому бесплатно расшифрует все данные.

Вот это поворот: шифровальщик просит прощения у жертвы

Не могу молчать, или Как общаться с шифровальщиками

Что делать, если кибервымогателям удалось зашифровать данные компании и они вышли на связь? Пример выше показывает, что молчание бы обошлось для жертвы из Армении дороже, чем готовность к диалогу.

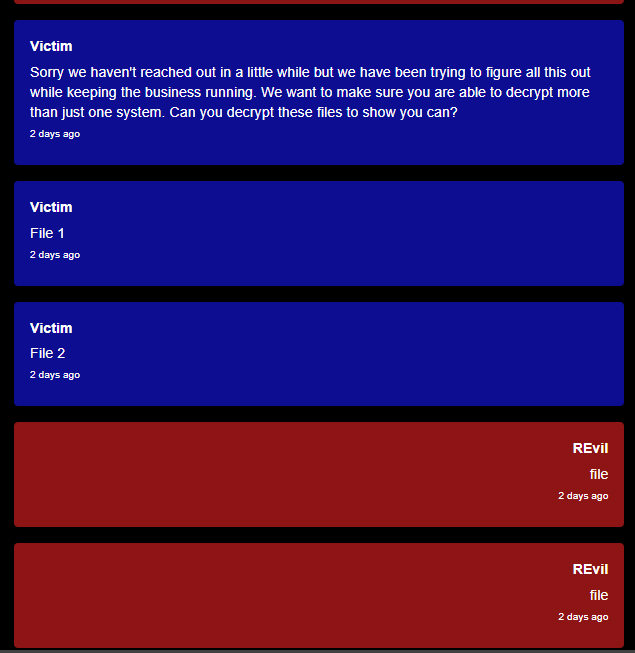

Эксперты подтверждают: общаться нужно. Как минимум для того, чтобы получить доказательства взлома. На практике их предоставляют все серьезные шифровальщики.

Обычно доказательства предоставляют сразу

Следующий этап переговоров – нужно оценить ущерб, который ожидает компанию. Возможно, сумма выкупа будет сопоставима с работами по восстановлению инфраструктуры и данных. Тем более нет никакой гарантии, что после уплаты выкупа злоумышленники не оставят дыр в вашей системе ИБ или дадут ключ к расшифровке данных.

Дмитрий Овчинников

Главный специалист отдела комплексных систем защиты информации компании «Газинформсервис»

После того, как вы хорошо просчитали последствия ущерба, можно принимать решение о оплате выкупа или об отказе. В обоих случаях необходимо провести полное расследование случившегося и обязательно усилить меры безопасности. Если у вас не хватает опыта в форензике, то привлеките специалистов со стороны.

Кроме того, эксперты рекомендуют обратиться в полицию сразу же, как только пришло сообщение с требованием выкупа. Но этот шаг остается на усмотрение руководства компании.

Федор Музалевский

Директор технического департамента RTM Group

Если вы сталкиваетесь с шифровальщиками в первый раз, я советую зафиксировать следы преступления. Так вы сможете обратиться в правоохранительные органы.

Кроме того, нужно проверить наличие резервных копий и отдать распоряжение восстанавливать данные. И рекомендую не принимать все близко к сердцу. Переговоры – это стандартный прием кибермошенников, они не имеют ничего против вас конкретно.

Выводы

Кибервымогательство – это прежде всего бизнес, поэтому и переговоры с группировками лучше вести в деловом формате.

О многих вещах, как выяснилось на практике, можно договориться. Нужно снизить цену или помочь с установкой программы-дешифратора – пожалуйста. Хочется заранее протестировать продукт или получить консультацию на будущее – welcome. Злоумышленники живут по правилам бизнеса и дорожат своей репутацией. Но все это касается только серьезных группировок, которых пока по миру не больше десятка.

Во всех остальных случаях лучше не ждать, что ситуация исправится одним переводом в биткоинах. Эксперты рекомендуют действовать по алгоритму:

- Получить доказательства взлома и зафиксировать следы преступления.

- Оценить возможный ущерб – финансовый и репутационный.

- Обратиться в полицию (опционально).

- Оплатить или проигнорировать.

- Провести расследование инцидента и усилить меры защиты.

В любом случае без ИБ-специалистов в ситуации с кибервымогательством не обойтись. Даже если вымогатели получили выкуп и расшифровали файлы, данные остались скомпрометированными. Что с ними делать дальше – это уже совсем другая история. И решать ее лучше специалистам.

В статье использованы материалы проекта ransomch.at.*

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться