Обзор Open Source продуктов для построения инфраструктуры, защиты и аудита

Директор по информационной безопасности и сооснователь Awillix. Эксперт в области тестирования на проникновение и анализа защищенности.

Разберем возможности различных Open Source решений и способы их использования даже в большой энтерпрайз инфраструктуре.

Первое впечатление об Open Source?

- Нерабочие решения

- Небезопасно

- Неудобно

- Нет поддержки

На практике, есть достаточно много Open Source решений, в которых разработчики заботятся о своем продукте, хорошо его поддерживают и в состоянии закрыть не все, но многие задачи связанные с ИТ и ИБ в компании.

На самом деле Open Source

- Постоянно аудируются. Достаточно много независимых исследователей анализируют открытый код, создают задачи с багами, а разработчики активно их исправляют.

- Даже если разработчик останавливает поддержку, можно зафиксировать последнюю версию и дальше дорабатывать решение своими силами. Таким образом можно улучшить продукт и оптимизировать его под свои процессы, интегрировать в другие сервисы.

- Поддержка не энтерпрайс, но есть отзывчивое комьюнити: в Open Source всегда легко получить ответ на свой вопрос. Вопрос также часто можно адресовать напрямую вендору.

- Open Source не попадет под санкции, что не может не радовать.

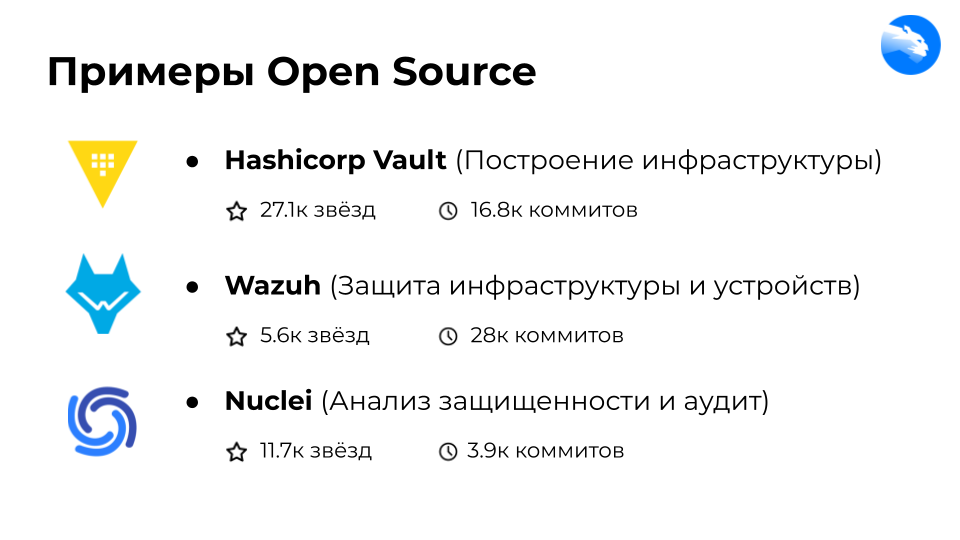

- Hashicorp Vault – предназначен для управления и безопасного хранения секретов, включая пароли, токены и сертификаты;

- Wazuh – инструмент для обнаружения вторжений и мониторинга безопасности;

- Nuclei – инструмент для автоматизированного сканирования на наличие уязвимостей и мискофигураций в веб-приложениях.

Давайте построим ИТ на Open Source

Сейчас мы разберем возможности решений для базовых процессов ИТ, защиты инфраструктуры и устройств, анализа защищенности.

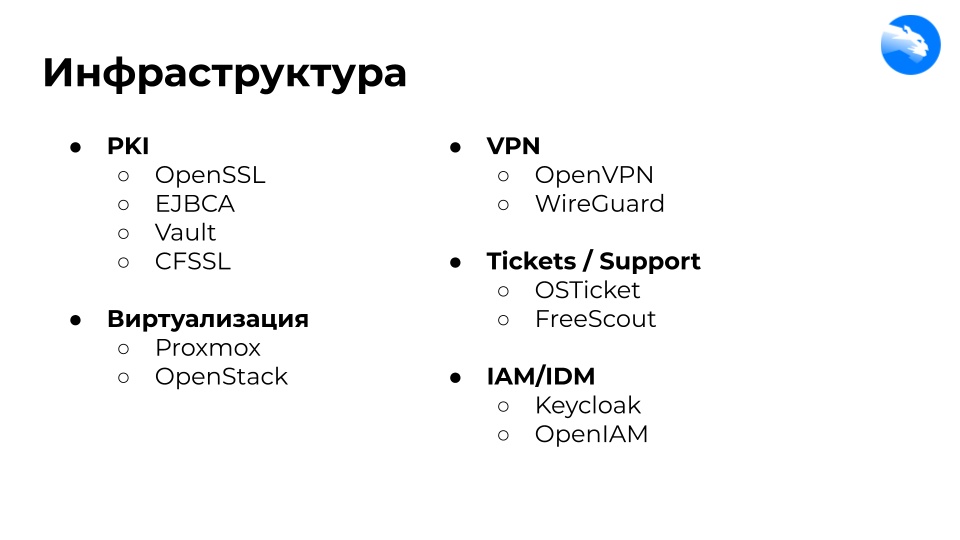

Для инфраструктуры есть базовые потребности в некоторых классах решений:

- Инфраструктура открытых ключей (PKI): огромный выбор достойных решений, которые из коробки позволяют развернуть PKI.

- VPN: для корпоративного использования решения не совсем удобные, но вполне рабочие для небольших компаний.

- Виртуализация: отличные решения, которые часто встречаются в действительно крупных компаниях.

- Платформы для поддержки: не так много решений на рынке, но все имеют отличную поддержку и интеграции со сторонними продуктами.

- Управление доступами, группами и пользователям: можно смело брать любое из предложенных решений, эти решения используются даже в ТОП-5 банках РФ.

Пример внедрения PKI

Что мы ожидаем от PKI:

- подпись и шифрование сообщений во внутренней почте;

- аутентификация по сертификатам;

- выпуск SSL сертификатов для сервисов;

- поддержку CRL списков;

- возможность создать шаблоны сертификатов;

- удобный интерфейс или API.

По всем этим пунктам решений не много. Но мы сделали сравнительную таблицу, где можно выбрать оптимальное решение из возможных.

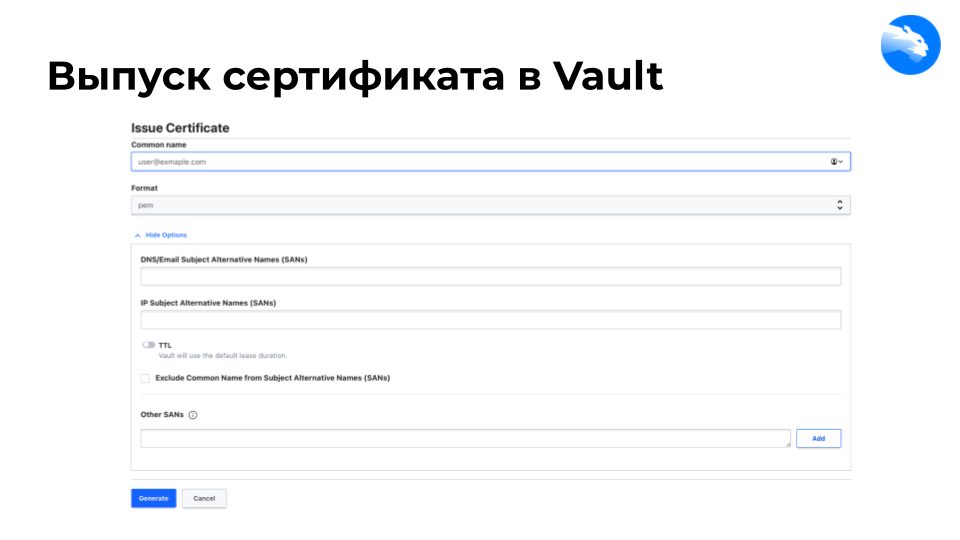

Vault – хорошая замена Microsoft Certificate Authority, если вы используете не Windows инфраструктуру, а linux и облачную.

Пример простого выпуска SSL-сертификата из веб-интерфейса Vault.

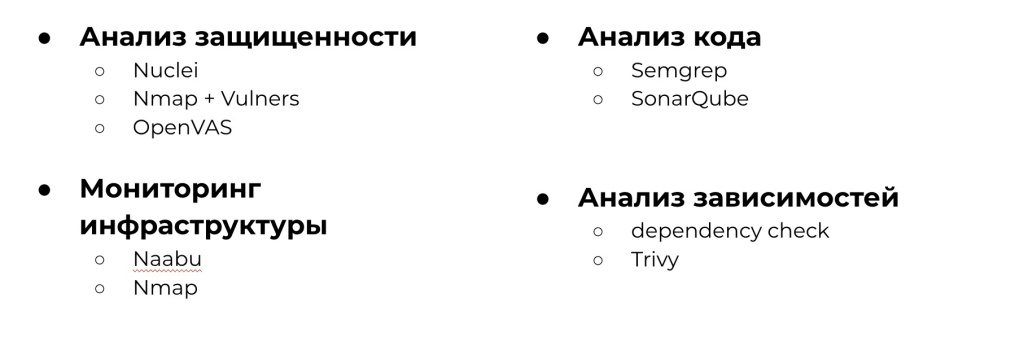

Аудит инфраструктуры и приложений

Пример внедрения анализ защищенности

Что хотим от анализа защищенности

инфраструктуры:

- поиск известных уязвимостей;

- поиск недостатков конфигурации в сетевом оборудовании или сервисах;

- пароли по умолчанию;

- использование своих правил. У многих сканеров нет нужных нам правил и мы хотим настроить свои правила для поиска недостатков.

Давайте сделаем очень простой непрерывный анализ защищенности инфраструктуры (внешней или внутренней), а также анализ веб-приложения с использованием Open Source:

- построим непрерывный мониторинг внешний инфраструктуры;

- сделаем простой анализ защищенности$

- выявим типичные уязвимости.

Будем использовать: Naabu / httpx / Nuclei / Owasp ZAP. Как вы думаете, сколько строчек кода необходимо, чтобы с использованием этих утилит сделать анализ защищенности и инвентаризацию периметра?

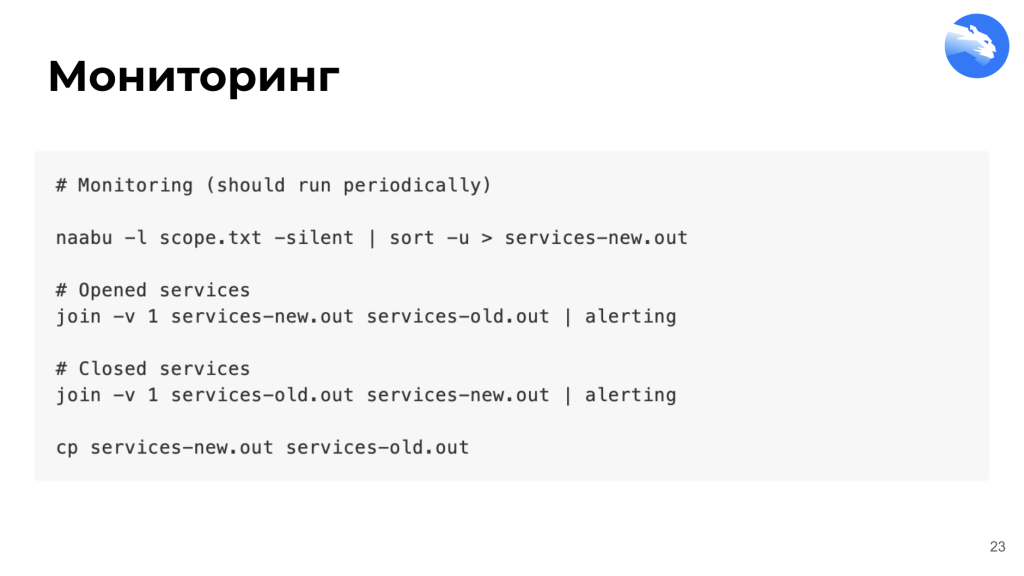

Мы хотим непрерывно мониторить внешнюю инфраструктуру: как она поменялась, какие порты открылись, какие закрылись. Кто-то из администраторов мог ошибиться в настройках фаервола, открыть все порты наружу в интернет, а мы это сразу обнаружим.

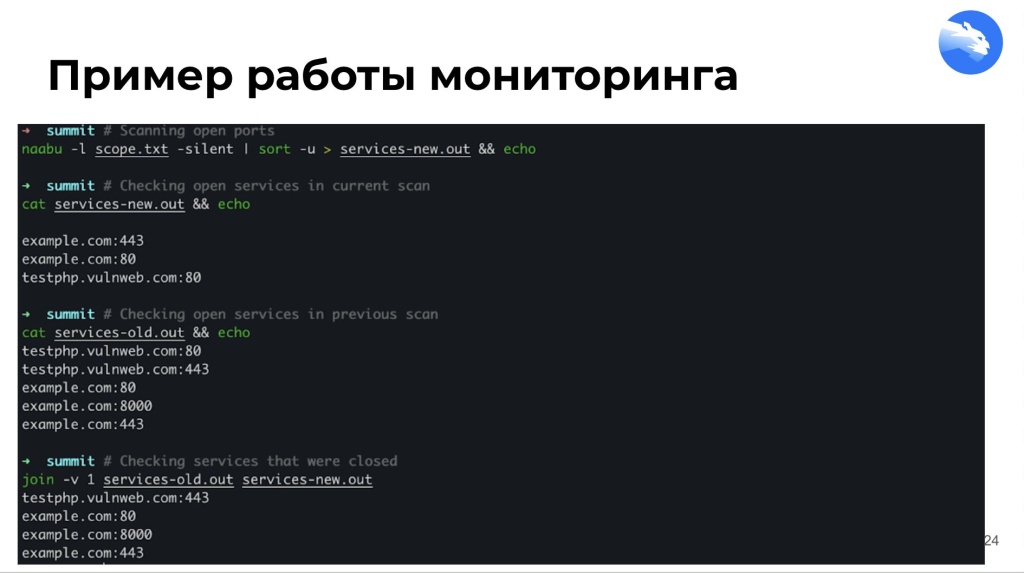

Команда “naabu -l scope.txt” берет из списка скоуп (это ваши IP адреса и доменные имена) сканирует, определяет открытые порты и кладет в файлик, потом команда join делает разницу между предыдущим и текущим сканированием и обратно между текущим и предыдущим – так мы определяем закрытые и открытые порты. Команда “alerting” – абстрактная команда, которая сообщает о событиях в нужный канал связи, например, в почту.

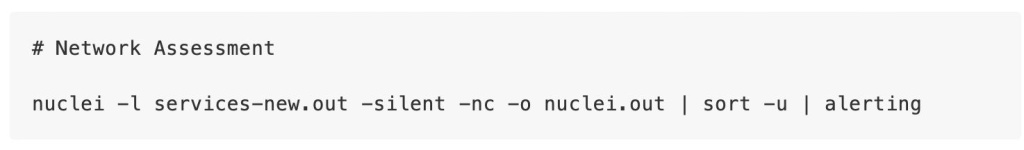

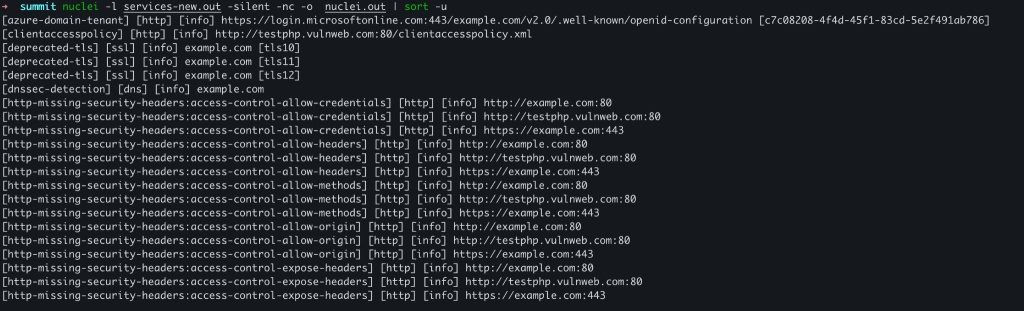

Анализ защищенности инфраструктуры

Анализ защищенности делается одной строчкой: для сканирования уязвимостей мы будем использовать nuclei. Утилита принимает на вход результаты сканирования naabu — файл, где каждая строчка это соответствие ip:port.

Пример работы сканера:

Если есть необходимость в парсинге результатов сканирований, например, для заведения задач по устранению, можно использовать вывод в формате JSON.

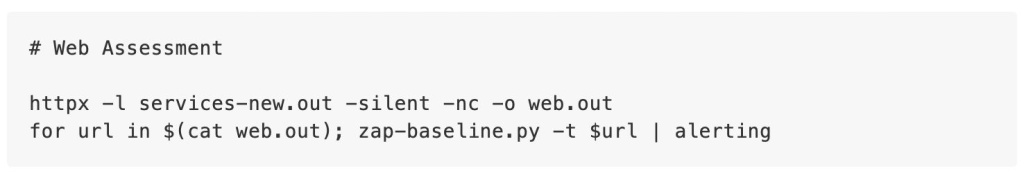

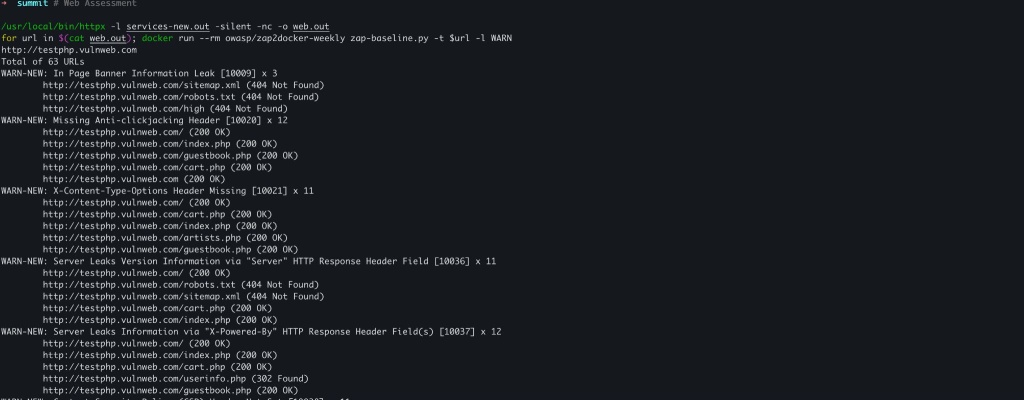

Анализ защищенности веб-приложений тоже делается в несколько строчек – мы опять берем результат работы naabu, определяем с помощью утилиты httpx веб-сервисы и отдаем список целей в OWASP ZAP.

Пример автоматизированного поиска уязвимостей и мониторинга:

Итого получилось 7 строк кода. Понятно, что это быстрое не идеальное решение, но если у вас нет процесса по сканированию периметра, то это полезный и рабочий пример реализации.

Защита инфраструктуры и мониторинг событий

В Open Source также есть утилиты, которые закрывают задачи мониторинга и реагирования:

- Suricata;

- Zeek;

- AlienVault OSSIM;

- ELK Siem.

Много больших компаний, в том числе банки успешно используют эти решения у себя.

Мониторинг конечных точек и расследование:

- Wazuuh;

- OSSEC;

- TheHive.

Сетевая защита:

- pfSense;

- OPNsens.

Стоит отметить, что многие решения требуют детальной настройки, а правила обнаружения подозрительной активности, которые идут из коробки зачастую не хватает, поэтому часто приходится писать правила самостоятельно.

Полезные ссылки для поиска Open Source решений на GitHub-репозитории

Если вы планируете закрыть вопросы связанные с ИТ и ИБ с помощью каких-то продуктов, в первую очередь стоит обратить внимание Open Source. Возможно, Open Source закроет все ваши потребности или поможет определить дополнительные требования для будущего энтерпризного решения.

Чтобы найти подходящее Open Source решение под те или иные задачи можно воспользоваться следующими ресурсами:

- github.com/Penetrum-Security/Security-List

- github.com/nimari/OpenSourceCyberSecurity/blob/main/Tools.md

- github.com/fabacab/awesome-cybersecurity-blueteam

В данных репозиториях собрано свободно распространяемое ПО, которое сгруппировано по категориям.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться