Почему об одном инциденте надо уведомлять сразу несколько регуляторов?

Консультант по информационной безопасности RTM Group

Каждый день происходят все новые компьютерные атаки, жертвами которых становятся коммерческие и государственные организации по всему миру. По данным InfoWatch, за 2022 год утекло более 667 млн записей ПДн и платежной информации — в 2,67 раза больше, чем в 2021 году. В таких условиях эффективное управление инцидентами становится необходимостью. Российские регуляторы в прошлом году предприняли немало усилий для того, чтобы свести количество утечек данных к минимуму. Но на этом пути еще немало предстоит сделать. Артем Православский, консультант по информационной безопасности RTM Group, в статье ниже рассказывает о том, какие меры предпринимают регуляторы для снижения количества утечек и о том, почему так важно следовать их рекомендациям.

Рост числа инцидентов и реакция регуляторов

В последние месяцы власти издали ряд законодательных требований, призванных усилить защищённость компаний (например, Указ Президента №250), а также некоторые послабления (Постановление Правительства №336 от 10.03.2022) в части регулярных контрольных мероприятий, предлагающих организациям дополнительное время на перестройку своей системы защиты. Особого внимания здесь заслуживают инициативы различных органов по сбору информации об уже совершившихся инцидентах.

Отраслевые системы информирования давно существуют и функционируют. В качестве примера можно привести АСОИ ФинЦЕРТ (Центральный Банк) и ГосСОПКА (НКЦКИ ФСБ), а также независимые каналы обмена информацией, которые есть внутри платёжных систем.

Клиентский доступ к системам Банка России и НКЦКИ обеспечивается при помощи специализированного ПО, в остальных случаях чаще всего применяются классические каналы передачи информации (WEB-формы, электронная почта, телефон). Если организация не сообщает о совершившемся инциденте, это может повлечь за собой административную ответственность (Ст.19.7 КоАП РФ).

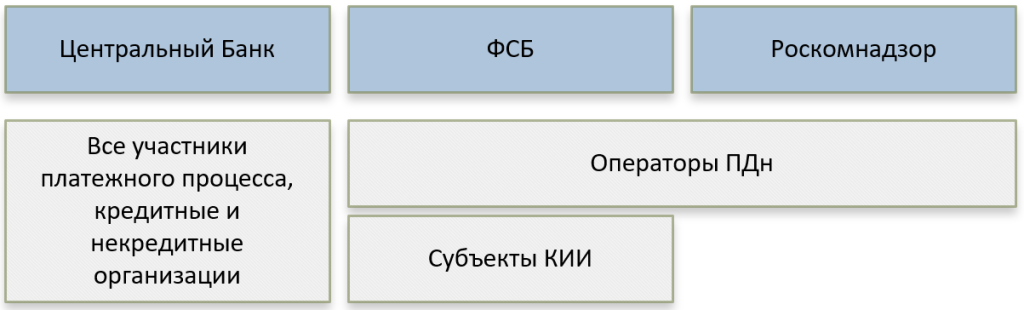

Сбор таких данных, управление ими и контроль осуществляют три основных государственных органа: Банк России, Федеральная Служба Безопасности и Роскомнадзор. Каждый из них имеет свою зону ответственности, но некоторые организации могут не только в одну из них.

Рис. Области ответственности регуляторов

В случае возникновения какой-либо инцидента, каждый из регуляторов может запросить определенную информацию в рамках своей компетенции. Например, РКН интересуют подробные сведения о составе и количестве персональных данных, затронутых в ходе происшествия. И если сфера деятельности организации распространяется на несколько областей, то и уведомлять придётся нескольких регуляторов.

Так, условный негосударственный пенсионный фонд в случае гипотетической утечки ПДн, которая может привести к переводу денежных средств без согласия клиента, обязан будет уведомить:

- Центральный Банк (об инциденте как о риске перевода денежных средств без согласия клиента, о ходе реагирования);

- НКЦКИ (о технических подробностях инцидента);

- Роскомнадзор (об инциденте как о возможном нарушении прав субъектов ПДн).

Конечно, для адекватного анализа и реагирования в подобных ситуациях необходим свой, локальный центр компетенций. Однако, создание единого органа, занимающегося только защитой от компьютерных атак и утечек данных в масштабах страны или невозможно, или несёт сомнительную пользу. Именно поэтому при возникновении любых крупных инцидентов для оперативного обмена информацией и реагирования нужно незамедлительно и в полном объеме предоставлять требуемые сведения и предпринимать меры.

Возможности системного управления инцидентами

Во-первых, простое предупреждение коллег о совершившейся атаке, стратегии нарушителя и возможных способах реагирования, способно свести результаты дальнейшей деятельности хакера к минимуму. Не нужно сообщать чувствительную информацию о своей инфраструктуре, чтобы довести до общественности информацию об угрозе – для того, чтобы сотрудники ИБ могли применить контрмеры, достаточно самого общего описания. Пренебрежение таким взаимодействием и отсутствие внимания к обнаруженным атакам способно нанести исключительный ущерб целой хозяйственной области, ведь хакеры очень быстро могут пробраться внутрь инфраструктуры, завладеть базами данных, подчинить себе все основные процессы и системы.

Во-вторых, централизованный и конфиденциальный анализ сообщений независимым органом позволяет получить значительно более полные выводы об инцидентах. Наличие третьей стороны в конкурентной среде позволяет одновременно передавать больше полезной информации и меньше конфиденциальной. Ни одна компания не согласится открыть технические подробности инцидента всей сфере, ведь она обязательно будет использована для получения преимущества, дискредитации оппонента, промышленного шпионажа. Вполне естественно, что важная роль при разборе и анализе событий отводится независимой стороне - государственным органам, ресурсы и полномочия которых позволяют проводить адекватный анализ поступающей информации и информирование подведомственных структур. Функция сохранения конфиденциальности предоставленной информации при таком подходе также ложится на общий центр компетенции.

Так, например, НКЦКИ в собственной форме уведомления предусматривает выбор одного из ограничительных маркеров TLP, который позволяет организациям самостоятельно устанавливать область распространения передаваемых сведений.

В-третьих, оперативно циркулирующие данные в рамках централизованной системы предупреждения об инцидентах позволят выработать определенные алгоритмы реагирования, что, в свою очередь, будет способствовать повышению как общей защищённости отрасли, так и каждого отдельного предприятия.

В качестве примера здесь можно привести системы противодействия мошенническим переводам, когда регулярно обновляемая информация о совершённых или пресечённых несанкционированных операциях аккумулируется и распространяется среди участников платёжного процесса, после чего используется во внутренних алгоритмах подтверждения платежей.

Безусловно, возможно и более глубокое взаимодействие, однако и самая незначительная кооперация способна оказать заметное влияния на безопасность. В целом, объединение организационных усилий может обеспечить более эффективную защиту информации и уменьшить риски ее утечек.

Вывод

Оперативный информационный обмен имеет важное значение в борьбе с киберпреступностью. Взаимодействующие компании могут быстро реагировать на новые угрозы и разрабатывать соответствующие меры по защите от них.

Наконец, обмен информацией может помочь в повышении осведомленности и обучении персонала компаний по вопросам безопасности. Это наверняка будет способствовать повышению уровня безопасности отрасли в целом.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться