Tor Browser: сетевая анонимность, даркнет и спецслужбы

Как работает самый конфиденциальный браузер, действительно ли он гарантирует пользователям анонимность и нужно ли его запрещать ради борьбы с киберпреступностью?

Вопреки популярному мнению, криминальная активность составляет в сети Tor незначительную долю. В 2020 году исследователи из США и Великобритании подсчитали, что всего около 6% пользователей Tor совершают нелегальные действия. Позже аналилики Avast оценили долю нелегальных ресурсов в onion-трафике в 1,5%.

Основная же часть пользователей использует Tor, чтобы защититься от нежелательной рекламы, открывать заблокированные интернет-ресурсы и скрывать подробности своей онлайн-активности от посторонних глаз, начиная с интернет-провайдера.

Сами разработчики Tor определяют свои цели следующим образом:

-

Заблокировать попытки сайтов и онлайн-сервисов узнать местоположение пользователя и прочие приватные данные, по которым можно узнать его привычки и интересы. Браузер позволяет настроить уровень раскрытия информации для каждого соединения отдельно.

-

Скрыть от интернет-провайдера и прочих участников сети, какую информацию и откуда получает пользователь. Таким образом можно обойти региональные ограничения и открыть любой сайт, если только его администратор сам не заблокировал работу с Tor.

-

Внедрить распределенную схему интернет-соединения, в которой данные проходят через несколько постоянно меняющихся ретрансляторов Tor. Каждый ретранслятор управляется независимыми участниками сети, что обеспечивает большую безопасность, нежели традиционный подход (один провайдер) или использование прокси-сервера с одним переходом.

Как работает сеть Tor

Запрос пользователя в Tor последовательно проходит через несколько не связанных между собой точек (узлов или нодов, от англ. node), благодаря чему отследить его становится очень сложно (но возможно — об этом поговорим позже). Многие пользователи и организации установили и настроили у себя эти узлы, создав вместе децентрализованную сеть для приема и ретрансляции запросов в цепочке пересылки. При этом, разумеется, страницы в Tor открываются гораздо медленнее, чем в обычном браузере, который обращается по адресу напрямую, без посредников.

Сеть Tor состоит из трех элементов:

1. Узлы обеспечивают анонимность соединения. Первый узел, через который трафик входит в сеть Tor, называется входным, последующие — передающими или релейными, последний — выходным. По умолчанию браузер использует только один релейный узел, однако пользователь может увеличивать это количество, если готов еще больше пожертвовать скоростью соединения ради приватности.

Важно понимать, что технически узлы между собой не различаются: один и тот же нод может в разное время занимать разное место в цепочке.

2. Серверы каталогов хранят идентификационные данные узлов в сети Tor. Их идентификаторы вшиты в код Tor, благодаря чему у браузера всегда есть актуальная информация о действующих узлах.

Серверы каталогов отслеживают действия узлов и заменяют неработоспособные ноды здоровыми. При запуске Tor, браузер Tor сначала подключается именно к серверам каталогов, получает список активных узлов и создает цепь: один нод для входа, один для выхода, один для ретрансляции.

3. Мосты представляют собой особый вид релейных узлов. Они не перечислены на серверах каталогов, и настраивать их нужно вручную — указать браузеру адрес моста.

Провайдер может заблокировать обычные ноды, указанные в каталогах, однако идентификаторы мостов ему неизвестны. Это позволяет пользователям обходить региональные блокировки Tor. При этом им приходится самостоятельно выполнять функцию серверов каталогов и обновлять список входных узлов.

Можно ли взломать Tor-соединение

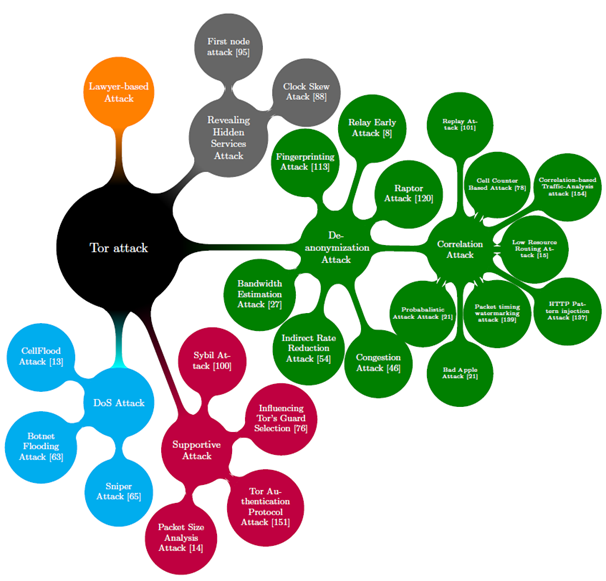

В интернете можно найти немало исследований, предлагающих разные методы деанонимизации Tor. Как можно оценить по «Карте опубликованных атак», их описание выходит далеко за рамки этой статьи.

Источник: GitHub.

Помимо академических работ, есть и подтвержденные атаки с реальными последствиями для пользователей браузера. В 2014 году профессиональное сообщество активно обсуждало роль одного из американских институтов в операциях ФБР. Правоохранительные органы нейтрализовали более 400 наркотических маркетплейсов, включая крупнейший на тот момент Silk Road 2.0. До этого агентам удалось установить контроль над провайдером Freedom Hosting, на чьих серверах размещались сайты с детской порнографией.

Сергей Полунин

Руководитель группы защиты инфраструктурных ИТ компании «Газинформсервис»

Во-первых, у Тор есть выходные ноды, на которых можно отследить IP-адрес пользователя, а значит владелец такой ноды может видеть посещаемые сайты. Во-вторых, можно анализировать трафик и пытаться найти что-то интересное там. Ну и в-третьих, правоохранители могут использовать специально созданные ноды Тор, которые будут выглядеть как абсолютно легитимные, однако будут собирать информацию о пользователях и их активности.

Все кейсы поимки кого-либо в Тор – истории весьма комплексные, и как правило сами пользователи оставляют достаточно информации о себе на других ресурсах для деанонимизации. Кейсов довольно много в США – от школьника из Флориды, который заказал в дарквебе звонок о минировании школы до основателя анонимного маркетплейса Silk Road. В каждом из случаев ФБР удавалось их поймать не только по данным из собственно данных из анонимной сети, а потому что эти люди раскрывали многое о себе на вполне открытых ресурсах.

В значительной степени эти атаки стали возможны благодаря «традиционным» ИБ-инструментам: установить контроль над сервером, внедрить вредоносный код в страницу, перехватить учетные данные. Однако есть и специфические методы, которые можно применять для деанонимизации пользователей Tor.

Вот некоторые из них:

1. Анализ сетевой активности. Эта атака нацелена на трафик между выходным узлом Tor и целевым сайтом. Последний нод в цепочке проще всего отследить, именно он обращается к онлайн-ресурсу. Наблюдая за выходным узлом, можно получить данные о трафике, которые можно сопоставить с другой доступной информацией о пользователе. Например, сочетание версии ОС, установленной раскладки, часового пояса и разрешения экрана.

Некоторые пользователи совершают ошибку и заходят через Tor в личные аккаунты в соцсетях, однако деанонимизировать личность можно и другими способами. Можно составить портрет пользователя по данным открытой сети и сравнить его с данными из Tor. Однако все это требует дополнительных мер, помимо работы с выходным узлом.

2. Реконструкция цепи узлов. В сети Tor цепочка соединений каждый раз создается случайно. Если бы можно было ее реконструировать, она не осталась бы анонимной — совершенная секретность пересылки лежит в самой основе этой приватной технологии.

Чтобы скомпрометировать сеть, необходимо настроить вредоносный нод и начать принимать трафик Tor. При этом вы снова получите неполные данные, поскольку узлу «известны» только идентификатор пользователя и следующий получатель запроса. Теоретически злоумышленник может запустить большое количество узлов, чтобы лучше контролировать маршрут, по которому пройдет запрос. Однако в реальности это крайне трудоемкая задача — даже если сторонний участник скомпрометирует 30% всех узлов в сети, вероятность, что пользовательский запрос на каждом из трех шагов пройдет именно по ним, составляет около 3%.

3. Формирование цепи. Еще один способ — это изменение настроек Tor Browser, чтобы он отправлял запросы по нужным злоумышленнику узлам. по некоторым данным, подобную схему использовали агенты ФБР в своей операции против наркоторговцев. По крайней мере, вскоре после инцидента разработчики Tor сообщили, что часть ретрансляторов в сети оказалась перенастроена для деанонимизации пользователей. Они призвали всех обновить свой браузер, чтобы исключить вредоносные ноды из сети.

Главное ограничение метода в том, что пользователь должен установить модифицированную версию Tor или открыть злоумышленнику доступ к своему компьютеру, чтобы тот изменил настройки браузера.

Как видно из этих примеров, сама по себе сеть Tor доказывает свою устойчивость перед атаками. Успешная деанонимизация пользователей становится возможной только благодаря обширной подготовке и применению дополнительных средств.

Как спецслужбы пытаются взломать Tor

Среди документов Агентства национальной безопасности США, которые опубликовал Эдвард Сноуден, есть презентация под названием «Tor Stinks». В этом материале специалисты АНБ заявляют:

«Мы никогда не сможем постоянно деанонимизировать всех пользователей Tor, но очень небольшую часть — сможем, с помощью ручного анализа».

Для этого агенты используют техники, о которых мы говорили выше: используя узлы Tor, они отслеживают движение трафика к конкретному пользователю. Кроме того, АНБ использует файлы cookie — хотя Tor Browser позволяет отключить их, многие пользователи этого не делают. В опубликованных документах говорится, что АНБ активно продвигает подконтрольные сайты, чтобы привлечь нужную аудиторию и получить их cookie.

Кроме того, АНБ работало над ухудшением пользовательского опыта, чтобы отговорить людей от использования браузера Tor. Для этого можно, например, организовать DDoS-атаки на onion-сеть, которые замедляют и без того небыстрое соединение. В начале 2023 года исполнительный директор The Tor Project Изабелла Диас Фернандес (Isabela Dias Fernandes) рассказала о серии атак, которые обрушивались на сеть на протяжении семи месяцев. Она подчеркнула, что организаторы проявляют упорство и модернизируют свои методы по мере усовершенствования Tor-сети.

Российские правоохранительные органы тоже озабочены скрытым обменом данными в интернете. В 2014 году Министерство внутренних дел РФ объявило тендер на разработку решения, которое позволило бы «технической информации о пользователях (пользовательском оборудовании) анонимной сети ТОR». Однако уже в 2015 контракт расторгли — подрядчик, которым стал Центральный НИИ экономики, информатики и систем управления (ЦНИИ ЭИСУ) из структуры «Ростеха», не предоставил результат в нужные сроки. Некоторые комментаторы отмечали, что договор могли разорвать для отвода глаз, чтобы не вызывать подозрения пользователей Tor. Однако в дальнейшем против ЦНИИ ЭИСУ подали еще несколько исков, а в 2022 году организацию признали банкротом. Такое развитие событий подкрепляет версию о профессиональной неудаче специалистов НИИ.

Запретить нельзя, разрешить?

Сергей Полунин

Руководитель группы защиты инфраструктурных ИТ компании «Газинформсервис»

Действительно доступ к части Даркнета плотно связан Tor и вообще таким способом организации маршрутизации трафика. Но с одной стороны блокировать Tor не такая простая техническая задача, а с другой – Tor это популярное решение, но далеко не единственное. Обмениваться данными можно сотней других способов, и киберпреступность никуда не денется. Да и потом, как показывает практика, сама по себе блокировка как раз будет стимулировать создание похожих инструментов, только куда более эффективных.

Итак, на сегодняшний день Tor Browser остается наиболее эффективным средством для интернет-пользователей, которые беспокоятся о своей приватности. Часто можно услышать предложения запретить эту программу во имя борьбы с киберпреступностью. Например, в 2013 году такой законопроект предлагала ФСБ.

На такие аргументы то разработчики Tor отвечают, что у криминальных группировок есть и другие средства для скрытия своих действий. Учитывая, какую малую долю составляет нелегальная активность в трафике onion-сети, ковровый запрет в большей степени ударит по законопослушным людям, которые запускают Tor с иными целями.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться