Против серверов Microsoft Exchange применяют эксплоиты ProxyShell и ProxyLogon

Против серверов Microsoft Exchange применяют эксплоиты ProxyShell и ProxyLogon

Компания Trend Micro сообщает, что злоумышленники взламывают серверы Microsoft Exchange по всему миру, чтобы получить доступ к их возможностям обмена сообщениями и рассылать вредоносные письма клиентам и сотрудникам компаний.

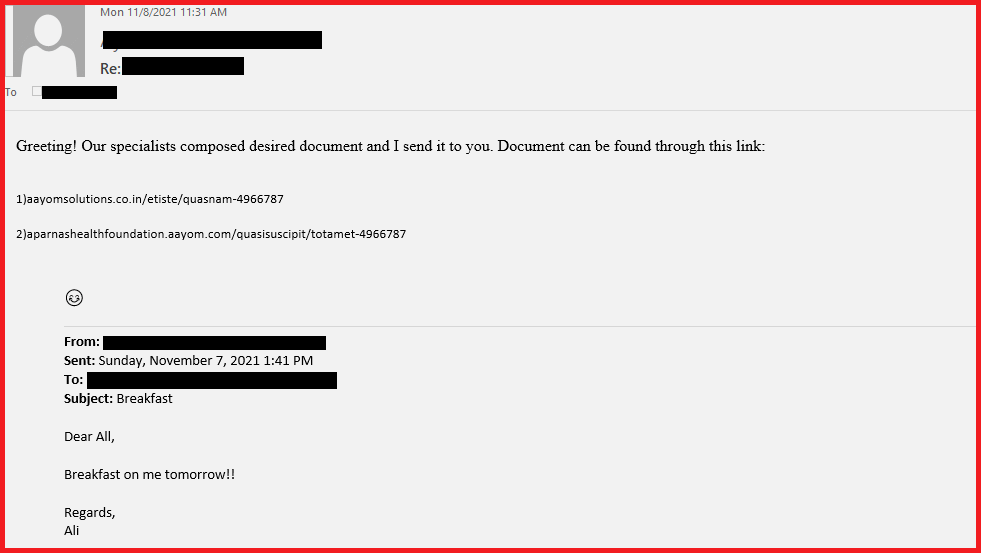

По информации экспертов, злоумышленники атакуют серверы Exchange, уязвимые перед такими проблемами, как ProxyLogon (CVE-2021-26855) и ProxyShell (CVE-2021-34473 и CVE-2021-34523). Получив доступ к серверу, они используют функцию Powershell для чтения и взаимодействия с серверной системой хранения почты, а также встраиваются в уже существующие беседы, отправляя новые вредоносные ответы всем участникам.

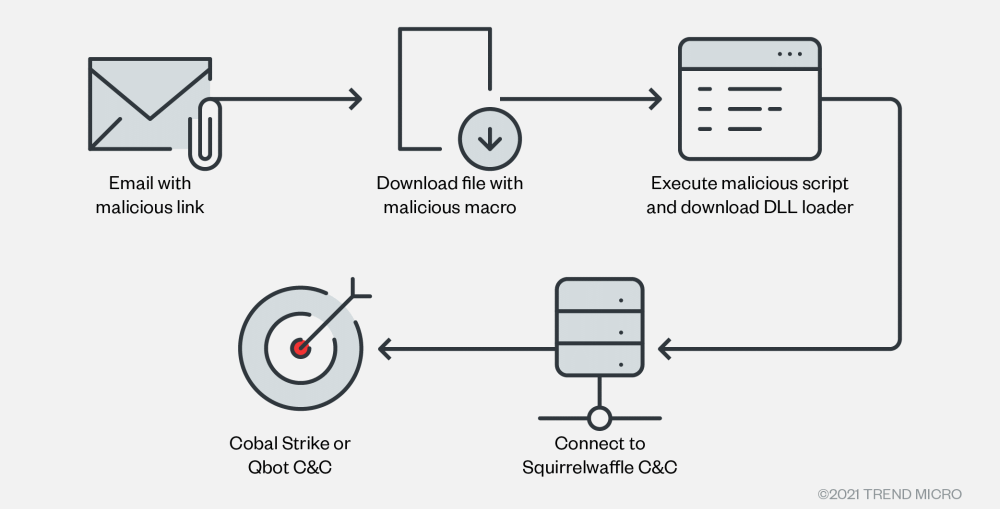

Такие ответы, как правило, содержат ссылки на документы Excel с вредоносными макросами, которые устанавливают малварь Squirrelwaffle (если пользователь разрешил работу макросов). Напомню, что эта малварь была обнаружена осенью 2021 года и построена на той же модели, что Emotet, Dridex илиTrickBot. То есть операторы Squirrelwaffle могут сдавать свой ботнет в аренду другим злоумышленникам. Многие эксперты рассматривали Squirrelwaffle, с ее обширными спамерскми операциями, как замену Emotet, пока сам Emotet не заработал вновь на прошлой неделе.

Исследователи отмечают, что эта кампания – один из редких случаев, когда злоумышленники взламывают почтовые серверы лишь для того, чтобы заниматься рассылкой спама.

«После получения доступа к уязвимым серверам Exchange, злоумышленники не устанавливали и не использовали инструменты для бокового перемещения, чтобы не создавать никакой подозрительной сетевой активности. Кроме того, на серверах Exchange не запускалось вредоносное ПО, ведь это сразу вызвало бы появление предупреждений и помешало бы распространению вредоносной электронной почты», — гласит отчет компании.

Также отмечается, что подобная рассылка спама, нацеленная на пользователей самой компании во внутреннем домене, снижает вероятность обнаружения и прекращения атаки. Ведь письма, отправленные таким образом, не попадают в карантин и не блокируются фильтрами.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.