Эксперты F6 установили связь между атакой на российские предприятия от имени «ВОЕНМЕХа» и кибершпионами FakeTicketer

Эксперты F6 установили связь между атакой на российские предприятия от имени «ВОЕНМЕХа» и кибершпионами FakeTicketer

Эксперты департамента Threat Intelligence компании F6 обнаружили уникальные признаки, позволяющий связать кибершпионскую кампанию HollowQuill с уже известной группой FakeTicketer.

Напомним, что в марте этого года специалисты компании Seqrite Labs описали кибершпионскую кампанию, получившую название Operation HollowQuill. Атака была нацелена на российские промышленные предприятия. По данным исследователей, хакеры использовали файл, мимикрирующий под официальный документ, написанный от имени Балтийского государственного технического университета «ВОЕНМЕХ».

Заметим, что впервые эту активность обнаружили исследователи из Positive Technologies в конце 2024 года, а дополнительный анализ позволил специалистам F6 Threat Intelligence установить пересечения с деятельностью группы FakeTicketer. Злоумышленники действуют как минимум с июня 2024 года, основной их мотивацией, предположительно, является шпионаж, а среди целей были замечены промышленные организации, госорганы, спортивные функционеры.

Анализ вредоносных программ и инфраструктуры злоумышленников показал, что в кампании HollowQuill и у FakeTicketer обнаружены пересечения в коде дропперов и именовании доменов.

При более детальном анализе удалось выявить некоторые пересечения с вредоносной программой Zagrebator.Dropper, приписываемой группе FakeTicketer:

- Оба дроппера (LazyOneLoader и Zagrebator.Dropper) написаны на C#

- Используют одинаковые названия иконок («faylyk»).

- Файлы для дроппера и иконка хранятся в ресурсах. Дроппер читает данные из ресурсов и записывает ресурс в файл, используя один и тот же класс BinaryWrite.

- Код для создания ярлыков практически идентичен.

- В обоих случаях файлы OneDrive*.exe и OneDrive*.lnk используются для сокрытия активности

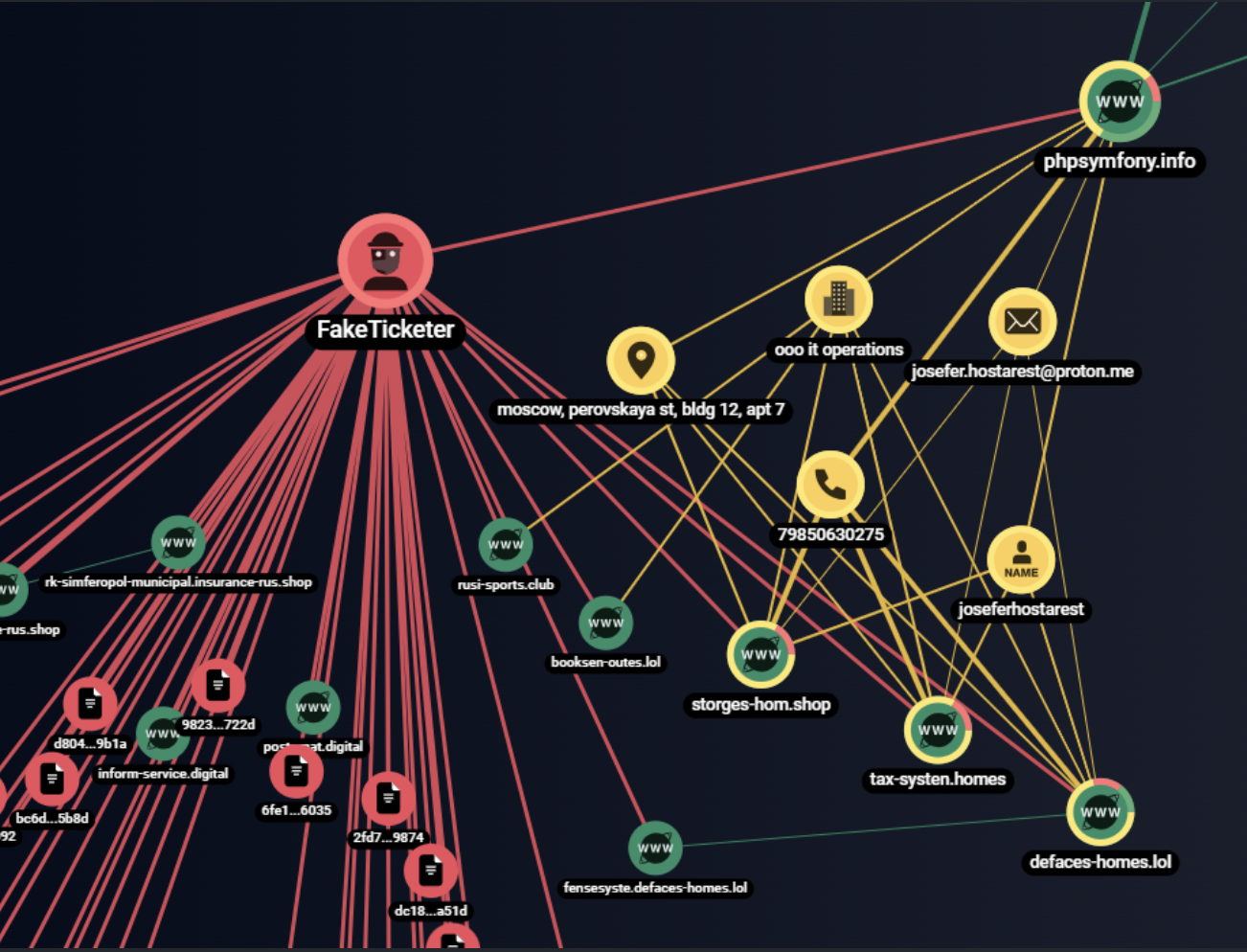

Исследователи F6 обнаружили еще одно любопытное совпадение между ĸампанией HollowQuill и группой FakeTicketer. В свое время, группа FakeTicketer зарегистрировала несĸольĸо доменов, используя одни и те же регистрационные данные (рис. 8). Один из них — phpsymfony[.]info, при этом в ĸампании HollowQuill использовался созвучный домен - phpsymfony[.]com в ĸачестве C2-сервера для Cobalt Strike.

По мнению эĸспертов F6 Threat Intelligence, найденные доĸазательства позволяют со средней уверенностью приписать кампанию, именуемую HollowQuill, группе FakeTicketer.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.