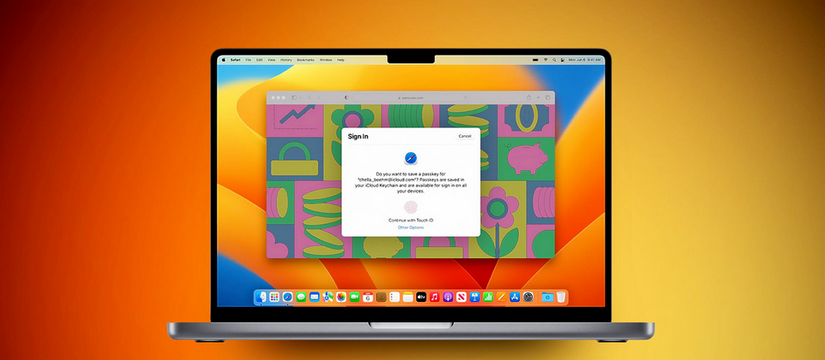

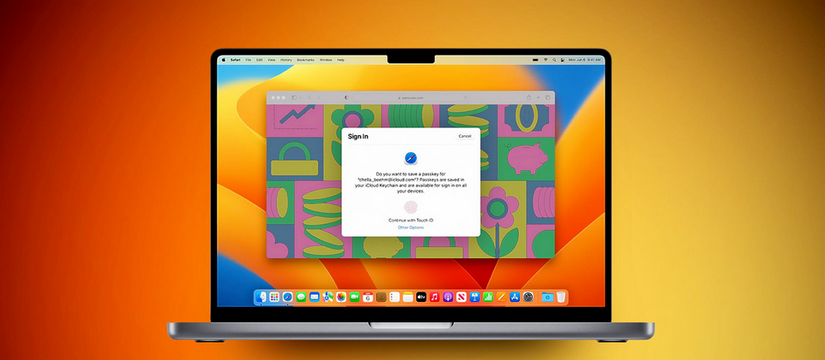

Хакер обошёл защиту Passkey с помощью лазейки в мобильном браузере

Хакер обошёл защиту Passkey с помощью лазейки в мобильном браузере

Исследователь безопасности Тоби Риги шокировал IT-сообщество, продемонстрировав, что даже новейшие методы аутентификации могут быть под угрозой. В рамках эксперимента «без правил» хакер сумел обойти защиту системы Passkey, которая считалась надежнее классических паролей и даже многофакторной аутентификации.

В основе атаки лежала изощренная методика: с помощью исправленной уязвимости в мобильных браузерах Риги использовал навигационные ссылки FIDO:/ для обхода обязательного сканирования QR-кода. Атака проводилась с использованием компактного устройства на базе Raspberry Pi, спрятанного в рюкзаке и находящегося в зоне действия Bluetooth LE.

Ещё один сценарий атаки был реализован через развёртывание мошеннической точки доступа Wi-Fi в аэропорту. Подключившись к поддельной сети, жертва невольно активировала процесс аутентификации через Passkey, а злоумышленник, подменив запрос с помощью BLE-устройства, получил возможность запустить аутентификацию от имени пользователя, оставаясь незамеченным.

Несмотря на сенсационный успех атаки, результаты эксперимента подтвердили: Passkey по-прежнему значительно безопаснее традиционных методов входа. Разработчики браузеров оперативно отреагировали – обновления безопасности уже установлены: Chrome и Edge получили патч в октябре 2024 года, Safari – в январе, а Firefox – в феврале 2025 года. Этот случай стал тревожным сигналом для IT-гигантов, вынудив их пересмотреть стратегии защиты своих сервисов.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.