Positive Technologies помогла закрыть уязвимости в межсетевых экранах и точках доступа Zyxel

Positive Technologies помогла закрыть уязвимости в межсетевых экранах и точках доступа Zyxel

Компания Zyxel, производитель сетевых устройств, поблагодарила эксперта Positive Technologies Никиту Абрамова за выявление шести уязвимостей в оборудовании. Пять из этих ошибок — высокого уровня опасности. Вендор был уведомлен об угрозе в рамках политики ответственного разглашения и выпустил обновления для устранения недостатков.

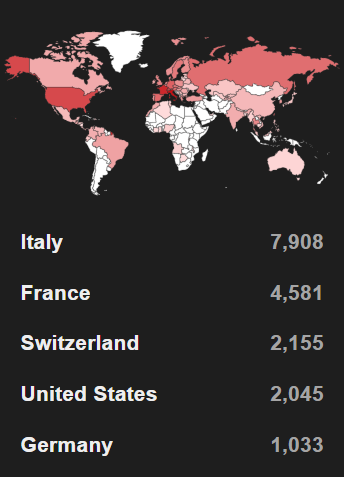

Согласно мониторингу, проведенному специалистами Positive Technologies, ошибкам могли быть подвержены около 23 тысяч устройств1. В Италии обнаружилось почти 8 тысяч таких систем, во Франции — 4,5 тысячи, в Чехии и в США — более 2 тысяч. Россия в этом списке занимает восьмое место с более чем 680 устройствами.

«Наибольшую опасность представляют уязвимости CVE-2023-22913 и CVE-2023-22916, получившие оценку 8,1 балла по шкале CVSS v3.1, — рассказал специалист отдела анализа приложений Positive Technologies Никита Абрамов. — Эти две ошибки позволяли атакующему удаленно внедрять произвольные системные команды в код приложения и выполнять их на межсетевом экране. Злоумышленник мог вывести из строя оборудование, вызвав отказ в обслуживании, отключить некоторые элементы защиты или изменить часть конфигурационных данных. Любое из описанных действий является недопустимым событием в отношении штатного режима работы межсетевого экрана. Альтернативным сценарием эксплуатации незащищенных устройств является развертывание ботнета. Такие сети широко используются хакерами».

Две другие уязвимости, CVE-2023-22915 и CVE-2023-22917, получили оценку 7,5 балла. Эксплуатация первой могла привести к отказу в обслуживании межсетевого экрана, вторая же позволяла загрузить вредоносный файл и получить контроль над устройством. Немного ниже оценили опасность CVE-2023-22914 (7,2 балла). Аутентифицированный злоумышленник с правами администратора мог выполнять неавторизованные команды операционной системы в одной из папок для хранения временных файлов межсетевого экрана.

В свою очередь, уязвимость CVE-2023-22918 (6,5 балла) была опасна и для межсетевых экранов, и для точек доступа Zyxel. Она потенциально позволяла злоумышленнику, прошедшему проверку подлинности, получить зашифрованную информацию администратора на устройстве. Используя эти сведения и общедоступные скрипты, можно расшифровывать данные, в том числе пользовательские пароли.

Для устранения уязвимостей необходимо руководствоваться рекомендациями производителя.

В начале 2023 года компания Zyxel уже устранила четыре недостатка, обнаруженных Никитой Абрамовым в нескольких сериях Wi-Fi-роутеров и других устройств.

1 Оценивалось число видимых в глобальной сети устройств с уязвимыми прошивками, однако часть функций, эксплуатируемых уязвимостями, может быть отключена по умолчанию.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.