Как проверить, безопасна ли ваша ИТ-инфраструктура

Security Vision Compliance Management (Управление соответствием) предлагает инструменты для проверки соответствия стандартам и лучшим практикам, охватывающие как организацию в целом, так и отдельные бизнес-активы, подразделения, бизнес-процессы или другие элементы инфраструктуры. Система обеспечивает гибкость в выборе методики оценки, предоставляя возможность использовать стандарты из пакета экспертиз или применять собственные методики. С подробным обзором решения можно ознакомиться в этой статье.

Общие положения

Security Vision Compliance Management в области кибербезопасности является комплексным процессом проверки соответствия нормативным требованиям, стандартам и законодательству, направленным на обеспечение информационной безопасности и защиту данных. Этот процесс охватывает оценку соответствия информационных систем, процессов и других элементов организации установленным стандартам и правилам, а также принятие мер для устранения выявленных несоответствий. Важно подчеркнуть, что Security Vision Compliance Management включает в себя не только технические аспекты безопасности, но и правовые и регуляторные требования, такие как защита персональных данных и конфиденциальности информации.

Процесс оценки соответствия информационных систем и организаций включает анализ текущего состояния, выявление потенциальных рисков и уязвимостей, а также проверку на соответствие установленным стандартам безопасности данных. Этот процесс может включать проведение аудитов информационной безопасности, тестирование на проникновение, анализ политик безопасности и процедур управления доступом. По завершении оценки необходимо разработать и внедрить меры по устранению выявленных несоответствий и обеспечению соответствия установленным стандартам безопасности.

Благодаря Security Vision Compliance Management процесс оценки становится автоматизированным, что значительно сокращает количество рутинных операций. Это позволяет более эффективно собирать и обрабатывать информацию, объединяя все необходимые данные в одном окне для удобного доступа и анализа. Также продукт предлагает функциональность по автоматическому сбору данных с конечных узлов, устройств или источников данных, проведению расчетов по заданным методикам и автоматизации заполнения соответствия тем или иным требованиям (авто-комплаенс).

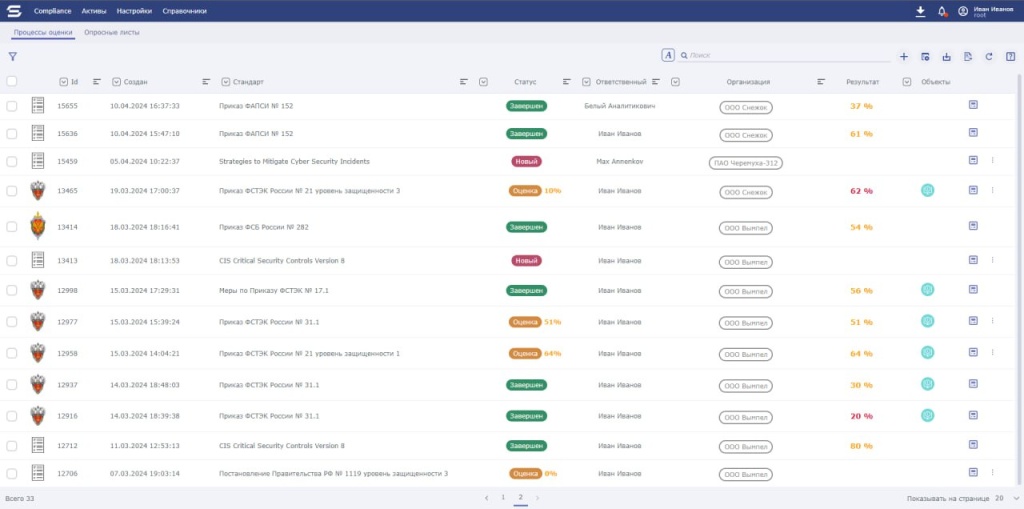

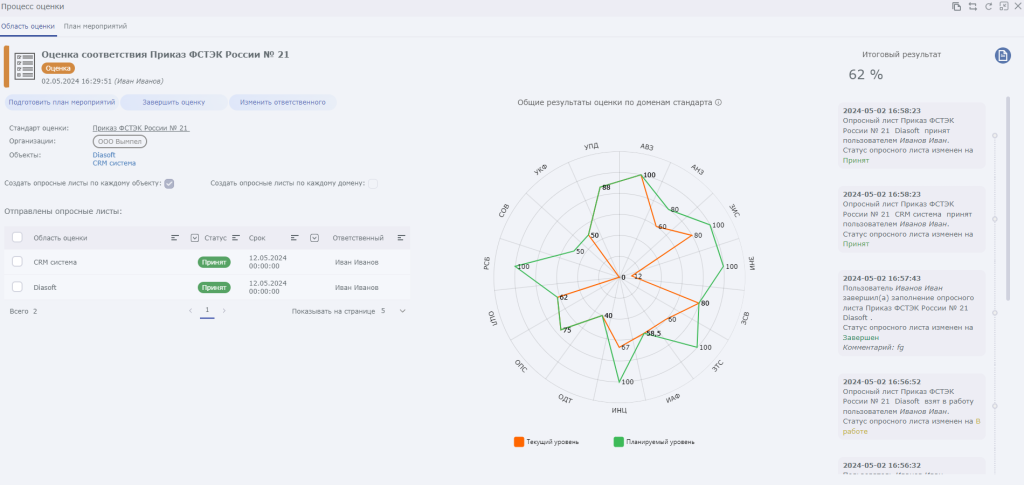

Рисунок 1. Security Vision Compliance Management

В данном контексте Security Vision Compliance Management представляет собой специализированный инструмент, разработанный для упрощения процесса оценки соответствия информационной безопасности. Этот продукт позволяет эффективно проводить анализ и контроль соответствия информационных систем требованиям безопасности, обеспечивая комплексный подход к защите данных и предотвращению угроз.

Функциональные возможности

Реестр стандартов и требований

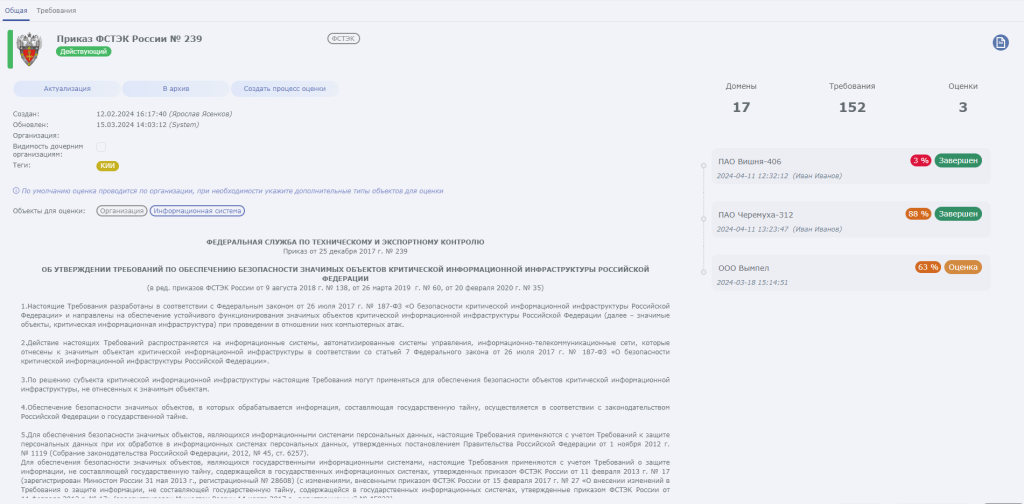

Продукт Security Vision Compliance Management представляет собой комплексное решение для управления стандартами и требованиями в области информационной безопасности. Он включает в себя широкий спектр функциональных возможностей, направленных на ведение реестра стандартов, фреймворков и лучших практик. В рамках продукта реализованы наиболее употребимые стандарты, такие как Приказы ФСТЭК 17, 21, 31, 239, ГОСТ 57580, Положение Банка России № 716-П, Федеральный закон №152, Федеральный закон № 63-ФЗ, PCI DSS 4.0, ГОСТ ИСО/МЭК 27001, NIST Cybersecurity Framework 2.0, CIS Critical Security Controls, а также другие регулирующие документы.

Пользователям предоставляется возможность создавать собственные стандарты или проводить процедуру самооценки, комбинируя требования из существующих или разрабатывая собственные, что обеспечивает гибкость и адаптацию к специфическим потребностям организации.

Пакет экспертиз, встроенный в продукт, регулярно обновляется методологами компании Security Vision, что гарантирует актуальность и соответствие всем изменениям в стандартах и руководящих документах.

Особенностью Security Vision Compliance Management является полнота и детализация карточки стандарта, где отображается количество доменов с группировкой требований. Пользователи могут наблюдать временную последовательность запущенных процессов оценки по стандарту, а также общее количество проведенных оценок, что значительно упрощает контроль и управление соответствием.

В системе представлена возможность использовать как типовые варианты преднастроенных ответов (например, «Не применимо», «Не выполняется», «Частично выполняется», «Выполняется»), так и добавлять свои варианты с корректировкой весов и тонкой настройкой механики для итогового расчета показателей соответствия. Это позволяет точно определять степень соответствия и легко управлять результатами оценок.

Таким образом, Security Vision Compliance Management обеспечивает прозрачность и удобство при оценке соответствия, предоставляя пользователям все необходимые инструменты для эффективного управления стандартами информационной безопасности.

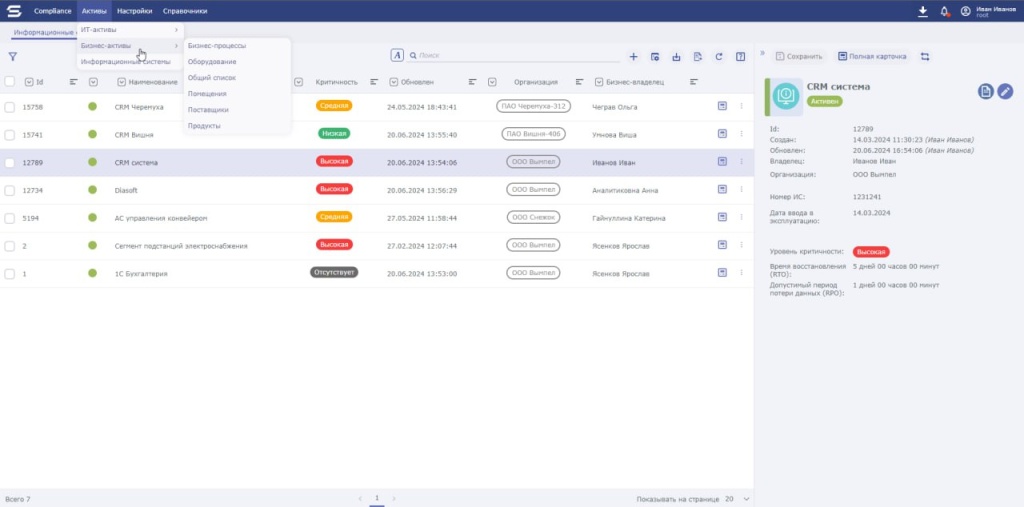

Ресурсно-сервисная модель

Основой для продукта является ресурсно-сервисная модель, которая включает в себя функционал воспроизведения информационной модели предприятия, начиная с фундаментальных сущностей, которыми оперирует бизнес (например, Бизнес-процессы, обеспечивающие функциональную деятельность компании) и заканчивая техническими активами, которые являются необходимыми ресурсами для реализации бизнес-активов.

Рисунок 2. Ресурсно-сервисная модель

Ключевыми бизнес-объектами ресурсно-сервисной модели являются:

- Бизнес-процесс.

- Продукт.

- Поставщик.

- Помещение.

- Оборудование (технологическое).

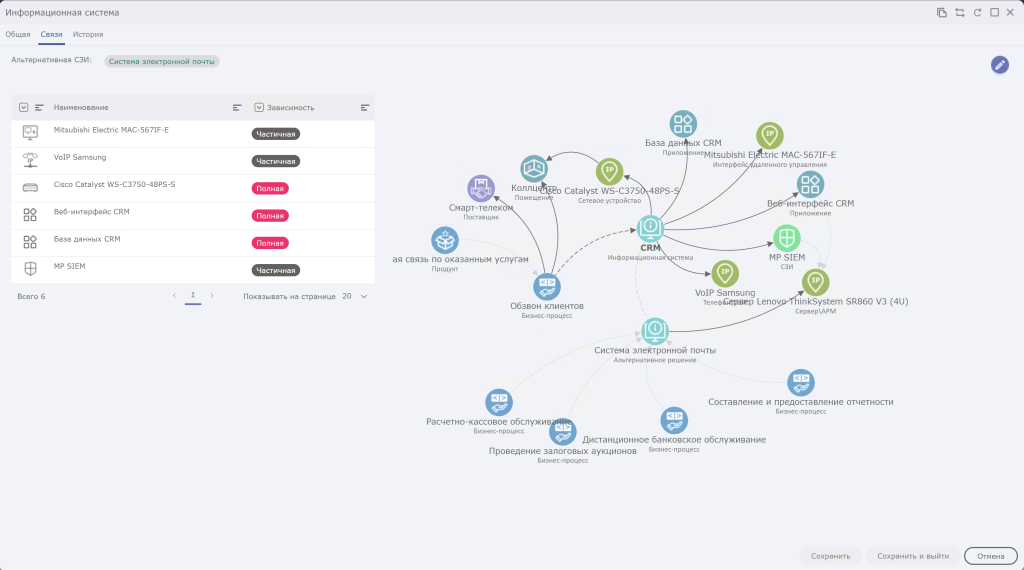

Для каждого объекта есть свой набор атрибутов с возможностью редактирования и настройкой взаимосвязей с другими объектами в организации. В целом, объекты связаны между собой иерархичным образом в соответствии с разработанной моделью данных. Таким образом учитывается принцип зависимости одной сущности от другой (например, бизнес-процесс может полностью зависеть от функционирования определенной информационной системы). Благодаря наличию визуального представления в виде графа можно отследить взаимосвязи между объектами до уровня необходимой детализации.

Рисунок 3. Граф связей ресурсно-сервисной модели

Эта функциональность обеспечивает комплексную оценку соответствия различных активов и организаций, давая целостное представление о безопасности.

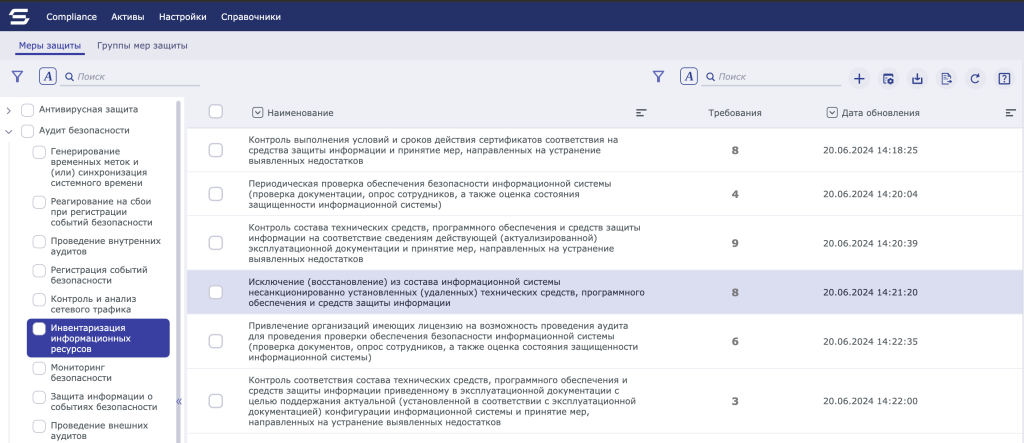

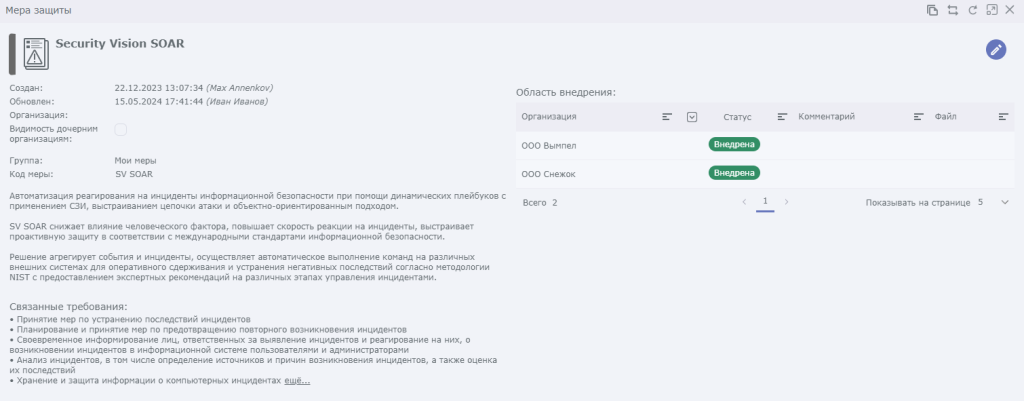

Меры защиты

Благодаря возможности связывать загружаемые активы с мерами защиты, система автоматически формирует верхнеуровневую оценку соответствия по всей компании. Это значит, что оцениваются не только отдельные элементы инфраструктуры, но и их общее влияние на безопасность предприятия.

Рисунок 4. Дерево мер защиты

Меры защиты, предварительно интегрированные в систему, классифицируются по группам, основанным на базе данных ФСТЭК. Существует также группа «Мои меры», куда пользователи могут добавлять собственные меры защиты. Каждая из мер имеет краткую и полную карточку, в которых подробно указаны покрываемые требования. Это облегчает пользователям процесс отслеживания соответствия стандартам и регулятивным требованиям.

Дополнительно пользовательские меры защиты могут компенсировать некоторые меры, предписанные ФСТЭК, посредством внедрения специализированных информационных систем, таких как SOAR, SIEM, средства антивирусной защиты и др. Полная карточка меры защиты отображает статус её внедрения в различных организациях и объектах, позволяя компаниям эффективно контролировать и управлять процессом внедрения защитных мер на всех уровнях инфраструктуры и деятельности.

Таким образом, система Security Vision Compliance Management предоставляет инструменты для интеграции и управления мерами безопасности, упрощая процесс соответствия нормативным требованиям и улучшая общую защиту предприятия.

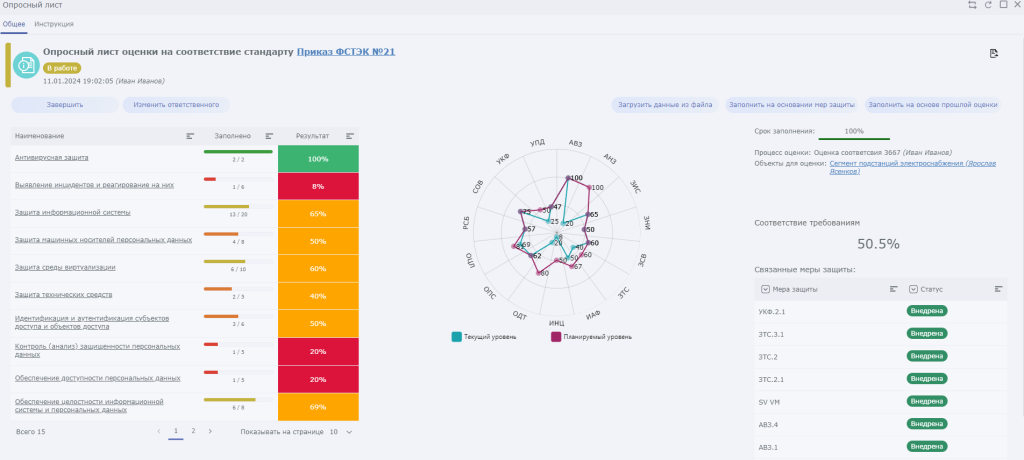

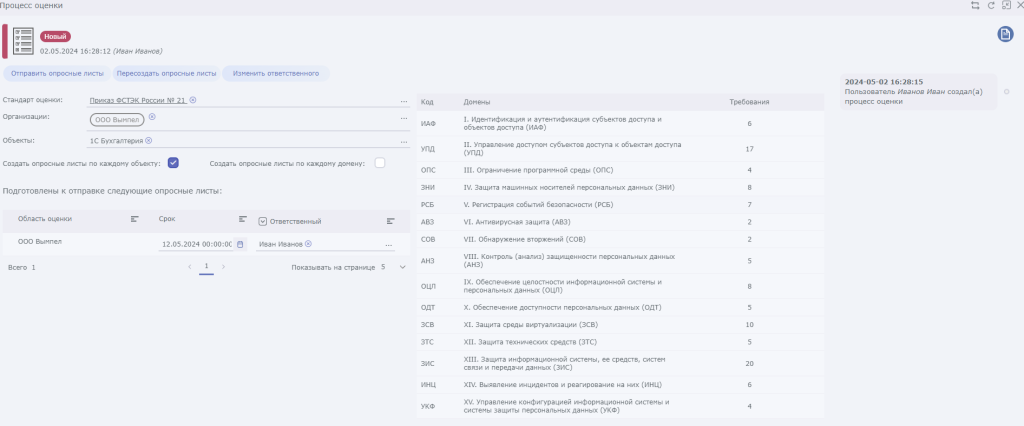

Процесс оценки и опросные листы

В Security Vision Compliance Management процесс оценки полностью автоматизирован, что существенно упрощает и ускоряет ее проведение. В отличие от классического подхода, где аудиторам приходится собирать информацию вручную через личные интервью, изучение документации и наблюдение за процессами, автоматизация позволяет значительно сократить затраты времени и усилий.

Классический метод требует ручного заполнения опросных форм или проведения интервью с сотрудниками различных подразделений. Это трудоемкий процесс, который может затягиваться на длительное время. В Security Vision Compliance Management автоматизация реализована через генерацию опросных листов, что позволяет эффективно собирать информацию от различных подразделений и исполнителей. Этот процесс контролируется в реальном времени, поэтому аудиторы имеют возможность отслеживать статус и прогресс заполнения опросных листов, оперативно оценивать соответствие объекта требованиям стандарта и быстро реагировать на выявленные проблемы.

В классическом подходе после сбора информации аудиторы вручную анализируют данные, что также требует значительных усилий и времени. Однако использование инструментов Security Vision Compliance Management позволяет автоматизировать сведение всех данных в единую карточку процесса оценки. На основе этой карточки автоматически создается шаблон плана мероприятий для приведения объекта оценки в соответствие с требованиями стандарта.

Система отправляет уведомления по всем переходам по статусам жизненного цикла как процессов оценки, так и опросных листов на привычные для организации каналы коммуникации: почта, Тelegram и другие.

Также в системе реализована возможность проведения авто-комплаенса через автоматический сбор данных с конечных узлов, устройств или систем учета (например, CMDB или Asset Management), автоматическое проведение расчетов по заданным методикам и заполнение соответствия тем или иным требованиям.

По результатам проведенной аналитики система отображает текущий уровень соответствия оцениваемого объекта проверяемым требованиям и целевой уровень соответствия с учетом запланированных мер.

В итоге, отчет по результатам оценки, сформированный с помощью автоматизированной системы Security Vision Compliance Management, оказывается более детализированным и оперативным по сравнению с отчетом, созданным вручную. Таким образом, автоматизация не только повышает точность и скорость оценки, но и позволяет специалистам сосредоточиться на более сложных и важных аспектах своей работы.

Рисунок 5. Полная карточка Опросного листа в статусе «В работе»

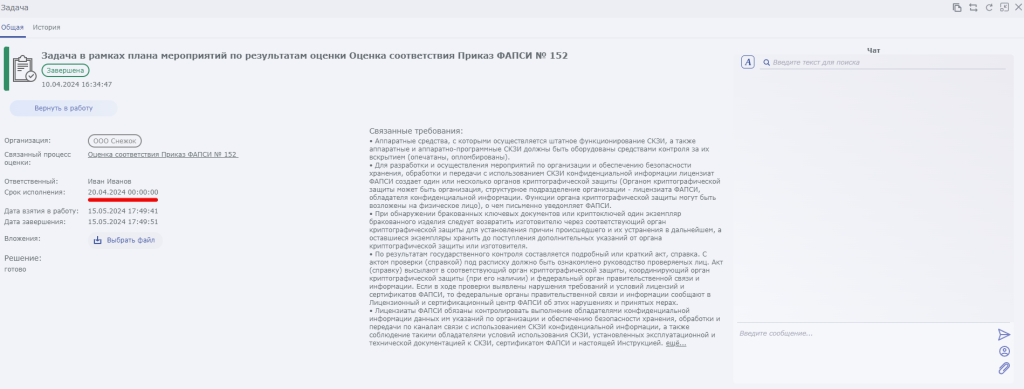

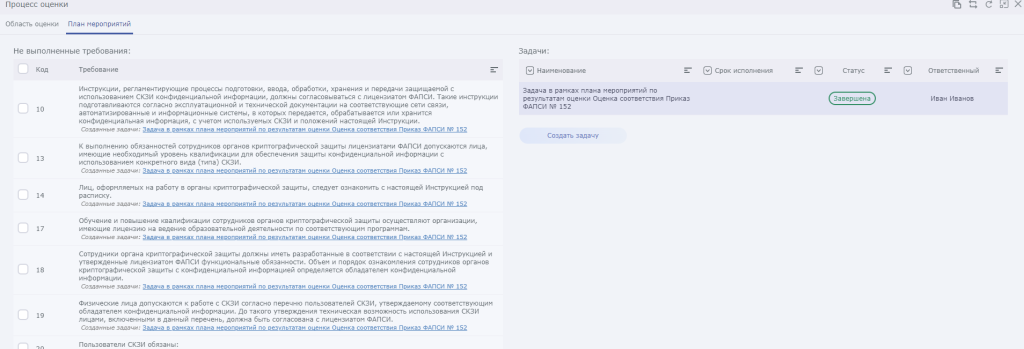

Планы мероприятий по достижению целевого уровня

Процесс оценки информационных систем не только выявляет невыполненные требования, но и формирует план действий для их исполнения. В рамках данного процесса Compliance Management автоматически генерирует задачи, направленные на обеспечение соответствия требованиям, и отслеживает их выполнение во внешних системах.

Ключевым аспектом является связь между статусом задачи и статусом меры защиты: по завершении задачи мера защиты переходит в статус "Внедрена" и включается в последующие оценочные процессы. Такой подход способствует непрерывному улучшению системы безопасности, обеспечивая эффективное достижение целевого уровня соответствия.

Этот интегрированный подход не только повышает уровень защиты информационных систем, но и улучшает управляемость процесса их приведения в соответствие лучшим практикам и требованиям регуляторов, что при отсутствии систем класса SGRC довольно трудозатратно и сложно управляемо.

Ролевая модель и MSSP

Для управления процессом проведения оценки на соответчике требованиям в продукте реализована гибкая ролевая модель, позволяющая разграничивать доступ к каждому типу объекта, полю или атрибуту. Security Vision Compliance Management содержит необходимое количество настроек, позволяющих адаптировать процесс как под небольшие компаний, так и под крупные холдинги с учетом организационной структуры дочерних и родительских филиалов Заказчика.

Для каждой роли настроен свой набор действий, доступных данных, отчетов и дашбордов, а также свои настройки меню и отображения. Пользователю можно назначить несколько ролей, в этом случае у пользователя будут полномочия всех назначенных ему ролей.

При необходимости можно создать неограниченный набор ролей и задать для каждой роли свои настройки доступности по каждому объекту системы. Все настройки выполняются через конструктор, входящий в платформу.

Продукт поддерживает работу в режиме multitenancy, а также может применяться по модели MSSP.

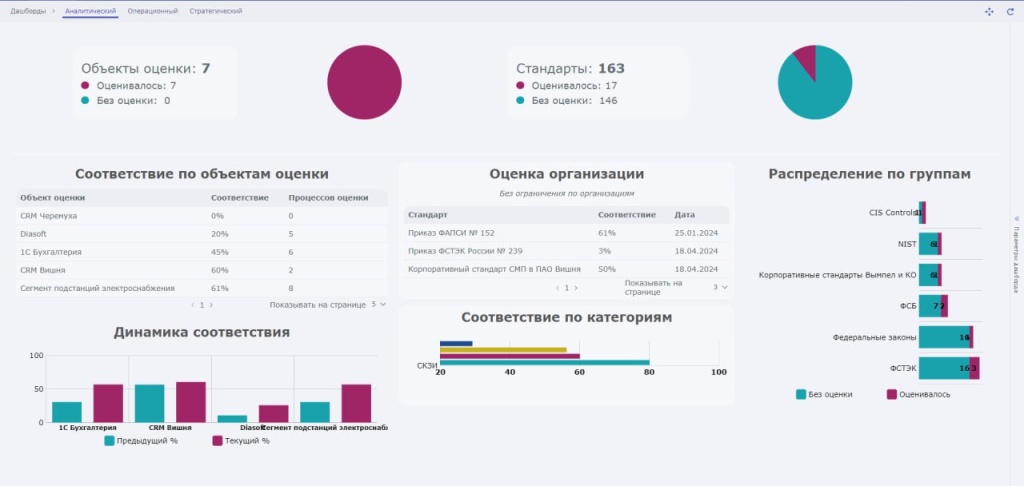

Аналитический движок отчетности и визуализации степени соответствия

Security Vision Compliance Management предлагает удобные инструменты визуализации данных для анализа процесса оценки в режиме реального времени на различных этапах и в разнообразных форматах. Эти инструменты делают контроль за проведением аудита прозрачным и эффективным.

Пользователям доступны следующие преднастроенные дашборды:

1. Аналитический дашборд: Позволяет выбрать даты начала и окончания периода для просмотра статистики по процессам оценки и опросным листам за выбранный временной интервал.

Рисунок 6. Аналитический дашборд

2. Стратегический дашборд: Позволяет установить пороговый процент соответствия, относительно которого отображается статистика. Доступна информация по опросным листам и требованиям в общем.

3. Операционный дашборд: Предоставляет детальную статистику по процессам оценки и опросным листам в зависимости от их текущих статусов. Также отображает процент соответствия по опросным листам и процессам оценки.

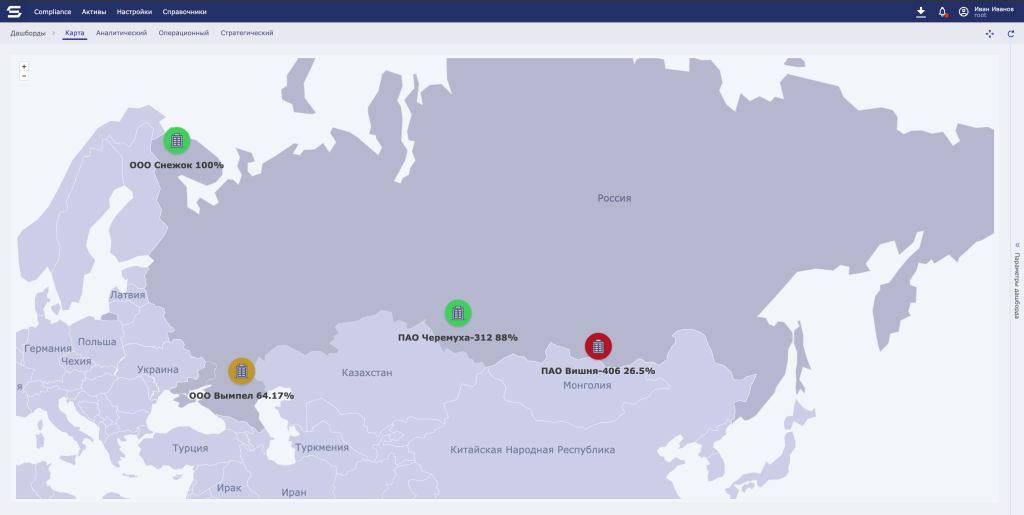

4. Карта: Отображает интегральный показатель соответствия организации по результатам всех проведенных оценочных процессов с учетом расположения офиса на карте.

Эти инструменты позволяют пользователям эффективно контролировать процесс оценки, обеспечивая возможность быстрого реагирования и принятия решений на основе актуальной статистической информации.

Все дашборды автоматически обновляются и являются интерактивными: пользователь может ”провалиться” в необходимой срез данных и увидеть источник для расчета того или иного показателя, а также отфильтровать данные по отслеживаемым организациям, подразделениям или посмотреть результаты в целом.

Security Vision Compliance Management поставляет в своем составе преднастроенные отчеты, позволяющие выгружать данные как по отдельным объектам системы (объекты ресурсно-сервисной модели, процессы оценки, опросные листы и др.), так и сводные отчеты, которые содержат консолидированную информацию. Любой отчет может быть выгружен из системы вручную либо автоматически сгенерирован по настроенному расписанию и отправлен через необходимый канал связи (например, почта, telegram, файловая папка и т.п.).

Помимо преднастроенных форм визуализации и отчетности, продукт Security Vision Compliance Management предоставляет возможность самостоятельно настраивать отчеты и дашборды через гибкий конструктор, функционирующий в режиме no-code. Редактор позволяет разрабатывать пользовательские показатели, не прибегая к инструментам разработки и верстки, и выводить их в отчеты и виджеты дашбордов в виде различных типов представлений.

Рисунок 7. Карта

Сценарии использования Security Vision Compliance Management

Ведение реестра стандартов требований

Формирование стандартов возможно как через интерфейс системы, так и путем импорта из файла. После сохранения введенных данных или их импорта из файла стандарт переходит в статус "Черновик", где аналитик может продолжить его заполнение.

По завершении заполнения стандарта аналитиком он переводится в статус "Действующий". В случае если стандарт находится в статусе "В архиве", его можно вернуть в статус "Действующий".

Рисунок 8. Полная карточка Стандарта

Процесс добавления подстандартов в полную карточку стандарта предоставляет возможность структурировать нормативные документы на более мелкие категории в соответствии с их особенностями. Например, приказ ФСТЭК №21 может быть разделен на несколько дочерних подстандартов, каждый из которых фокусируется на конкретных аспектах нормативного регулирования. Эти подстандарты можно добавлять и удалять только в рамках полной карточки стандарта.

В поле "Объекты для оценки" можно указать не только организацию, но и другие объекты, которые будут подвергаться оценке с использованием данного стандарта. Это позволяет учесть разнообразные аспекты деятельности и влияние стандарта на различные компоненты системы безопасности. Также можно задать собственную шкалу оценки и предложить различные варианты ответов, что способствует более точной и гибкой оценке соответствия требованиям.

Этот подход обеспечивает гибкость и точность в оценке соответствия стандартам, позволяя эффективно структурировать и управлять процессами безопасности на различных уровнях организации.

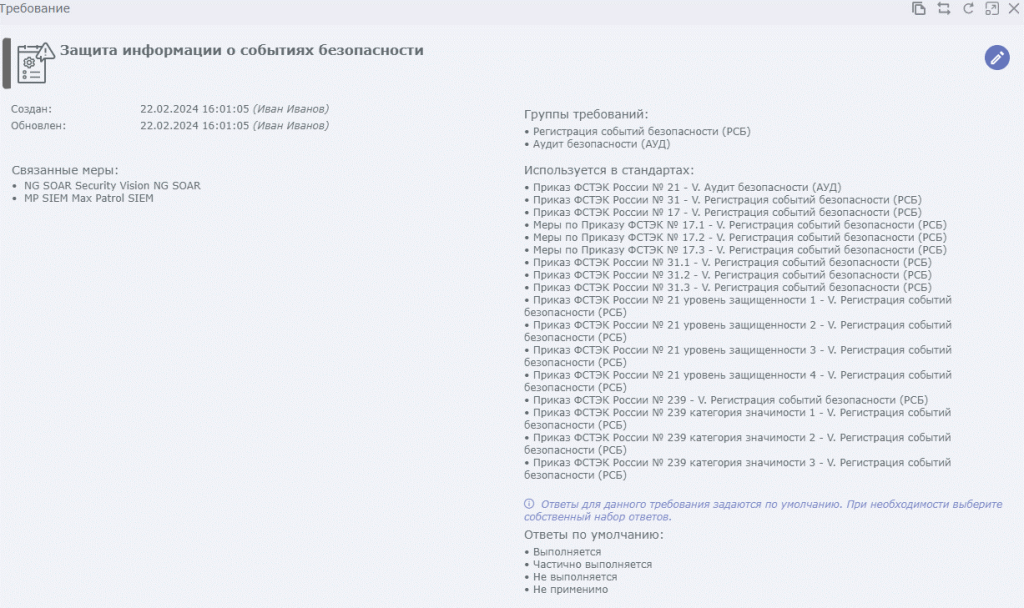

Рисунок 9. Полная карточка Требования

Связывание активов и мер защиты

Загружаемые активы могут быть связаны с мерами защиты, что автоматически обеспечивает верхнеуровневую оценку их соответствия по всей компании.

Рисунок 10. Полная карточка пользовательской Меры защиты

В краткой карточке мер защиты содержатся основные требования, соответствующие конкретной пользовательской мере. Она предоставляет краткое описание того, какие действия или настройки требуются для реализации данной меры безопасности.

Полная карточка меры защиты, в свою очередь, представляет собой более детализированное описание. Она включает информацию о текущем статусе внедрения меры защиты в различных организациях или объектах. Пользователь имеет возможность добавлять дочерние меры защиты, что осуществляется через нажатие на специальную кнопку в полной карточке. Добавленные дочерние меры отображаются в нижней части карточки, что способствует улучшению структуры и детализации информации по мерам защиты.

Такой подход обеспечивает систематизацию и упорядочивание данных о мерах безопасности, делая их доступными и понятными для пользователей системы.

Внедрение мер защиты

В рамках оценки опросных листов выявляется полное или частичное соблюдение требований. В случае выявления нарушений или недостатков требований создаются задачи на внедрение соответствующих мер защиты. Этот процесс возможен только после завершения всех опросов.

Для управления процессом внедрения мер защиты предусмотрена новая вкладка "План мероприятий". В этой вкладке будут отображаться требования, которые не были выполнены полностью или вовсе. Для каждого такого требования пользователь может создать задачу на внедрение соответствующей меры защиты. Также будет отображено, как изменится показатель соответствия после реализации той или иной меры защиты, что позволит смоделировать и более точно спланировать задачи и сроки по их реализации.

Полная карточка задачи предусматривает необходимые действия, включая изменение ответственного лица и выполнение этапов жизненного цикла задачи. Это обеспечивает эффективное управление процессом внедрения мер защиты с целью обеспечения соответствия стандартам безопасности.

Описанная функциональность позволяет систематизировать и управлять выполнением требований по безопасности, повышая общую надежность защиты данных и систем организации.

Рисунок 11. Полная карточка Задачи по внедрению Меры защиты

Оценка соответствия

Процесс оценки соответствия может осуществляться как вручную, путем заполнения опросных листов, так и в автоматизированном формате, учитывая применяемые меры защиты конкретных информационных систем или других объектов оценки, а также результаты предыдущих проверок.

Оценка может проводиться как на уровне всего предприятия, так и на уровне конкретных информационных систем, с визуальным отображением текущего прогресса. Для каждого выбранного объекта создаются соответствующие опросные листы. Для этого в карточке процесса оценки необходимо установить соответствующий признак. Кроме того, возможно создание опросных листов по каждому домену, где для каждого требования будет отдельный опросный лист.

Рисунок 12. Полная карточка Процесса оценки в статусе «Новый»

После создания процесса оценки необходимо разработать опросные листы и назначить ответственных сотрудников. На карточке процесса оценки будет доступна таблица, в которой отображены отправленные опросные листы, что упрощает навигацию к выбранному опросному листу для его заполнения или корректировки.

Каждый заполненный опросный лист должен быть рассмотрен и принят либо возвращен на доработку, если ответственный сотрудник заполнил его некорректно или указал параметры, которые не прошли согласование.

Рисунок 13. Полная карточка Процесса оценки в статусе «Оценка»

На основании заполненных опросников производится расчет результатов оценки, что позволяет сформировать план мероприятий для достижения целевого уровня безопасности. Данный план также позволяет отслеживать ход выполнения задач по достижению планируемого уровня соответствия требованиям.

Такой подход позволяет систематизировать управление информационной безопасностью, обеспечивая последовательное соблюдение стандартов и эффективное реагирование на выявленные уязвимости или несоответствия. Оценка и планирование мероприятий становятся ключевыми инструментами для обеспечения надежности и защиты информационных ресурсов организации.

Рисунок 14. Полная карточка Процесса оценки – вкладка «План мероприятий»

Архитектура

Архитектура системы представляет собой централизованное решение с единым компонентом для управления всеми техническими средствами.

Возможны различные варианты конфигурации, например, All-in-One, при котором все компоненты системы располагаются на одном физическом сервере или виртуальной машине. Данный подход подходит для большинства случаев использования.

Особое внимание уделяется возможности масштабирования и распределения за счет установки отдельных компонентов на несколько отдельных серверов (как правило 2 или 3) в зависимости от конкретных потребностей, например, база данных или сервер коннекторов могут быть вынесены на отдельный сервер. Это особенно актуально, если необходимо разместить коннектор для взаимодействия с внешними системами в изолированных сегментах инфраструктуры Заказчика, с применением межсетевых экранов и без прямого сетевого соединения с основной базой данных системы.

Также есть возможность построения отказоустойчивой архитектуры и настройки репликации любого из компонентов системы. Кроме того, полностью поддерживается работа системы из контейнера.

Архитектурные особенности предложения включают:

1. Отдельный сервер коннекторов: предусмотрена возможность установки выделенного сервера для интеграции с внешними системами, что исключает необходимость прямого доступа к основной базе данных.

2. Защищенные протоколы взаимодействия: все компоненты системы взаимодействуют по защищенным сетевым протоколам, обеспечивая безопасность передачи данных.

3. Административный доступ: обеспечивается наличие административного доступа к каждому компоненту системы, что позволяет эффективно управлять и настраивать их работу.

Сценарии поставки Security Vision Compliance Management

On-Premise

Стандартный вариант поставки включает развертывание инфраструктуры на территории Заказчика. Этот сценарий предоставляет полный контроль над данными и системами, обеспечивая высокий уровень безопасности и соответствие внутренним требованиям компании.

SaaS

Услуги Compliance Management по подписке. Этот подход предлагает автоматизацию процессов оценки на соответствие требованиям либо проведение самооценки по любым направлениям деятельности компании без необходимости установки решения в собственной инфраструктуре.

Сервис SaaS идеально подходит для проектов, требующих высокой скорости реализации и минимальных инфраструктурных и трудозатрат. Он исключает необходимость развертывания и настройки платформы, что значительно ускоряет запуск процедур оценки соответствия и снижает затраты. Кроме того, этот сервис позволяет равномерно распределять нагрузку, включая эксплуатацию продукта, обеспечивая более быстрое и экономичное проведение проверок.

Соответствие требованиям регуляторов

Security Vision Compliance Management включен в реестр отечественного ПО (Запись №364 от 08.04.2016) и сертифицирован ФСТЭК по 4 уровню доверия (сертификат соответствия ФСТЭК № 4574 от 02.09.2022).

Кроме того, продукт отвечает требованиям Системы менеджмента качества ГОСТ Р ИСО 9001-2015 и Системы менеджмента информационной безопасности ГОСТ Р ИСО/МЭК 27001.

Также Security Vision Compliance Management имеет сертификат соответствия ОАЦ при Президенте Республики Беларусь № BY/112 02.02. ТР027 036.01 00492 от 05 августа 2022 года (по требованиям технического регламента ТР 2013/027/BY).

Выводы

Решение Compliance Management от Security Vision представляет собой мощный инструмент для обеспечения глубокого контроля информационной безопасности в компаниях. Оно предоставляет возможность автоматизации анализа и моделирования эффекта от принятия соответствующих мер по защите информации, что является критически важным для современных организаций.

Оценка текущего состояния безопасности

Security Vision Compliance Management позволяет компаниям всесторонне оценить текущее состояние информационной безопасности. С его помощью организации могут гарантировать соответствие требованиям как российских, так и международных стандартов в области информационной безопасности. Этот аспект особенно важен в условиях глобализации и растущих требований к безопасности данных.

Постоянное совершенствование и адаптация

Security Vision неустанно работает над улучшением удобства использования и расширением функциональных возможностей продукта Compliance Management. Важно отметить, что компания оперативно реагирует на изменения в нормативной сфере, обеспечивая актуальность предоставляемой базы стандартов. Это позволяет пользователям быть уверенными в том, что они работают с самой последней информацией и требованиями.

Интеграция с другими решениями

Для достижения максимальной эффективности и безопасности Compliance Management может быть интегрирован с другими решениями, предлагаемыми компанией Security Vision, такими как Asset Management, BCM и Risk assessment. Такая интеграция обеспечивает комплексный подход к информационной безопасности, усиливая защиту и повышая надежность всей системы.

Процесс управления результатами

Обработка результатов оценок может быть автоматизирована и кастомизирована с учётом специфики процессов и технологий конкретной организации. Например, на основании проведенной оценки создаётся план приведения в соответствие требуемому уровню, и автоматически генерируются задачи для исполнителей в используемой системе управления задачами.

----

Security Vision Compliance Management является важным инструментом для современных компаний, стремящихся к высоким стандартам информационной безопасности. Он не только помогает оценить и улучшить текущее состояние защиты, но и обеспечивает соответствие требованиям стандартов. Постоянное совершенствование продукта и его интеграция с другими решениями делают Security Vision Compliance Management незаменимым в арсенале средств защиты любой компании.

erid: 2SDnjehJHeS

* Реклама, Рекламодатель ООО «Интеллектуальная безопасность», ИНН 7719435412

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться