Какие специалисты нужны российскому инфобезу и почему их так не хватает?

Текст предоставлен Захаром Бельтюковым, Информзащита, эксперт SkillFactory

Проблема отсутствия кадров в сфере IT известна давно. Она актуальна для всего мира, но в России этот вопрос стоит особенно остро. Нехватка кадров актуальна для IT специалистов всех уровней и направленностей — нужны программисты, системные администраторы, тестировщики. Но в одной сфере проблема стоит особенно остро — это сфера информационной безопасности. Как так вышло? Можно выделить несколько причин. Давайте подробно рассмотрим каждую из них.

Причина 1: особенности программ подготовки специалистов по ИБ в профильных университетах

Не подумайте, это не будет очередная статья с “осуждением” существующей системы образования в России. Нет, ни в коем случае. Я скорее предлагаю посмотреть на существующие тенденции в сфере высшего образования.

Представим что вам 18, вы только окончили школу, начитались книг Митника и решили, что хотите посвятить свою жизнь информационной безопасности. Закономерно вы захотите поступить в вуз на программу “Информационная безопасность”. Вот вы поступили, и что дальше?

А дальше начинается самая проблемная часть. 4 года вы изучаете физику, высшую математику, операционные сети, сети, программирование на С и много других интересных и полезных дисциплин. 4 года проходят незаметно, вы начинаете чувствовать себя уверенно в рамках обозначенной области знаний. Наступает момент поиска первого места трудоустройства. И вы вдруг обнаруживаете, что никому вы со своими знаниями не нужны.

У вас будут спрашивать про OWASP, у вас будут спрашивать способы обнаружения атак и много другого интересного, о чём вы не имеете ни малейшего представления. Как так получилось?

Информационная безопасность — сфера динамичная. То, что было актуально вчера, сегодня уже вам не поможет. Новые атаки, новые инструменты, новые методы обнаружения и предотвращения. Университеты не могут настолько динамично подстраиваться к окружающей обстановке, поэтому они выбрали беспроигрышный вариант — дают определенную базу знаний. Базис, с помощью которого можно быстро наверстать пробелы в знаниях.

Подход имеет право на жизнь, но многие студенты после получения диплома действительно испытывают проблемы с трудоустройством по специальности.

В этом аспекте было бы важным для сравнения рассмотреть подход эдтеха к образованию. Образовательные технологические компании могут позволить себе динамично менять программу, подстраиваясь под существующие реалии. В этом плане студенты могут познакомиться с самыми актуальными техниками атак и защиты, могут познакомиться с самыми актуальными материалами и вдобавок попробовать реализовать изученные атаки на тестовых стендах. Благодаря такому подходу у студентов есть более правдивое понимание сферы и тех компетенций, которыми они должны владеть.

Однако как и у любого подхода у него есть свои минусы. Главный — отсутствие серьезного теоретического фундамента. Да, студенты эдтеха будут больше знать про актуальные атаки, но могут посыпаться на базовых теоретических вопросах уровня “Протоколом какого уровня является HTTP?”

Так что у обоих подходов есть плюсы и минусы, и каждый здесь выбирает, исходя из своих потребностей и целей.

Причина 2: разница в зарплате с разработчиками

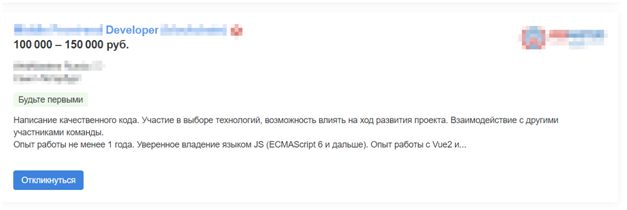

Возьмём программиста и специалиста в сфере информационной безопасности. У обоих — по одному году опыта работы. Посмотрим, на что в плане зарплаты может претендовать каждый из них.

Программист после года работы в среднем может получать 100-120 тысяч рублей.

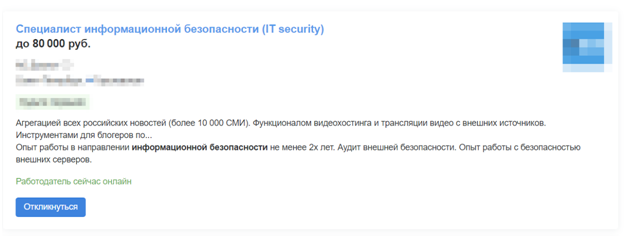

Источник: hh.ru

Специалист информационной безопасности в среднем будет получать 70-80 тысяч рублей.

И со временем разница в зарплате будет только увеличиваться.

В момент осознания существующей ситуации на рынке каждый специалист делает для себя выбор: или он остается в сфере с потенциально меньшим заработком, или уходит в разработку, где специалисты нужны не меньше, а платят ничуть не меньше.

Почему такая разница в заработной плате?

Один человек для объяснения такой разницы в оплате использовал аналогию строителя и сторожа. Строитель строит здания, и он необходим в каждом случае. А сторож только охраняет постройку от злоумышленников. Поэтому к его услугам прибегает далеко не каждый. Поэтому востребованный всеми строитель и получает больше.

В последнее время тенденция начинает улучшаться, так как атак на инфраструктуру происходит больше, и злоумышленники наносят всё больший ущерб. А значит, больше компаний задумываются о грамотной организации системы защиты своей инфраструктуры.

Причина 3: эмиграция как карьерный маршрут

Здесь всё достаточно очевидно. Опытные специалисты, получив серьезный опыт работы в России, все чаще получают приглашения от иностранных компаний поработать на них. Такие предложения обычно сопровождаются релокацией и очень весомой зарплатой. Как минимум выше той, на которую можно рассчитывать в России.

Причина 4: международная ситуация

В текущих реалиях от специалистов, занимающихся вопросами безопасности инфраструктуры, требуется постоянный контроль за периметром, так как каждый день происходит множество попыток атак от специалистов разной квалификации. А атакующие специалисты теперь не могут получить сертификацию, необходимую им для повышения навыков и подтверждения существующих компетенций.

Как строить карьеру начинающему “безопаснику”?

Есть две траектории развития карьеры.

Атакующие (Red team) специалисты. Самые яркие представители данного направления — пентестеры. Здесь у меня три рекомендации.

1. Обязательно участвуйте в CTF.

CTF (capture the flag) — это соревнования в сфере информационной безопасности, суть которых в выполнении различных “загадок” с последующим получением “флага”. Такой тип соревнований в большинстве своём проводится удалённо и охватывает широкий спектр тем: web, cryptography, reverse engineering, binary exploitation и другие. Такие соревнования помогают специалистам тренировать свои навыки и находить в будущем в реальных проектах уязвимости.

2. Активно читайте профильную литературу и участвуйте в профильных сообществах (хороший пример — SPBCTF).

3. Подавайте на стажировки в различные инфобез-компании.

Защищающиеся (Blue team) специалисты.

Рекомендации те же. Только не забывайте еще уделять особое внимания Active Directory и работе с сетями.

Об авторе

Захар Бельтюков — ведущий специалист Отдела анализа защищенности компании "Информзащита". Занимается анализом веб- и мобильных приложений на наличие уязвимостей. Эксперт курса “Белый хакер” онлайн-школы SkillFactory.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться