Какими цепочками атак запомнилась крупнейшая кибербитва 2022 года

Угрозы open source, масштабные атаки на промышленные предприятия, фишинг, фишинг и ещё раз фишинг – таковы главные мотивы масштабных киберучений, прошедших в рамках Positive Hack Days 11. На вебинаре по итогам мероприятия Антон Калинин, руководитель группы аналитиков Центра предотвращения киберугроз CyberART (Innostage), изучил цепочки атак, которые реализовали участники Standoff-2022.

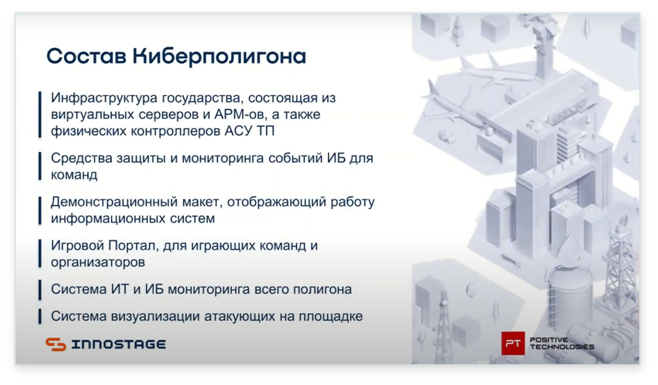

Группа компаний Innostage - поставщик услуг в области информационной безопасности и системной интеграции. С 2021 года – соорганизатор Positive Hack Days совместно с компанией Positive Technologies. Эксперты Innostage обеспечивают работу инфраструктуры киберполигона, специалисты центра предотвращения киберугроз CyberART (входит в ГосСОПКА) ведут мониторинг противостояния, контролируют действия команд, визуализируют для гостей форума цепочки реализованных атак.

Форум Positive Hack Days 11 прошёл в Москве 18-19 мая и стал самым посещаемым за всю свою историю. По оценкам организаторов, на мероприятии побывали 10 тысяч человек, а к онлайн-трансляциям подключились свыше 130 тысяч зрителей.

Один из главных элементов программы – киберучения Standoff, которые сами по себе тоже являются знаковым событием для российской ИБ-отрасли. Это крупнейшая подобная площадка в нашей стране, где можно воочию познакомиться с приёмами взломщиков и противостоящих им команд профессионалов.

Где соревнуются участники

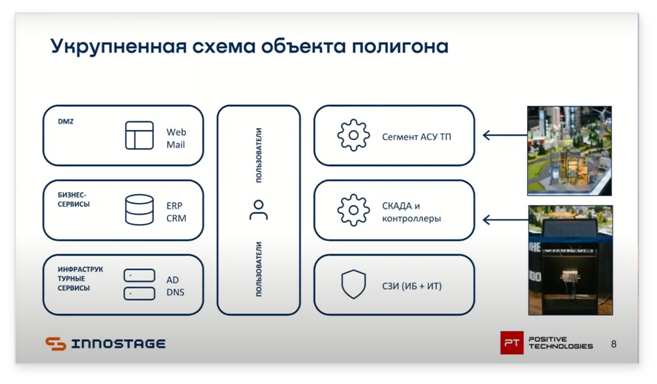

Поле битвы – киберполигон, состоящий из набора отраслей. Каждая отрасль в свою очередь объединяет несколько объектов, которые представляют собой комплексные инженерно-технические конструкции. В их составе – обширные IT-сегменты со сложными внутренними взаимосвязями, технологическими, промышленными, обслуживающими системами, DNS-серверами, почтовыми, веб-серверами.

Внутри объекта постоянно моделируется легитимная активность пользователей – «умные» скрипты заходят на сайты, обмениваются электронными письмами, работают с ПО. Среди этой активности «синие» команды должны распознать хакеров. При этом задачи помешать взломщикам нет – только мониторинг и расследование цепочек событий.

Практическая кибербезопасность

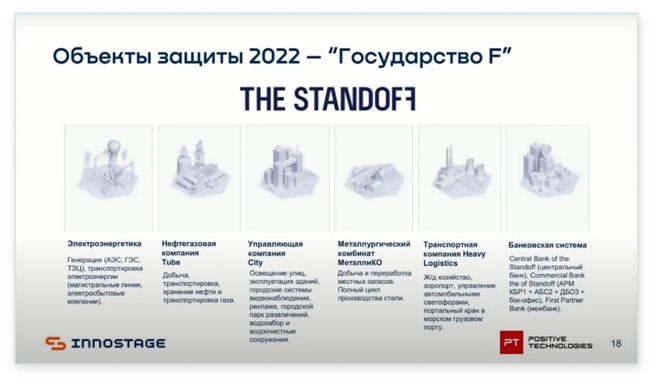

Организаторы сделали всё, чтобы киберучения наглядно показали влияние кибератак на «реальную» жизнь. Постоянно расширяется список отраслей, которые представлены на полигоне. Начинали с нефтяной отрасли, в 2021 году появилась энергетика, в 2022 – чёрная металлургия. В каждом случае моделируется полный технологический цикл, будь то генерация электричества с поставкой потребителям, добыча и переработка нефти, работа металлургического комбината.

Отсюда и задания для атакующих команд – не просто найти уязвимость, а вызвать событие, которое в реальности привело бы к очень серьёзным последствиям. Например, остановка химического процесса, перебой поставки руды на горном комбинате, остановка энергоснабжения в городе. В результате участники видят, как сбой на одном предприятии распространяется на смежные отрасли и по цепочке вызывает проблемы в масштабах страны.

Если профессионалы понимают, к чему может привести неправильно настроенный межсетевой экран, для людей из бизнеса или чиновников наглядная визуализация даёт панорамное представление о событиях. По мере атаки на экранах подсвечивается цепочка шагов, по которой двигается «красная» команда – зрители глубже погружаются в ситуацию, могут понять, какие инструменты использовали взломщики и т.д. Одна цепочка при этом может включать 15-20 шагов.

Итак, какие темы выделил Антон Калинин (Innostage) на своём вебинаре?

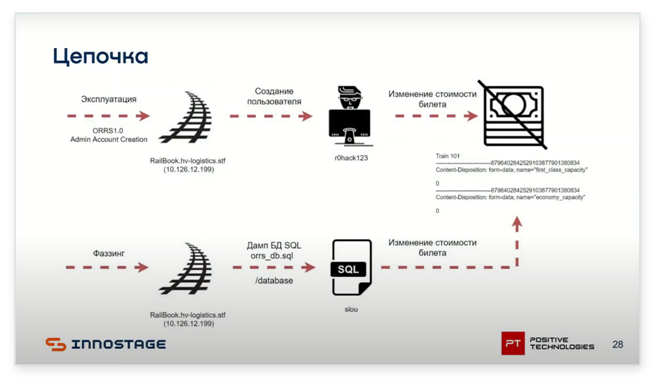

Атака №1: Мошенничество с транспортными картами

Почему это интересно:

- Этот сценарий стал самым популярным у участников Standoff-2022.

- Цепочка использует уязвимости open source – популярность открытого кода на рынке сейчас снова растёт.

- В основе сценария – реальная уязвимость карт «Тройка», которая позволила в 2018 году взломать систему продажи билетов на электрички в Москве и Подмосковье.

Цель атаки – изменить стоимость билетов, чтобы они раздавались бесплатно или были недоступны из-за чрезмерной цены.

Взломщики воспользовались ошибками конфигурации в модуле регистрации пользователей:

- Одна уязвимость позволяла создать пользователя с правами администратора, просто поменяв значения поля «Тип» с 0 на 1. Далее через управляющую панель можно было поменять цены билетов, создавать новые рейсы, вносить беспорядок в расписание.

- На GitHub нашли исходный код сервиса, проникли в БД, взломали хеш пароля обычного пользователя. Вычислить пароль по хешу оказалось очень просто – буквально первая ссылка Google даёт результат. Далее выяснилось, что обычный пользователь может создать администратора, чем и воспользовались взломщики.

Если синяя команда ничего не знает про работу сервиса, она могла обнаружить вторжение по сетевому трафику – найти вредоносный POST-запрос на создание нового администратора.

Чтобы упростить задачу, нужно погрузиться в логику системы, разобраться, кто и как может поменять стоимость билетов. После этого достаточно написать правило для WAF, чтобы автоматически определить подозрительную активность.

Вывод: никогда нельзя недооценивать вредоносный потенциал open source.

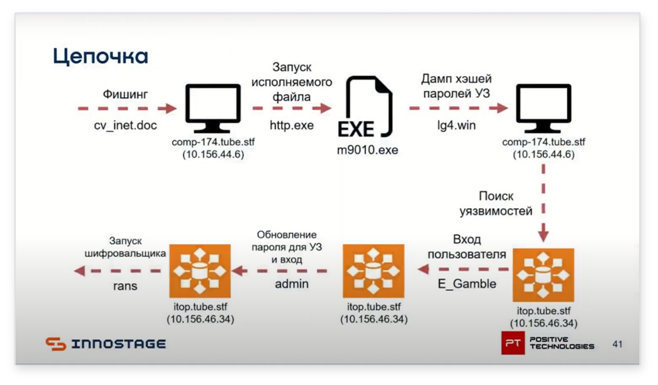

Атака №2: шифровальщик и нефтедобывающая компания

Почему это интересно:

- Сценарий также основан на реальных событиях – в мае 2021 случилась атака на трубопроводную систему Colonial Pipeline, которую в СМИ назвали «крупнейшей успешной кибератакой на нефтяную инфраструктуру в истории США».

- Атаки шифровальщиков угрожают любому бизнесу, причём получение выкупа может быть побочной целью на фоне остановки бизнеса как такового.

- Лишний повод вспомнить про нестареющие угрозы: фишинг открывает взломщикам доступ в инфраструктуру, уязвимости четырёхлетней давности заставляют компанию остановить деятельность.

Цель атаки – атаковать основной сервер, прекратить работу компании, удалить данные без возможности восстановления. Взломанная компания вынуждена перейти на бумажный документооборот, сотрудники отправляются в вынужденный отпуск. Вышеупомянутая Colonial Pipeline даже заплатила выкуп, но это не помогло оперативно возобновить деятельность.

Что использовали взломщики:

- Очень много разнообразного фишинга с вредоносными почтовыми вложениями – на «сайте» атакуемой компании можно было найти адрес HR-департамента, который по ходу мероприятия забросали ложными резюме.

- Распространение внутри сети происходит после дампа паролей, далее взломщики получают возможность доставить в инфраструктуру полезную нагрузку.

- На последнем этапе – эксплуатация уязвимости в конфиг-файле open source ITSM/CMDB-модуля iTop (CVE-2018-10642), получение администраторских прав, загрузка шелла, чтобы запустить вредоносный код на уровне ОС.

В этом сценарии обнаружить атаку помогает песочница, которая анализирует все входящие файлы и показывает, что под маской Word-документа скрывается загрузчик. Администраторы могут увидеть результаты анализа в PT Network Attack Discovery, куда подтягиваются данные из песочницы. А MaxPatrol SIEM показывает, кто из пользователей запустил зловред в инфраструктуру. Далее через WAF видно, что злоумышленники добрались до уязвимого сервиса iTop 2.4.0.

Вывод: антифишинговый тренинг сотрудников может быть самой эффективной инвестицией в вашу безопасность.

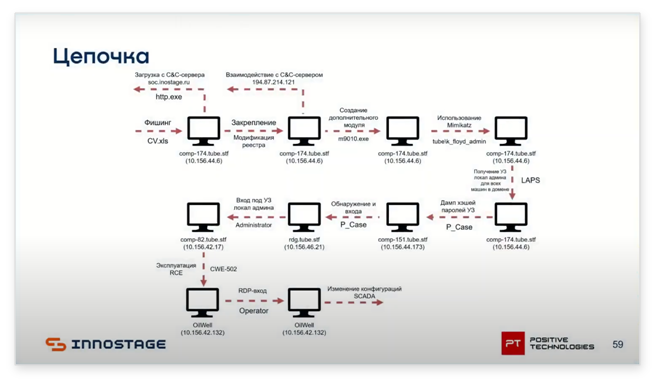

Атака №3: остановка нефтедобычи

Почему это интересно:

- Сценарий представляет собой логичное продолжение атаки шифровальщика – преступники расширяют своё присутствие и наносят максимальный ущерб.

- Наглядная демонстрация межотраслевого риска – остановка нефтепровода бьёт по потребителям нефтепродуктов.

Последний по счёту сценарий заставляет задуматься о том, что происходит в компании на фоне атаки шифровальщика. Кибергруппировки давно используют такие методы или DDoS-атаки, чтобы отвлечь внимание ИБ-службы и провести второй удар. Например, как это было на Standoff-2022 – остановить нефтедобывающее оборудование, сделать скважины непригодными для нефтедобычи, спровоцировать проблемы на рынке топлива.

В случае Colonial Pipelines кибератака привела к сбою поставок авиатоплива, из-за чего самолёты в нескольких аэропортах не смогли отправиться в рейс.

Что использовали взломщики:

- Снова очень много фишинга

- Уязвимость ПО FactoryTalk, которое обеспечивает управление промышленным контроллером (CWE-502)

Структура атаки в целом такая же, как в предыдущем сценарии, но «красным» приходится потратить больше времени, чтобы найти операторов промышленного ПО. В итоге взломщики добрались до уязвимого модуля, который не проверяет входящие битовые последовательности перед выполнением (ошибка десериализации). Так «красные» смогли загрузить шелл и запустить свой код, чтобы подключиться по RDP под учётной записью оператора.

Эта цепочка заметно длиннее остальных – до промышленного оборудования дотянуться непросто. Однако группировки, которые стремятся вызвать такие проблемы, достаточно мотивированы, чтобы добиться своей цели.

RDP-соединение открыло доступ к интерфейсу управления скважиной, где можно изменить режим нефтедобычи. Взломщики изменили пароль оператора, дали своему аккаунту права администратора и отключили виртуальное оборудование.

Вывод: угрозы нужно рассматривать с высоты птичьего полёта и просчитывать риски на всём протяжении атаки.

Итоги

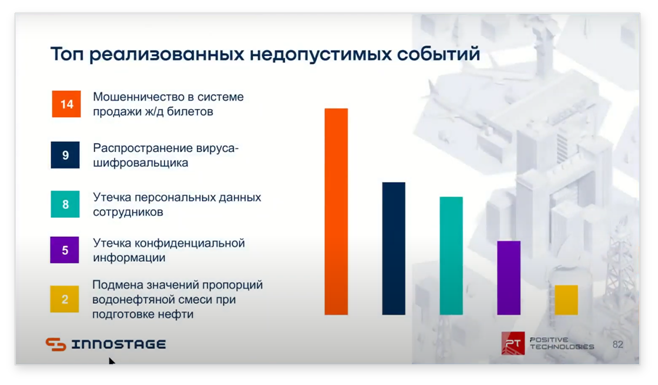

В этом году Standoff объединил более 650 специалистов, пять «синих» команд противостояли 17-ти «красным» (50 участников против 157). По итогу атакующие группировки реализовали 53 недопустимых события и нашли более 20% типов событий, которые предусмотрели организаторы.

Среднее время расследования составило чуть больше 11 часов – это время понадобилось «синим», чтобы найти следы вторжения и восстановить события.

В будущем организаторы обещают добавить элемент противостояния, чтобы защитники могли не только мониторить, но и блокировать нежелательные действия. Такая практика уже была в истории Standoff, однако некоторое время назад от неё отказались – в условиях полигона слишком большое количество атак можно было отразить простым файрволом. Какие вызовы ждут участников грядущих кибербитв, мы узнаем уже через несколько месяцев.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться