MDM-системы: для чего нужен менеджмент мобильных устройств

Драйвером развития направления device management в последние годы стала пандемия коронавируса. Необходимость создать условия для полноценной удаленной работы побудила тысячи компаний по всему миру озаботиться этим вопросом.

Однако, «переход на удаленку» оказался насыщен не только возможностями, но и рисками, ведь персональные устройства сотрудников, по сравнению с корпоративной инфраструктурой, практически ничем не защищены, чем и воспользовались хакеры.

Несмотря на то, что эпидемия коронавируса в большинстве стран закончилась, многие сотрудники продолжают работать удаленно. Просто потому что это удобно, экономит время и, в ряде случаев, выгодно самой компании. Чтобы обеспечить защищенный доступ от удаленного рабочего места к корпоративным ИС, используются MDM-системы.

В этой статье будут разобраны основные свойства МДМ-систем, их виды, преимущества и недостатки, особенности эксплуатации и алгоритм принятия решения о внедрении MDM в инфраструктуру компании.

Разница между UEM, EMM, MAM и MDM-системами

В непрофессиональной среде бытует мнение, что MDM – это система тотального контроля, которая нужна для того, чтобы превратить смартфон в « кирпич», в том случае, если сотрудник его потеряет. Отчасти это верно, но функционал (и цели использования) современных MDM-систем гораздо шире и разнообразнее.

Важно понимать, что современные системы контроля мобильных устройств достаточно развиты, отличаются в подходах и направленности своей работы. В этом контексте MDM (mobile device management) – это собирательное (наиболее привычное и часто употребляемое) название средств контроля мобильных устройств.

Наиболее общим названием для данного класса решений будет UEM – унифицированное управление конечными точками. Эта система позволяет управлять из одной консоли сразу всеми видами мобильных устройств: смартфонами, планшетами и ноутбуками.

К этому классу решений также относится EEM (Enterprise mobility management) – система, ответственная за защиту корпоративных данных на уровне процессов и сервисов в отдельном устройстве.

Есть решения, которые работают не на уровне всего устройства и процессов в нем, а на уровне приложений. С помощью MAM (Mobile Application Management) можно ограничивать скачивание приложений, полномочия самих приложений внутри устройства и иными способами обеспечивать соответствие корпоративной политике.

Квадрат Gartner по UEM-решениям

Таким образом, под MDM-решениями чаще всего понимается целая экосистема из выше названных и некоторых других систем, которые не только обеспечивают контроль процессов и позволяют удаленно управлять устройством, но и осуществляют мониторинг его защищенности на разных уровнях.

Сложности эксплуатации MDM-систем

Первые сложности для компании начинаются задолго до интеграции систем управления мобильного устройства, с выбора подхода к самим устройствам для удаленной работы.

Сейчас наиболее актуальны две концепции:

- CYOD. Сотрудник выбирает устройство из числа тех, которое компания готова предоставить.

- BYOD. Сотрудник сам приобретает устройство и сам занимается его защитой.

Существует также концепция COPE, в рамках которой устройство предоставляется организацией, но его защита и эксплуатация полностью ложится на плечи сотрудника. Сейчас она встречается крайне редко, была актуальна в тот период, когда сами устройства стоили дорого, и расходы на их приобретение брала компания, преследуя цели повышения эффективности и мало заботясь о безопасности.

Кай Михайлов

Руководитель направления информационной безопасности компании iTPROTECT

Первая сложность – большое разнообразие мобильных устройств и прошивок для них, то есть версий операционных систем под разные модели мобильных телефонов. В них могут быть нестандартные возможности, заложенные производителем, поэтому MDM-системы могут просто не поддерживать какую-то часть прошивок.

Во-вторых, пока невозможно сделать так, чтобы одно корпоративное устройство могло использоваться сразу несколькими людьми, так как на уровне управления устройством идет жесткая привязка устройства к пользователю. Смена пользователя возможна только путем полной инициализации.

Третья сложность заключается в особенностях работы российских MDM-систем - MDM-агент на устройстве постоянно поддерживает связь с управляющим сервером. Это приводит к повышенному расходу батареи, а также сложностям работы в частных мобильных сетях. Последние нередко строятся в промышленном секторе, где для покрытия территории связью могут устанавливаться отдельные сотовые вышки. В этих сетях из-за нестандартной настройки могут наблюдаться перебои со связью, которые автоматически приводят к блокировке работы мобильного приложения.

В-четвертых, пока еще есть ограничения в функциональности доступных на российском рынке MDM-системах. В частности, пока нет возможности сквозной аутентификации. Для примера, невозможно сделать так, чтобы при вводе логин/пароля в одном корпоративном приложении аутентификация пользователя происходила в других приложениях автоматически. Также нет встроенного VPN, отсутствует механизм доставки сертификатов безопасности в приложения, интеграции со службой каталогов компании.

Помимо технических сложностей, есть вопросы с точки зрения этики, поскольку администратор MDM-системы получает доступ к личным данным пользователя, особенно если корпоративное устройство используется сотрудником и в качестве персонального. Наиболее оптимальный вариант с точки зрения бизнеса – это покупка стандартизированных устройств одной модели, которые сотрудники будут использовать только в рабочих процессах.

В таком формате часто работают представители госсектора. Например, по такой системе администрируются устройства для доступа к БД МВД, которые используют сотрудники полиции при проверке личности. Схожие средства применялись, например, в ходе переписи населения, где все планшеты сотрудников были оснащены элементами централизованного управления MDM Security.

Однако, такой подход не всегда возможен в частном секторе, особенно если говорить об IT-ориентированных компаниях, для которых характерны разнообразные требования к самой функциональности и производительности устройств.

Алгоритм выбора систем класса MDM

Не существует однозначного мнения о том, в какой момент компания должна заняться интеграцией MDM-системы в свою инфраструктуру. Если говорить о компаниях, которые попадают под требование регуляторов или относятся к государственным учреждениям – MDM становятся обязательными уже в том случае, если хотя бы один сотрудник имеет право удаленного доступа к корпоративным данным и ИС.

Если обратиться к частному сегменту бизнеса, для которого в данный момент не предусмотрены требования со стороны регулятора, то единого подхода нет. Нельзя посчитать процент сотрудников с доступом, при котором точно нужно интегрировать систему в бизнес-процессы. Однако, можно исходить из оценки альтернативных издержек, которые могут наступить в случае получения злоумышленниками доступа к внутренним данным.

Игорь Калайда

Генеральный директор ООО «НИИ СОКБ Центр разработки», резидент ИТ-кластера Фонда “Сколково” и разработчик платформы UEM SafeMobile

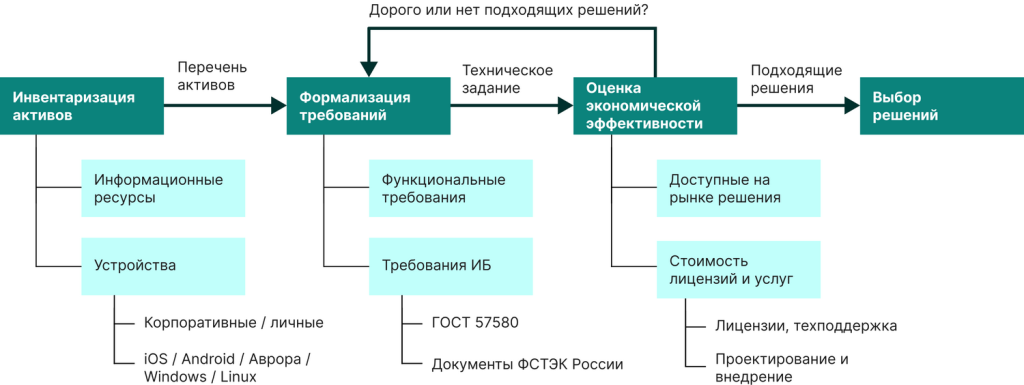

Перед выбором корпоративной системы управления устройствами необходимо провести инвентаризацию парка мобильных устройств, которыми предстоит управлять, и информационных ресурсов, к которым мобильные устройства должны иметь доступ.

Основной задачей инвентаризации является сбор данных о количестве устройств, их моделях, производителях и версиях операционных систем. Также на этом этапе нужно определиться с тем, будут ли получать доступ к данным компании сотрудники, используя личные устройства. Это может существенно увеличить их парк.

Также необходимо сформулировать требования к функционалу UEM решения с учетом особенностей бизнес-процессов в компании и требований регуляторов в области ИБ. К последнему пункту могут относится ГОСТ 57580 Банка России или требования 17 или 31 приказов ФСТЭК России. На основании этих требований нужно подобрать комплекс решений, с помощью которых их можно реализовать. После этого проводится оценка экономической эффективности использования UEM на ближайшие несколько лет и при необходимости корректируются требования к системе.

После этого не составляет труда выбрать подходящие решения, которые обеспечат не только централизованное управление устройствами, но и защиту корпоративных информационных ресурсов.

При выборе системы mobile device management одним из важнейших аспектов остается баланс между интересами компании и сотрудника. Наиболее «беспроблемно» этот фактор нивелируется в тех случаях, когда сотруднику выдается корпоративное устройство, которое закупается и обслуживается компанией, и является вторичным (не затрагивает личные данные) для сотрудника.

В таком случае компания получает «карт бланш» на ограничения в эксплуатации мобильных устройств, хоть и несет все финансовые растраты при этом. Однако, такой подход наиболее характерен и целесообразен в тех случаях, когда информационная безопасность имеет приоритет над экономикой и эффективностью бизнес-процессов.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться