Руткиты: поиск вредоносной «иголки» в «стоге» операционной системы

Руткит – это тип ПО, которое предназначено для повышения привилегий и маскировки вредоносного воздействия на систему. Несмотря на то, что доля таких программ от общего количества вредоносного ПО крайне невелика (не более 1% по данным Bitdefender), они представляют серьезную угрозу.

Особую актуальность rootkit-программы получили в контексте роста количества APT-атак, для которых характерен высокий уровень исполнения, растянутость во времени и маскировка присутствия.

В этой статье мы рассмотрим основные угрозы, которые несут руткиты, принципы их работы и эффективные линии защиты.

Общая информация

Руткиты не приносят ничего нового в мир средств вредоносного воздействия на системы. Заражение происходит двумя основными способами:

- через эксплуатацию уязвимостей;

- с помощью социальной инженерии.

Цели могут быть самые разные: установка майнера, кейлоггера, получение контроля над ОС, кража данных или мониторинг. Ключевая характеристика – это акцент на длительную эксплуатацию зараженной системы.

Роман Ламинин

ведущий специалист по ИБ eXpress

Механизмы распространения руткитов мало чем отличаются от классических, например, под видом бесплатных приложений или при посещении зараженного веб-сайта, в таком случае жертве даже не придется ничего загружать. Руткиты могут попасть на компьютер и с внешнего носителя.

Удалить вредоносную программу можно – специальное ПО для таких задач существует, однако не все так просто – в некоторых случаях может быть необходима переустановка ОС или даже перепрошивка BIOS. Поэтому лучше заняться профилактикой заражения, а не устранять его последствия.

Что делать:

- Использовать комплексные решения кибербезопасности — МЭ, системы IDS/IPS как шлюзовые, так и сетевые, а также HIPS, использовать антивирусную защиту и TDR/EDR системы.

- Использовать безопасный веб-серфинг, а при скачивании файлов применять алгоритмы санитизации и «песочницы».

- Проводить обязательные образовательные мероприятия и тренинги с персоналом.

- Постараться максимально исключить человеческий фактор, максимально автоматизировать и роботизировать процессы, такие как передача файлов, их подпись и т.д.

- Обязательно проводить анализ логов и использовать средства оркестровки в рамках построения SOC.

Если говорить о методах обнаружения, оставив за скобками специализированное ПО, то свидетельствовать о заражении могут следующие маркеры:

- изменение параметров ОС без разрешения пользователя;

- снижение производительности системы, зависания;

- некорректная работа браузера или неправильное отображение веб-страниц;

- появление «синего экрана».

Такие последствия может вызвать плохо скомпонованный руткит, который конфликтует с операционной системой. Профессионально исполненное ПО ведет себя гораздо менее заметно, и часто «прикрывается» несколькими процессами полезной нагрузки.

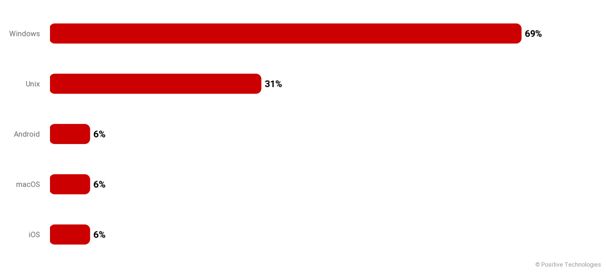

Практически для каждой популярной операционной системы существуют руткиты. Некоторые из них можно даже назвать кроссплатформенными. При этом лидирующие позиции по количеству производимого ВПО прочно удерживает ОС Windows.

Источник: © Positive Technologies. Распределение руткитов по видам ОС.

Среди уже известных руткитов можно выделить несколько ярких примеров:

- Stuxnet. С помощью этого ВПО был нанесен существенный вред ядерной программе Ирана в 2010 году.

- Necrus. Был идентифицирован в 2012 году, тогда же было выявлено почти 90 тысяч случаев заражений.

- ZeroAcces. Этот руткит не теряет своей актуальности более десяти лет и активно используется для создания зараженных сетей. Например, для дальнейших DDoS-атак.

Для чего предназначен руткит

Основная задача rootkit – это контроль над зараженной системой. В зависимости от масштаба и используемых средств защиты на получение этого контроля могут уйти как часы, так и недели.

Антон Кузнецов

Ведущий инженер ИБ в «R-Vision»

Руткиты опасны тем, что могут выполнять действия как от имени учетной записи пользователя, так и получать полный доступ к системе на уровне ядра ОС. И даже работать на уровне драйверов, что делает их сложно детектируемыми.

Связано это прежде всего с архитектурой операционных систем семейства Windows. В них приложения пользовательского уровня тесно взаимодействуют с компонентами в пространстве ядра, выстраивая цепочку системных вызовов и позволяя руткитам перехватывать их на разных этапах. В некоторых случаях даже не создавая для этого отдельные процессы. При этом руткиты для ОС на базе ядра Linux отличаются, хотя также могут работать на уровне ядра и, через подгруженные в него модули, перехватывать системные вызовы.

Одним из простых способов противодействия руткитам является использование безопасной и надежной загрузки. Для этих целей цифровая подпись загрузчика проверяется легитимным сертификатом, после чего, до загрузки операционной системы, проверку проходит цифровая подпись ядра ОС Windows. А уже само ядро проверяет все загружаемые в операционную систему компоненты: драйвера загрузки, файлы запуска и т.д.

Детектировать руткиты в Linux можно после просмотра логов ядра dmesg, которое, как правило, сообщает: загруженный модуль не прошел верификацию.

По принципу работы принято выделять два вида руткитов:

- Руткиты уровня пользователя. Эти программы работают на том же уровне привилегий, что и большинство приложений. С их помощью можно перехватывать системные вызовы и подменять значения, возвращаемые API.

- Работающие в режиме ядра. Наиболее сложная группа с точки зрения исполнения. Для создания такого ПО требуется больше времени, поскольку любая ошибка в коде может привести к сбою в системе. В данном случае сбой будет означать обнаружение.

Игорь Грачев

Начальник управления информационной безопасности в БРР Банк

Скорость заражения сети с помощью руткита зависит от того, как построена и насколько эффективна система обеспечения информационной безопасности в организации. Если сеть не сегментирована, пользователи работают с правами администраторов, отключены межсетевые экраны, то вполне закономерно можно говорить о компрометации всей инфраструктуры организации.

Но есть и обратный пример для организаций, где уровень ИБ достаточно высок – даже если письмо с ВПО смогло начать свою работу через IDS/IPS, антивирус на межсетевом экране, защиту на почтовом сервере и на компьютере пользователя, то скомпрометирован будет только тот сегмент сети, в котором находится компьютер пользователя (конечно при наличии правильно сегментированной сети где закрыт доступ из одного сегмента в другой и открыты только необходимые порты на определенные ресурсы).

В организациях с еще более зрелым уровнем ИБ, система SIEM «обратит внимание» на нехарактерную активность на одном из наблюдаемых компьютеров и, исходя из преднастроенных правил, передаст информацию в систему SOAR, которая в свою очередь по ранее настроенному типовому сценарию отдаст команду на отключение порта управляемого коммутатора к которому подключен скомпрометированный компьютер до выяснения обстоятельств.

Актуальные исследования говорят о том, что руткиты уровня пользователя пользуются большей популярностью и встречаются чаще. Так, например, считают в Positive Technologies.

Есть две причины настолько масштабного распространения:

- достаточный функционал «пользовательских» руткитов для решения актуальных задач киберпреступника;

- недостаточный уровень компетенции большинства хакеров для создания эффективных руткитов уровня ядра.

При этом, для целевых атак может быть использован любой вид руткита, главный параметр – это высокое качество исполнения.

Итоги

Руткиты идеально вписываются в новый тренд киберпреступности: переход к спланированным и длительным атакам. В ближайшем будущем можно будет говорить о росте сегмента ПО, которое маскирует вредоносное воздействие и способно «выживать» в системе как можно дольше.

Это еще раз подтверждает тезис о том, что информационная безопасность перестает быть для бизнеса «опцией по желанию», становясь жизненной необходимостью для большинства современных компаний.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться