Защита информационных активов компании: как и зачем обеспечивать?

О новых подходах к отражению современных атак Cyber Media рассказали менеджер по развитию продуктовой экспертизы Softline Павел Караваев и директор по развитию бизнеса Servicepipe Даниил Щербаков.

Сегодня ИТ-системы компаний проходят настоящее боевое крещение. Все теоретические сценарии инцидентов безопасности, которые ранее можно было услышать только на вебинарах в формате страшилок, усиливающих значимость той или иной технологии защиты, теперь воплощаются в реальность.

Статистика утечек за 2020 год – влияние пандемии

Согласно исследованию по утечкам информации ограниченного доступа, за 2020 год было зафиксировано 2395 утечек данных в странах ВЕЦА. Статистика обусловлена пандемией и вынужденным переходом сотрудников на удалённую работу. При этом 55,9% утечек были спровоцированы внешними нарушителями, 44,1% – инсайдерами.

Статистика закономерна, так как условия для роста хакерской активности стали более благоприятными, а конфиденциальная информация – еще более доступной. Как следствие сильно возросла роль интернета и снизилась роль бумажных документов, закономерно подвергшихся оцифровке.

В результате были скомпрометированы 11,06 млрд записей персональных данных и платёжной информации, в частности: имена, фамилии, адреса электронной почты, номера телефонов, пароли, сведения о постоянном месте жительства, номера социального страхования, реквизиты банковских карт и данные банковских счетов. И это еще только известные случаи.

Более позитивная в абсолютных цифрах картина 2020 года объясняется сложностью сбора данных об утечках – большинство утечек не афишируются либо так и остаются нераскрытыми. Удалённый характер работы этому способствует.

Киберактивность в 2021 и 2022 годах

Только за конец февраля и март 2022 российские компании подверглись атакам, количество которых превысило показатель за 2021 год. Хотя с середины апреля ситуация относительно стабилизировалась, основной приоритет злоумышленников – российские банки, госучреждения, СМИ и ключевые ИТ-компании, а также разработчики продуктов для управления бизнесом и национальные цифровые системы, многие из которых непрерывно находятся под атаками.

Атаки стали более «концентрированными». Вредоносный трафик намеренно генерируется из тех же локаций, откуда исходят легитимные запросы реальных пользователей, чтобы осложнить защиту привычными средствами, включая блокировки атак по GeoIP.

Поскольку актуальные ранее способы фильтрации сегодня неприменимы, на отражение атак теперь требуется существенно больше ресурсов. Хакеры активно привлекают реальных пользователей из других стран, предоставляя им простые и доступные инструменты для генерации вредоносных запросов с личных компьютеров и мобильных устройств. Чтобы отделить трафик, создаваемый злоумышленниками, от обычных пользователей, требуются не только производительные мощности, но и продвинутые методы детектирования угроз. Инструменты защиты должны блокировать активность хакеров без влияния на легитимных пользователей.

Отношение компаний к угрозам

Согласно опыту Softline, не все российские компании осознают последствия утечек и кибератак, чаще всего относятся к подобным инцидентам «спустя рукава». Безусловно, это вызывает опасения за будущее информационных активов компаний. Стоит отметить, что основная модель угроз при утечке – несанкционированный доступ. Это влечет за собой нарушение целостности корпоративных баз данных и функционирования продуктивной работы внутренних подразделений. Также злоумышленник получает доступ к коммерческой тайне организации, что ведет к рискам экономического и репутационного характера.

На рынке уже есть множество инструментов (как ПО, так и ПАК) для мониторинга событий внутри сети и определения веб-аномалий. Эти системы в пассивном режиме уведомляют о событиях администратора, готового самостоятельно предпринимать активные действия исходя из ситуации.

Большинство ИБ-проектов направлены на поиск аномалий, уязвимостей и контроль событий внутри трафика. По нашим наблюдениям, 60% пользователей WAF (web application firewall), проводивших пилотные испытания на информационных системах, не видят более 70% событий внутри трафика. Каждому участнику проекта необходимо внимательно изучать и анализировать отчёты о событиях в трафике и обнаруженных уязвимостях. Такие мини-аудиты помогают организациям избегать утечек информации.

Распространенные виды атак

Все большую популярность приобретают уязвимости нулевого дня. Злоумышленники резко сократили жизненный цикл вредоносного ПО ради усложнения детектирования. Каждый раз – новая сборка и новый подход. Ко всему прочему участились изощрённые векторы атак, нацеленные на элементы управления доменной зоной (компрометация доменных регистраторов).

HTTPS flood DDoS

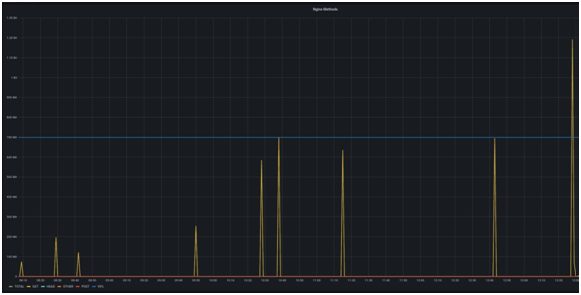

За последние полгода наиболее частым типом атак стали DDoS типа HTTPS flood на уровне приложений (L7 модели OSI). Максимальный объем атаки, согласно данным Servicepipe, составил около 1,2 млрд запросов в минуту (RPM) или 20 млн запросов в секунду (RPS) – рисунок 1.

Изображение 1. Атака на клиента Servicepipe, 1,2B RPM, март 2022.

Для работы веб-приложений подавляющего большинства компаний такой объем трафика будет фатальным. Для сервисов, специализирующихся на фильтрации трафика и защите, это тоже достаточно серьезная нагрузка.

Атаки на DNS

Вторыми по распространенности стали атаки на DNS. Теряли доступность одновременно сразу множество сайтов рунета, доверивших хранение ns-записей крупным провайдерам dns-хостинга. Зачастую защита от атак на DNS сводится к наращиванию мощностей, оборудования или облачных ресурсов и, как следствие, – росту затрат.

Рабочим методом решения проблемы является защищенный резервный сервер DNS. Secondary DNS не только принимает на себя поток избыточного трафика (в том числе пользовательского, например, в период сезонных пиков нагрузки), но и отфильтровывает вредоносные запросы.

При фильтрации атак важно не использовать методы блокировки источников по IP, которые, могут влиять на трафик реальных пользователей, а производить тонкую очистку на основе алгоритмов, способных отличить пользователей от атакующей активности на уровне запросов и сессий. При этом провайдеры услуг защиты должны иметь возможность оперативно корректировать правила фильтрации, чтобы с учетом любого контекста отражать вредоносные запросы, маскирующиеся под легитимные.

Бот-атаки на API

Следующими по популярности стали продвинутые бот-атаки на API мобильных приложений. Один из самых ярких примеров таких атак – массированное применение ботов для отправки СМС с кодом авторизации. Пострадавшие компании теряли миллионы рублей в месяц из-за резкого роста чека по биллингу от операторов сотовой связи. Источниками атаки становились простые пользователи, установившие на мобильные устройства приложение, способное в фоновом режиме генерировать трафик атаки на целый список онлайн-ритейлеров, FinTech-компаний и сервисов доставки.

Амплификация (усиление) вредоносного трафика

Злоумышленники стали чаще усиливать вредоносный трафик, используя уязвимости протоколов UDP и TCP. В этом случае запросы направляются не напрямую в целевую систему, а через промежуточный усилитель с подменным обратным адресом.

Неавтоматизированные массовые атаки

С марта 2022 усилились атаки, проводимые с помощью браузеров реальных пользователей, централизованно обрушивающих веб-ресурсы организаций. В этих случаях большинство систем фильтрации (включая решения класса WAF) бессильны, так как способны распознавать и блокировать угрозы лишь по заранее заложенным в них базам сигнатур и правилам. Так как с точки зрения приложения их запросы не отличаются от легитимных, системы WAF пропускают аномальный трафик.

Для организации подобных атак хактивисты координируются в Telegram-сообществах. Многотысячные группы желающих «штурмовать» ресурсы российских организаций в киберпространстве собираются в этих сообществах и проходят обучение. Организаторы делятся инструкциями по созданию атак с домашних компьютеров, аренде VPS серверов, поиску VPN и софта для проведения атак. Компании, использующие исключительно привычные решения защиты, сталкиваются с недоступностью ресурсов.

Рекомендации по выбору и выстраиванию защиты

Для отражения современных атак требуются новые подходы. Базово важно иметь мощные узлы фильтрации, способные обрабатывать вредоносный трафик, даже если он носит не распределенный, а концентрированный характер.

Просто подключить мощную DDoS-защиту или комплексы WAF и настроить правила фильтрации – недостаточно. Крайне важно грамотно замаскировать ИТ-ресурсы от злоумышленников, чтобы не дать им доступ к информационным активам компании. В связи с этим приобретают востребованность услуги тестирования систем на устойчивость к высоким нагрузкам и аудиты защищенности (pentest), которые показывают объективную картину ИБ в компании.

Те, кто постоянно совершенствуют собственные системы безопасности и используют современные облачные решения, могут составить точное описание модели угроз организации. Для эффективной защиты они используют различные инструменты, включая модули фильтрации DDoS, и WAF-системы. Сегодня есть возможность оперативно подключать их как облачные SaaS-сервисы без необходимости самостоятельно внедрять и настраивать сложные аппаратные комплексы и выделять на это капитальные затраты. Компании планируют модернизацию ИТ-инфраструктуры и оптимизируют бюджеты на ИБ-инструменты, опираясь на модели угроз.

Чем больше вы будете знать об уязвимых сегментах собственной инфраструктуры, актуальных векторах угроз и типах атак, тем качественнее получится подготовиться к любым обстоятельствам и избежать серьезных рисков ИБ.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться