«Лаборатория Касперского» зафиксировала новые целевые атаки на российские организации

«Лаборатория Касперского» зафиксировала новые целевые атаки на российские организации

В начале июля «Лаборатория Касперского» зафиксировала две волны целевых почтовых рассылок на российские компании с вредоносными архивами или ссылками внутри. Получателями были около тысячи сотрудников организаций из сфер производства, финансов и энергетики, а также государственных учреждений*. Все атаки были заблокированы. В случае успешной атаки злоумышленники могли получить удалённый доступ к компьютерам организаций, загрузить с них файлы и конфиденциальные документы.

Как начиналась атака

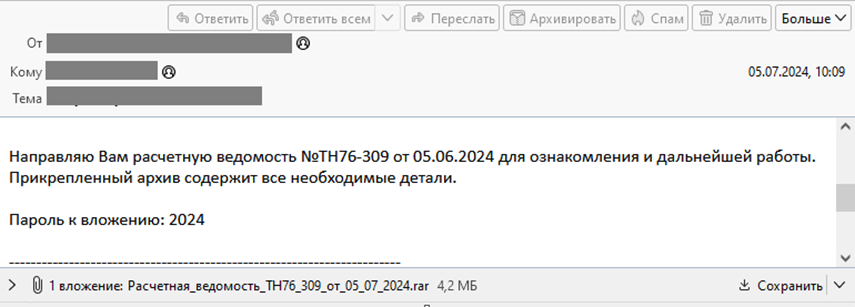

В некоторых случаях злоумышленники писали от лица контрагентов атакуемых организаций в ответ на уже существующую цепочку писем. Возможно, они использовали взломанные почтовые ящики этих контрагентов либо ранее похищенные переписки. Письма, продолжающие старую переписку, вызывают больше доверия у потенциальных жертв.

Пример вредоносного письма

Где содержался зловред

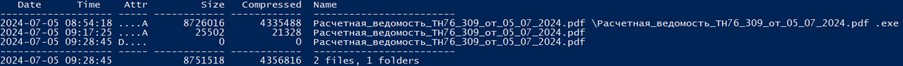

Атакующие распространяли RAR-архив, который мог находиться во вложении или скачиваться из облачного хранилища по ссылке в теле письма. В большинстве случаев архив был защищён паролем, который также был указан в письме. Внутри него находился документ-приманка, а также одноимённая папка, содержащая файл, обычно с двойным расширением (например, “Счёт-Фактура.pdf .exe”). Такая структура архива используется для эксплуатации уязвимости CVE-2023-38831.

Пример содержимого вредоносного архива

Злоумышленники постоянно меняли легенду, под видом которой просили скачать и открыть вредоносный архив, создавали уникальные и убедительные тексты писем, чтобы не вызывать сомнений у потенциальных получателей зловреда.

Каких целей могли достичь злоумышленники

В случае открытия этого файла на устройство жертвы должно было установиться вредоносное ПО семейства Backdoor.Win64.PhantomDL, которое использовалось бы для установки и запуска различных вредоносных утилит, в том числе для удалённого администрирования. Это позволило бы загружать файлы с компьютера жертвы на сервер злоумышленников.

На основании анализа использовавшегося в атаке вредоносного ПО, индикаторов компрометации, а также применявшихся злоумышленниками техник, тактик и процедур, можно предположить, что атаки осуществлялись хакерской группировкой, известной как Head Mare.

Чтобы защититься от подобных атак, эксперты «Лаборатории Касперского» рекомендуют:

- регулярно обновлять программное обеспечение на всех устройствах, чтобы злоумышленники не смогли воспользоваться уязвимостями и проникнуть в корпоративную сеть;

- использовать комплексные защитные решения, такие как Kaspersky Symphony, которые позволят выстроить гибкую и эффективную систему безопасности, включающую в себя обеспечение надёжной защиты рабочих мест, выявление и остановку атак любой сложности на ранних стадиях, сбор актуальных данных о кибератаках в мире и обучение сотрудников базовым навыкам цифровой грамотности;

- предоставлять сотрудникам отдела кибербезопасности возможность доступа к свежей информации о новейших тактиках, техниках и процедурах злоумышленников, например с помощью сервисов Threat Intelligence.

* Цифры основаны на данных Kaspersky Security Network — системы сбора телеметрии, содержащей анонимизированную информацию, добровольно предоставленную нашими пользователями.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.