Лада Крюкова, F6: Все, что потенциально можно монетизировать, будет в том или ином виде представлено среди товаров и услуг в андеграунде

Лада Крюкова, руководитель отдела исследования и мониторинга андеграунда департамента Threat Intelligence компании F6, рассказала порталу Cyber Media о рынке вредоносного ПО и услуг: как формировался рынок ВПО, кто его основные акторы, как проводят торги брокеры нулевого доступа и какие площадки используют злоумышленники для проведения своих операций.

Cyber Media: В сети много материалов о первых хакерских атаках и первых вредоносных программах, но, в большинстве своем, это некоммерческие истории. На ваш взгляд, какой момент можно считать отправной точкой в формировании рынка вредоносных программ? Как происходил процесс формирования рынка данных и технологий для совершения киберпреступлений?

Лада Крюкова: После появления Интернета, где пользователи могли легально приобрести те или иные услуги, неизбежно начали возникать и альтернативные «ответвления» в виде андеграундных сообществ, популярных у разного вида преступников, скрывающих свою деятельность от общественности. В исследованиях андеграундных рынков команда F6 отмечала, что продажи разного рода аутентификационной информации осуществлялись на андеграундных форумах с самого их возникновения, например, в лице CarderPlanet в 2001 году.

Изначально спрос в андеграунде был на то, что было просто монетизировать и использовать: украденные банковские карты, банковские аккаунты, с которых выводились деньги на счета подставных лиц, и тому подобное.

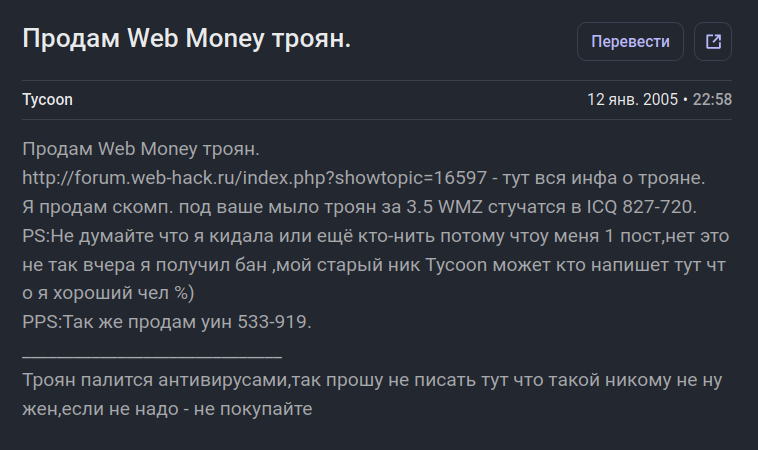

Со временем тренды продаваемой информации менялись, так как в различных системах вводились дополнительные средства безопасности, что не позволяло злоумышленникам также легко монетизировать скомпрометированные данные. Как известно, спрос рождает предложение, постепенное создание и введение мер защиты информации, в свою очередь, подстегивало даркнет-сообщество к созданию особой ниши товаров и услуг, позволяющих совершать киберпреступления с применением более изощренных методов атак, ВПО и других злонамеренных действий. Примерно с 2005 года на популярных андеграундых форумах уже начали фиксироваться объявления о продажах самописных троянов, загрузчиков и прочей малвари.

Скриншот объявления о продаже самописного трояна Web Money из системы F6 Threat Intelligence

Таким образом, в сообществах киберпреступников начались первые активные обсуждения и торговля различными услугами, связанными с использованием и разработкой вредоносного ПО и методами обхода средств защиты. Ярким примером того времени служит распространение трояна Zeus в 2007 году, повлекшее заражение нескольких миллионов пользователей по всему миру.

Скриншот объявления о продаже ВПО Zeus из системы F6 Threat Intelligence

Кстати, после этого еще долгие годы различные модификации этого вредоносного ПО распространялись в андеграунде: члены форумов продавали и выкладывали в открытый доступ его исходные коды и билды, что, ожидаемо, приводило к глобальному увеличению числа атак как с его применением, так и с применением ВПО на его основе.

После того как злоумышленники открыли для себя данную «нишу», количество разработчиков ВПО в андеграунде также стало постепенно увеличиваться, привлекая на теневые площадки все больше новых участников.

Cyber Media: На каких площадках находятся теневые рынки? Как общаются участники «торгов», как продвигают свои предложения, как оплачивают предложения?

Лада Крюкова: Понятие «теневой рынок» не ограничивается лишь взаимодействием непосредственно на андеграундной площадке между несколькими пользователями. Это сложная и многоступенчатая «паутина», соединяющая между собой разные группы лиц, занимающихся киберпреступной деятельностью. В зависимости от направления деятельности варьируется количество вовлеченных участников и формат взаимодействия. Площадки для реализации могут быть разные: от форумов, кардшопов и маркетов до чатов и ботов в Telegram или даже собственных веб-сайтов.

Например, у некоторых продавцов имеются темы на основных андеграундных форумах, где, как и в случае с легальным бизнесом, у них присутствует персонализированный контент, рекламные баннеры, команды разработки, технической поддержки, рекрутеры и маркетологи, которые работают для привлечения сотрудников и клиентов в свой сервис. Помимо этого, они также могут иметь свои кастомизированные каналы, боты и приватные чаты в Telegram, где могут публиковаться актуальные объявления, выгодные скидки на товар, а в каких-то сервисах и вовсе за определенную плату пользователям предлагается доступ к уникальному контенту, который не попадает в открытый доступ.

При ведении продаж на андеграундных форумах, например, существует определенный порядок и структура проведения сделок. В качестве гаранта сделки выступает либо определенный доверенный представитель форума, либо автоматизированная система, называемая «автогарант», которая переводит средства продавцу только после подтверждения сделки покупателю. Каждая площадка берет свою комиссию за проведение сделок, а оплаты совершаются в криптовалюте.

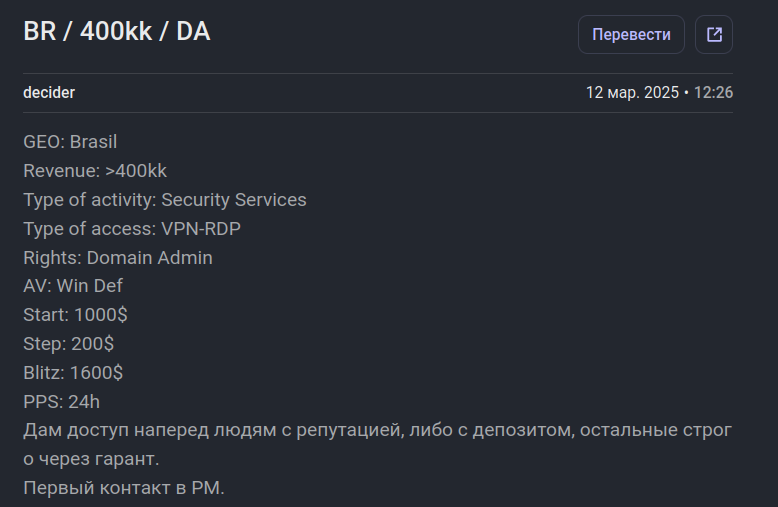

На некоторых известных форумах могут также встречаться и аукционы, особой популярностью это пользуется у продавцов доступа. В теме брокера первоначального доступа публикуется объявление с кратким описанием лота, указывается минимальная стоимость выкупа, шаг аукциона и сумма блица, позволяющая сразу же забрать лот. Далее участники могут по очереди делать ставки, публикуя соответствующее сообщение в теме. В таком случае последний автор сообщения может выкупить лот через гаранта форума.

Скриншот объявления о продаже VPN-RDP доступа из системы F6 Threat Intelligence

В случае с андеграундными маркетами и кардшопами ситуация, например, немного другая. В отличие от форумов, на этих площадках все проходит в автоматизированном режиме, никакого общения там не подразумевается, за исключением обращений в службу поддержки площадки, а покупки лотов происходят по клику без прямого участия продавца, аналогично с легальными площадками онлайн-коммерции. Для этого покупатель пополняет свой электронный кошелек, привязанный к аккаунту, и с него оплачивает то, что было добавлено в корзину. На каждом маркете своя специфика, свои товары и свои поставщики, соответственно. В основном на подобных площадках продают такие товары, как логи вредоносного ПО, данные украденных банковских карт, аккаунтов онлайн-сервисов и прочей скомпрометированной информации.

На маркетах большое количество продавцов и покупателей, однако в целом маркеты все же нацелены на более низкоквалифицированных киберпреступников, таких как кардеры, скамеры, спамеры и других мошенников.

Следует понимать, что злоумышленники могут осуществлять деятельность сразу на многих площадках одновременно. Например, для сдачи в аренду вредоносного ПО (MaaS) – создать тему на одном форуме и через бота в Telegram, для сбыта отработанных материалов – выставить логи ВПО на андеграундном маркете, для обналичивания денежных средств, полученных с продаж, – обратиться в сервис на другом форуме, который в основном специализируется именно на выводе «черных» денег, для поиска людей – опубликовать вакансию сразу на нескольких площадках или через тематический канал в Telegram. Опять же, способы бывают разными, иногда киберпреступники могут даже «выходить из подполья» и засветиться среди публичных ресурсов.

Резюмируя все вышесказанное, в зависимости от степени «грамотности» злоумышленника меняется и диапазон его вовлеченности в активности. Где-то не требуется обладания какими-то сложными техническими навыками, а предлагается партнерство. В таких схемах присутствует команда обучения, ментор, который ведет каждого пользователя, а также подробная инструкция к действиям в зависимости от ситуаций. В других случаях злоумышленник может быть как одиночной, так и состоять в группировке, чья деятельность выходит за рамки обычных мелких мошенников, а количество участников может достигать нескольких десятков лиц.

Cyber Media: Кто является основными участниками этого рынка — продавцами и покупателями? Кто наиболее заметен: прогосударственные APT-группы, хактивисты, участники финансово мотивированных групп?

Лада Крюкова: Теневые рынки действуют по принципу обычных рынков: на определенную нишу – свой продавец и покупатель, отличие лишь в том, что в андеграунде и те и другие являются преступниками, нарушающими законы. Здесь нельзя выделить конкретных пользователей, формирующих рынок, так как все происходит анонимно, а псевдонимы злоумышленников регулярно сменяются. Также следует учитывать, что со временем вектор основных услуг смещается: от кардинга до продажи доступов и исходных кодов различных ВПО. В каждой из сфер – свой «потребитель», и каждый преследует свои цели: хактивизм, вымогательство, финансовая выгода от продаж или покупок ВПО, кардинг и прочее.

Конечно же, выделить в андеграунде представителя какой-либо серьезной киберпреступной группировки довольно сложно, так как подобные злоумышленники предпочитают не оставлять лишних следов, а осуществлять свою деятельность глубоко в привате. Для того чтобы можно было делать выводы о причастности того или иного пользователя к тем же прогосударственным APT-группам, необходимо в течение длительного времени изучать и анализировать все имеющиеся данные, строить связи, гипотезы и искать их подтверждения.

Другая ситуация с хактивистами, у которых основная цель все же – привлечь внимание к своей активности. Такие киберпреступники легко атрибутируются, а чаще даже вовсе не скрываются. У большинства из них указаны все контакты, есть собственные открытые Telegram-каналы, чаты и аккаунты в соцсетях.

Cyber Media: Какие существуют направления на рынке хакерских услуг: продажа данных, подписки, модификации ВПО?

Лада Крюкова: В андеграунде есть много различных направлений: разработка вредоносного ПО и его продажа, рынок первоначальных доступов в корпоративные сети, мошеннические схемы и продажи всего, что с ними связано, фишинг, кардинг, DDoS, торговля скомпрометированными данными на теневых маркетах и многое другое. Как и в ситуации с легальным бизнесом, все, что потенциально можно монетизировать, будет в том или ином виде представлено среди товаров и услуг в андеграунде.

Последние 5 лет активно развивается тренд на подписки — сейчас многие андеграундные сервисы предлагают свои услуги в аренду, будь это доступ к приватному Telegram-каналу с утечками баз данных или ограниченный по времени доступ к админ-панели известного стилера, продаваемого по схеме MaaS.

Действительно, формат подписки во многом удобен, но уже долгое время функционируют и многие другие сервисы, которые лимитируют круг лиц, которым они готовы предоставлять свои услуги, ведь чем больше людей имеют доступ к информации, тем больше риски, что она станет доступна общественности. А некоторые сервисы и вовсе перенесли свою деятельность в «приват», чтобы не привлекать лишнего внимания.

Cyber Media: Каким образом будет дальше развиваться рынок услуг в даркнете? Какие риски связаны с его развитием?

Лада Крюкова: Все так же будет наблюдаться спрос на услуги разработки ВПО, мошенничество, фишинг, так как эти направления стабильно пользуются популярностью у киберпреступников и приносят им, к сожалению, прибыль. Прочие даркнет-услуги являются скорее следствием из этих активностей на практике. Например, спустя десятки лет все еще пользуются популярностью различные сервисы по обналичиванию незаконно полученных денежных средств, услуги «дропов», продажи скомпрометированных данных, сервисы по пробиву и т. д.

Cyber Media: Как следить за теневыми рынками, как это помогает в защите от различных киберпреступников?

Лада Крюкова: Чтобы выстроить оборону критически важных объектов – надо понять, от чего их следует защищать, для этого следует проактивно исследовать текущие угрозы и применять соответствующие меры защиты от них. Нужен комплексный подход к сбору, анализу и идентификации важнейшей информации о возможных злоумышленниках, в том числе из теневых рынков. Необходимо обладать актуальными данными об индикаторах компрометации, проводить мониторинг угроз в различных андеграундных источниках, включая приватные, в режиме реального времени.

Так становится возможным получить информацию о готовящихся атаках, уведомить потенциальную жертву еще до их начала. Помимо прочего, наши аналитики тщательно следят за активностью в Даркнете, регулярно проводят анализ текущих угроз, занимаются исследованиями и могут получить более детальную информацию об атаках и угрозах напрямую от первоисточников.

Cyber Media: Как можно противодействовать угрозам, которые могут исходить из теневых рынков?

Лада Крюкова: К сожалению, всегда существует риск столкнуться с хакерской атакой, мошенничеством и кражей данных, тем более, когда злоумышленники постоянно модифицируют свои методы и средства для совершения злонамеренных действий.

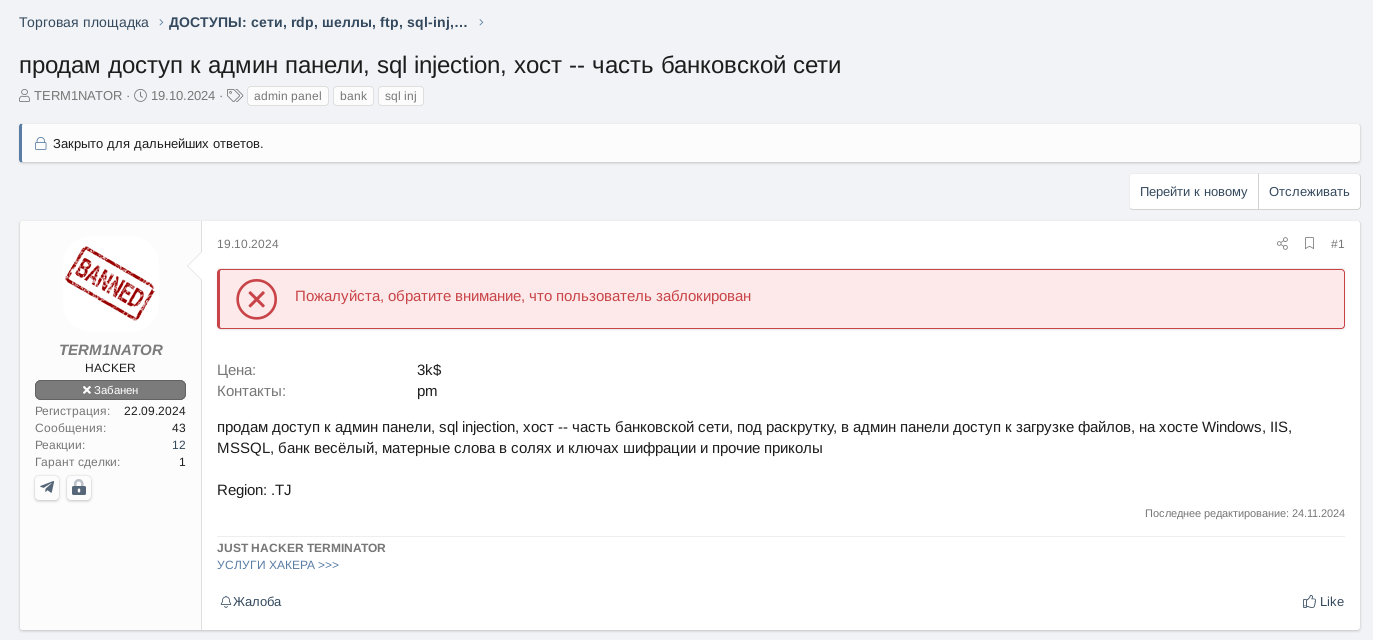

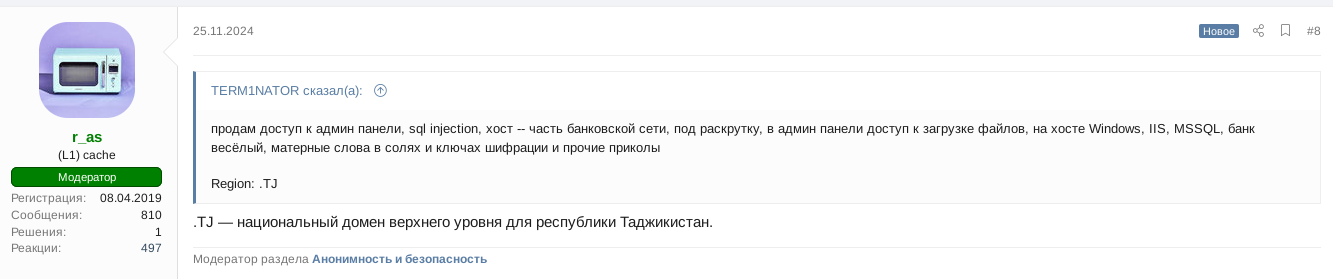

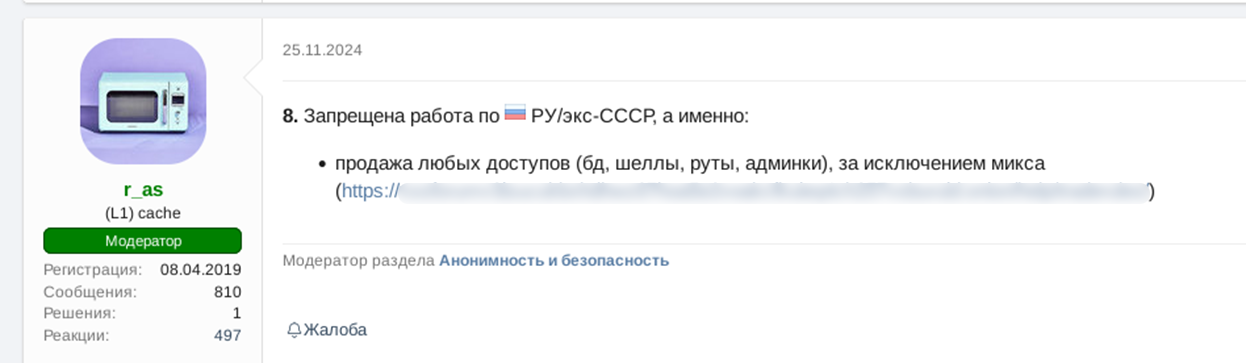

Необходимо отслеживать текущие тренды у киберпреступности и стараться проактивно выявлять угрозы с учетом текущей ситуации. Теневые площадки существуют по своим правилам, но киберпреступность не всегда им следует. Например, несмотря на мнение, что на даркнет-форумах существует запрет на работу по России и СНГ, однако мы неоднократно находили объявления о продаже доступов в компании в этих регионах.

Скриншот объявления в теме на форуме о продаже доступа из СНГ

Скриншот объявления в теме на форуме о продаже доступа из СНГ

Скриншот объявления в теме на форуме о продаже доступа из СНГ

В 2024 году мы обнаружили в продаже 9 корпоративных доступов стран СНГ, что на 3 больше, чем за 2023 год.

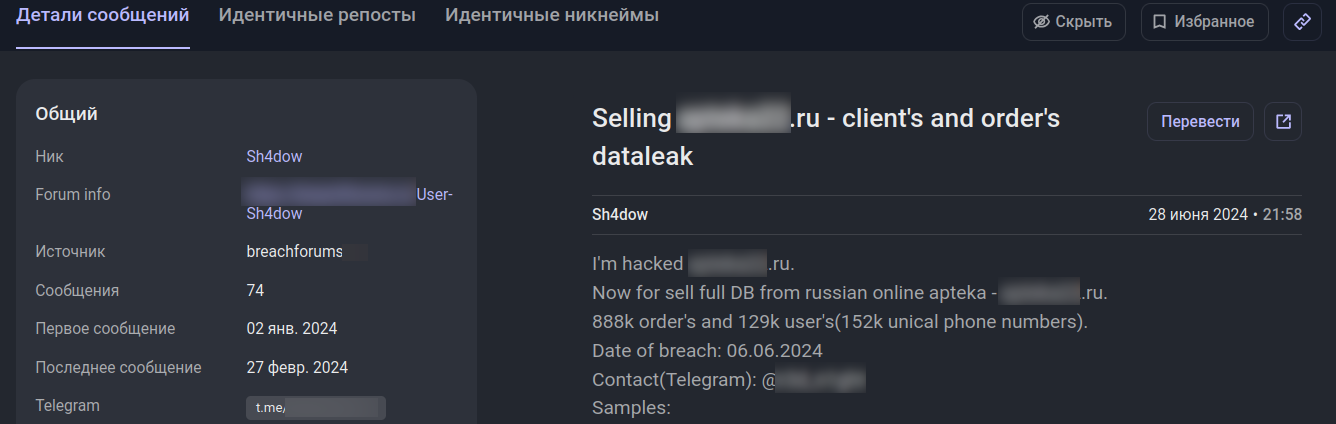

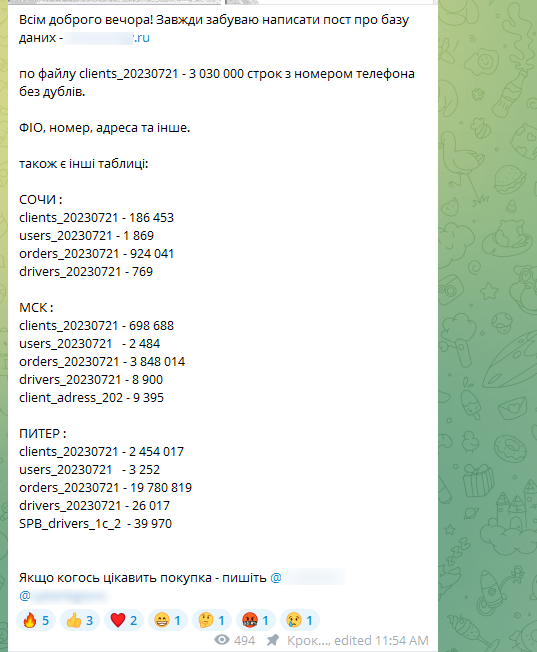

Как мы предупреждали в нашем отчете «Киберугрозы в России и СНГ. Аналитика и прогнозы 2024/25», растет и число инцидентов, и количество атакующих. В 2024 году не менее 17 группировок хактивистов атаковали российские и белорусские организации. Годом ранее таких групп было порядка 13. Наблюдается размытие классификации хактивистов, прогосударственных атакующих и вымогателей, которые преследуют лишь только одну главную цель — нанести максимальный ущерб и нарушить работу крупных организаций, включая государственных, предприятий на территории России и стран СНГ. Помимо прочего, киберпреступники активно занимаются продажей и публикацией баз данных в андеграунде. Среди них встречаются пользователи, таких как Sh4dow, чья деятельность направлена сугубо на распространение данных российских компаний.

Скриншот объявления от пользователя Sh4dow из системы F6 Threat Intelligence

За 2024 год выявлено 455 новых опубликованных баз данных по компаниям из России и Беларуси, а суммарное количество строк в этих утечках — более 457 миллионов.

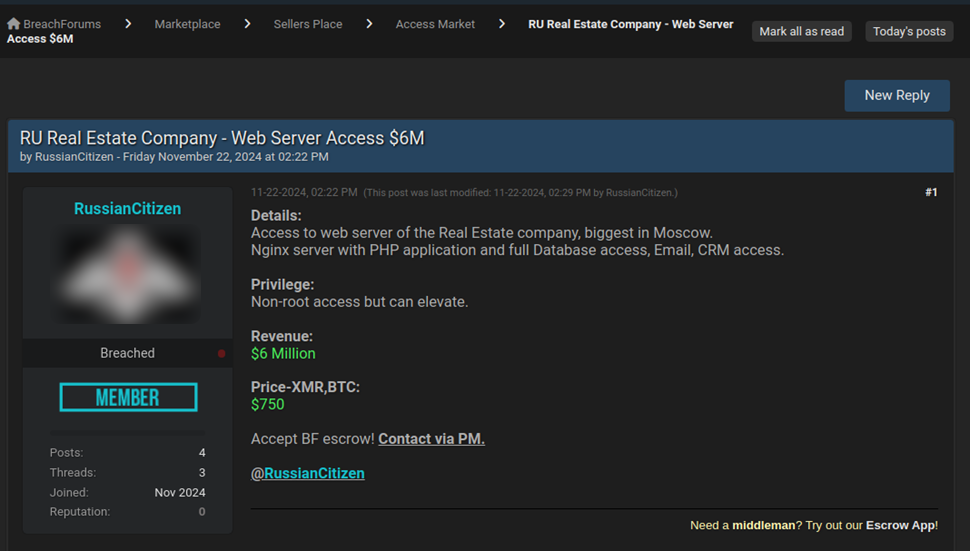

Скриншот объявления о продаже БД в Telegram-канале

Злоумышленники стараются по максимуму использовать всю полученную информацию, особенно политически мотивированные. Так, например, получив первоначальный доступ к внутренней инфраструктуре компании, хакеры постараются продвинуться как можно дальше вглубь системы, выкачать всю возможную информацию, удалить, зашифровать или еще как-либо саботировать работу как можно бо́льшего количества процессов, после чего выложить все украденные данные в открытый доступ для следующих киберпреступников. Поэтому в том числе в андеграунде крайне популярны продажи первоначальных доступов в корпоративные сети компаний.

Скриншот объявления на форуме о продаже доступа к веб-серверу крупной российской компании

Помимо публикации чувствительной информации в открытом доступе, злоумышленники используют такие данные для последующего проведения каскадных атак на крупных игроков коммерческого и государственного секторов, включая атаки с использованием социальной инженерии. Под угрозой находятся как представители малого бизнеса, так и крупного, причем чем крупнее компания — тем более «лакомой» целью она становится для хакеров.

Киберпреступность никогда не дремлет, поэтому важно всегда держать «руку на пульсе» и тщательно следить за появлением новых угроз, проводить анализ уже известных, чтобы иметь возможность максимально широко выстраивать линию обороны для защиты чувствительной информации.

Вся вышеприведенная информация представлена исключительно в исследовательских целях. Напоминаем, что разработка, продажа и использование ВПО, скам, фишинг, легализация денежных средств, приобретённых преступным путём, преследуются по закону.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться