Обзор SoftControl: многомодульное решение для АСУ ТП и банковских систем

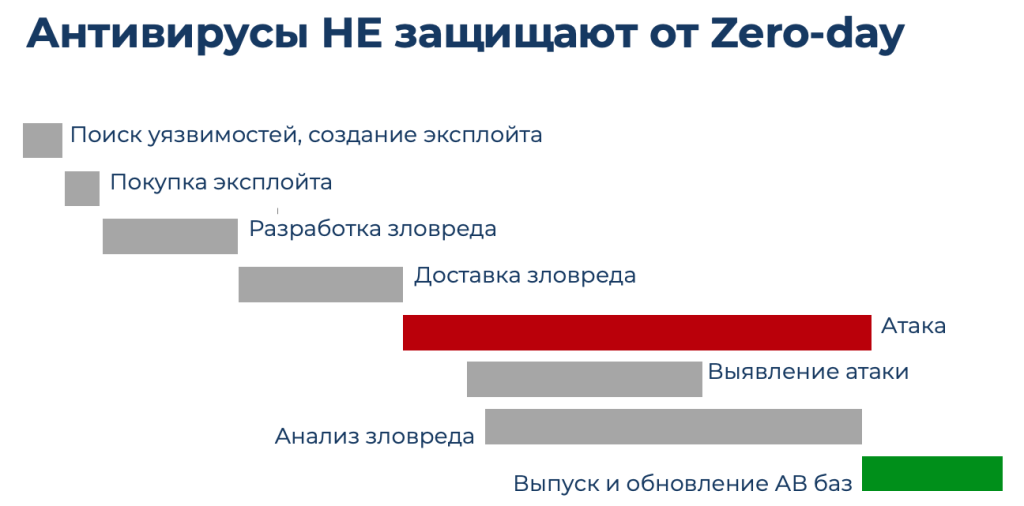

Аналитики антивирусных компаний часто говорят, что количество новых вирусов стремительно растет. Отечественные производители антивирусных средств защиты заявляют о более, чем 400 000 новых экземпляров в день, поступающих на анализ. Компания Cisco Systems сообщает, что ежедневно получает на анализ более 1 500 000 образцов.

И только для 1,5% поступивших на анализ экземпляров создаются антивирусные базы – «черные» списки признаков зловредного кода.

1,5% - это результат работы всех антивирусных компаний в мире вместе взятых.

Антивирусный анализ – экспертная задача, которая поддается автоматизации и распаралеливанию. Ресурсы индустрии вирусописателей существенно опережают возможности отрасли производства средств антивирусной защиты.

Вирусы для таргетированных атак, написанные для конкретных организаций и информационных систем, и вовсе не попадают к антивирусным аналитикам до выявления факта атаки. В таких случаях не действенна защита атак средствами защиты работающими по принципу «черных» списков, обновляемых баз признаков зловредного кода.

Чтобы заставить платежное приложение на сервере совершить несанкционированную транзакцию, выполнить шифрование файлов на компьютере или заставить банкомат выдать из кассет купюры и вовсе не нужны вирусы. Все необходимое программное обеспечение уже есть на атакуемой машине. Надо только проникнуть в атакуемую систему, получить привилегии и контроль над процессами и изменить сценарии или конфигурации работы таких приложений.

Защитить от таких атак позволяет применение многоуровневых мер защиты, когда атакующему на каждом шаге вектора атаки, последовательности воздействий на систему для получения доступа к ресурсам системы, противостоят меры защиты, пресекающие попытки таких воздействий.

Средство программной защиты SoftControl сочетает в себе функциональность многоуровневых мер защиты и расширенного мониторинга активности пользователей. Контролирует старт и активность всех процессов, служб, а также сохраняет систему в последнем заведомо исправном состоянии при любых попытках деструктивного воздействия со стороны хакеров, вирусов и атак «нулевого дня», а также действий инсайдеров.

Меры защиты реализованы точными методами, что исключает ложноположительные срабатывания и не влияет на быстродействие процессов и приложений.

В основе реализации мер защиты SoftControl лежит использование собственных технологий контроля приложений:

- D.I.C. (Dynamic Integrity Control). Защищает все исполняемые приложения системы благодаря обнаружению попыток несанкционированного запуска процессов и блокировки их запуска до того, как процесс сумеет нанести вред системе.

- D.S.E. (Dynamic Sandbox Execution). Специальная среда для запуска потенциально опасных приложений обеспечивает контроль системных привилегий для блокировки вредоносных действий.

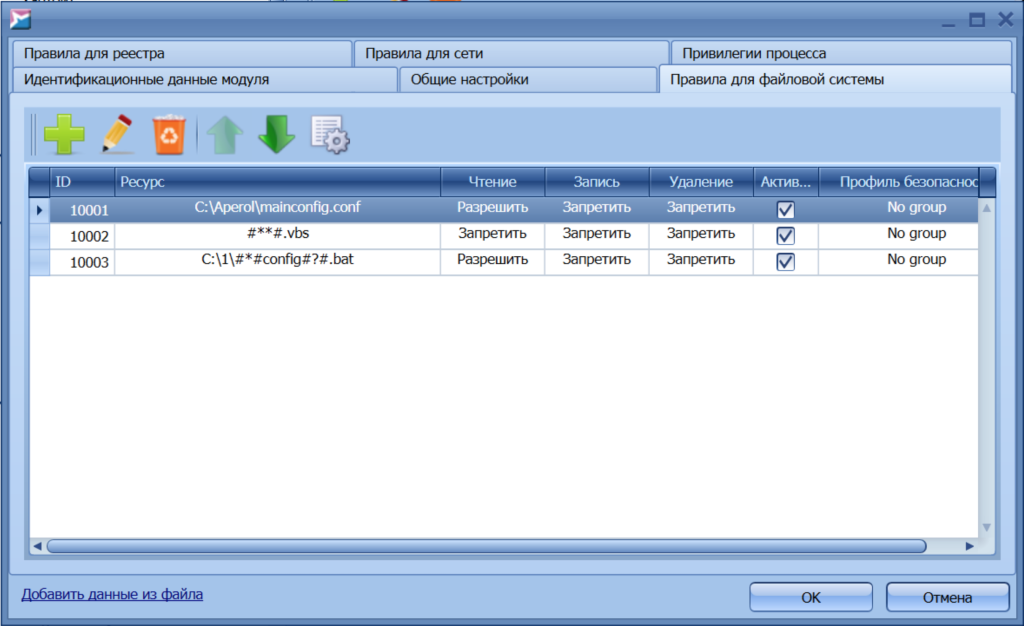

- D.R.C. (Dynamic Resource Control). Контролирует доступ различных приложений к файловой системе, ключам реестра, а также доступ к внешним устройствам и сетевым ресурсам.

Система SoftControl состоит из нескольких модулей:

- Сервер управления Service Center и сетевая консоль управления Admin Console;

- Клиентский модуль защиты – SysWatch;

- Модуль сбора дополнительной статистики о действиях пользователя – DLP Guard;

- Модуль удаленного эксплуатационного воздействия на защищаемую систему и приложения – SysCMD;

- Модуль шифрования жестких дисков – DeCrypt.

В зависимости от решаемых задач можно использовать любое сочетание клиентских модулей.

Как работает защита SoftControl

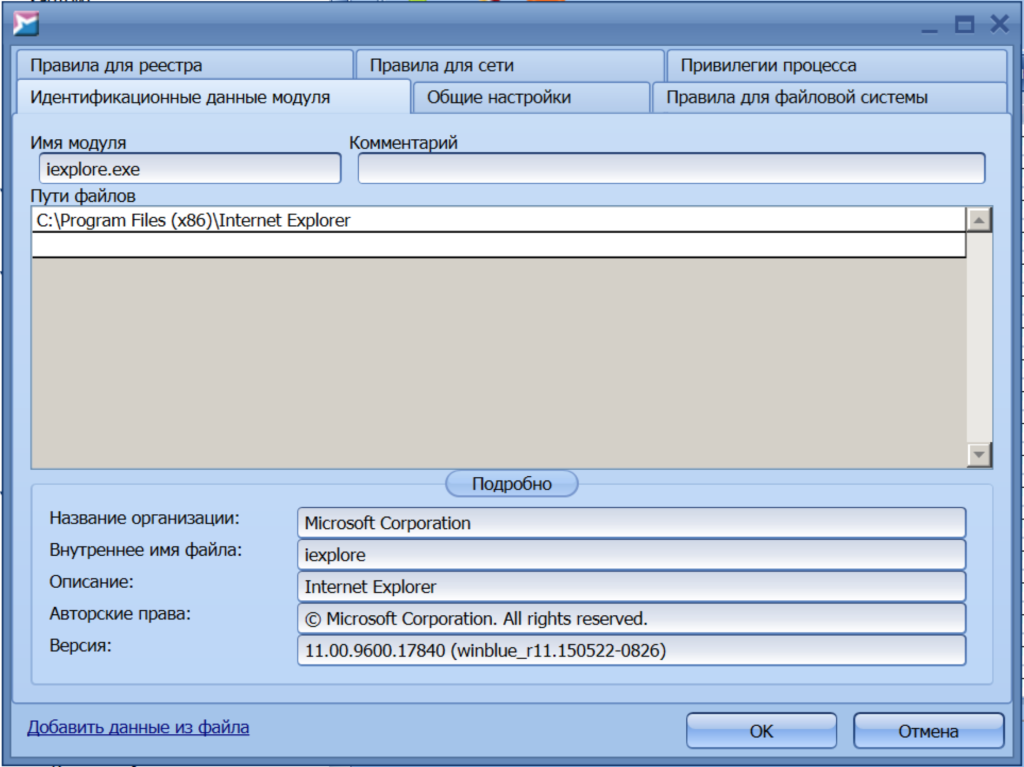

После установки клиентского модуля защиты SysWatch на защищаемую машину, драйвер защиты сканирует систему в поисках всех исполняемых файлов, проводит антивирусную проверку встроенным сканером, вычисляет контрольные суммы каждого исполняемого файла в системе и сохраняет в профиле – базе данных «белого списка» доверенных процессов.

При попытке старта процесса драйвер перехватывает запрос, проверяет контрольную сумму, сертификаты и метаданные исполняемого файла, и либо разрешает процессу стартовать, либо блокирует попытку старта подозрительного процесса. Есть и третий сценарий – драйвер запускает процесс в специальной среде, которую называют «песочницей».

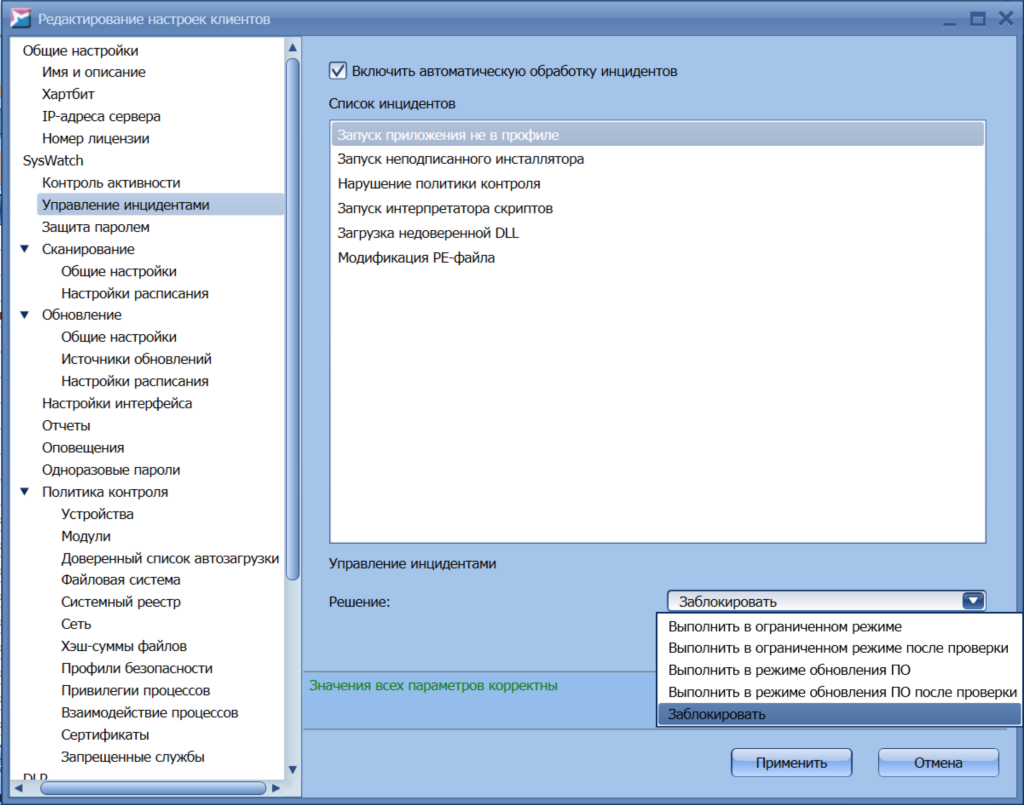

Автоматическую реакцию на инцидент можно настроить локально или с помощью сервера управления.

Уникальная реализация математического обеспечения и программной реализации драйвера защиты позволяет обеспечить защищенность с момента старта ядра операционной системы без потери производительности системного и прикладного ПО. Что особенно критично при контроле присоединения динамических библиотек для предупреждения запуска зловредного кода доверенными процессами.

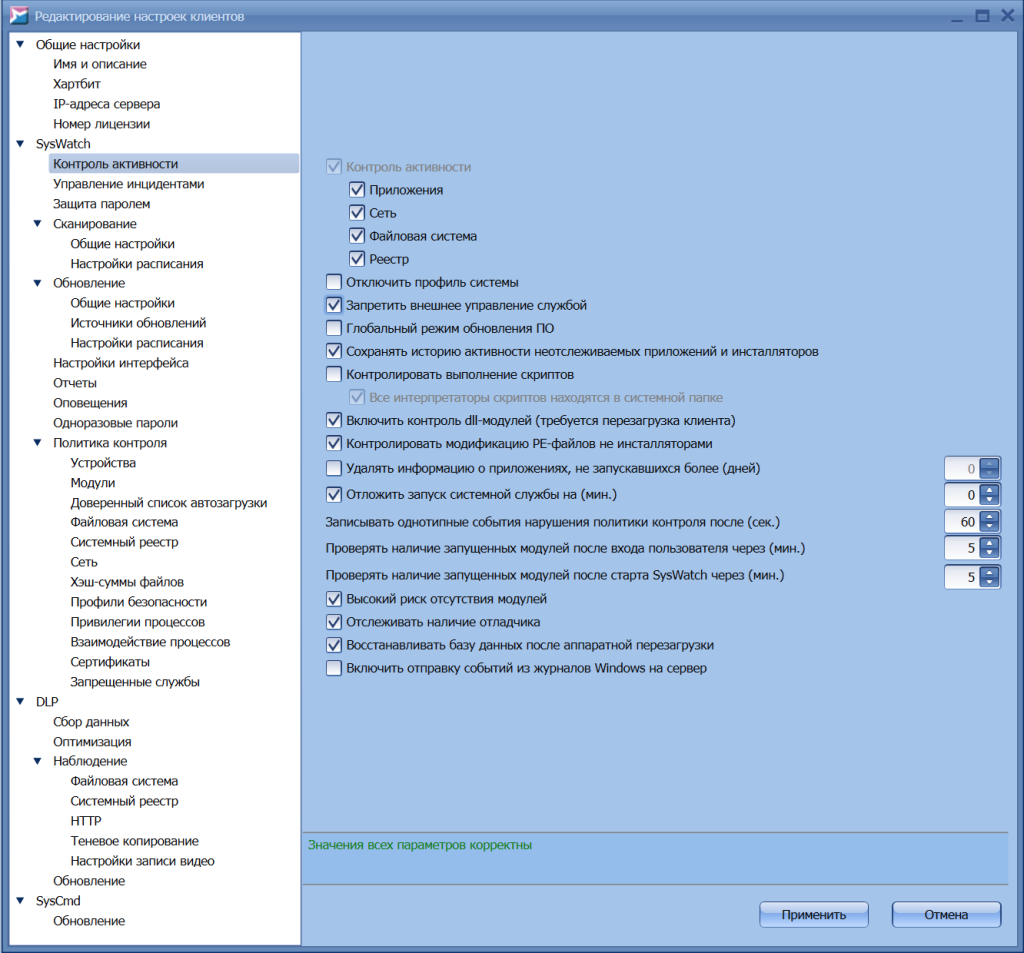

Клиентский модуль SysWatch контролирует старт и активность всех процессов и служб защищаемой системы. Он позволяет обеспечить:

- Контроль старта процессов, служб, скриптов и присоединения динамических библиотек;

- Динамический контроль целостности исполняемых файлов. Изменить состав и версию исполняемых файлов можно только санкционированно и доверенными способами;

- Дискреционную модель доступа к файловой системе и реестру с интеграцией с Active Directory. Позволяет задавать правила доступа к объектам по пути и с использованием развитой системы масок.

- Контроль подключаемых USB носителей по «белым спискам» и контроль COM, LPT портов и CD/DVD приводов;

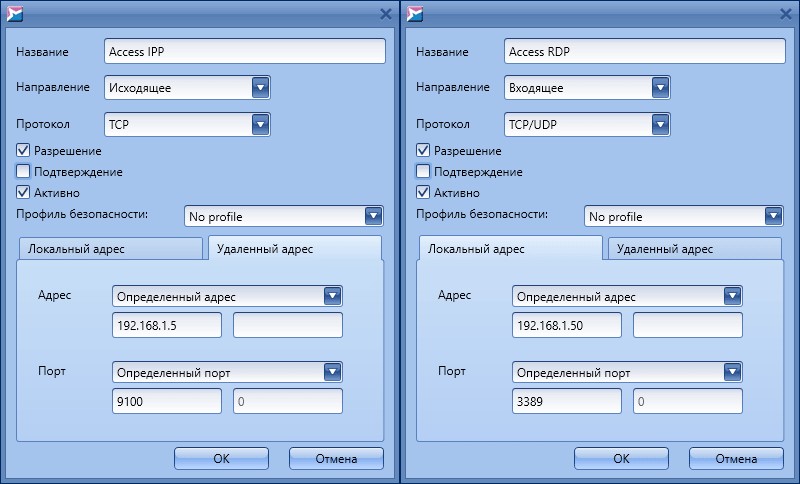

- Контроль сетевой активности процессов в контексте исполняемых файлов, локальных и удаленных IP-адресов и портов, протоколов и направлений соединения;

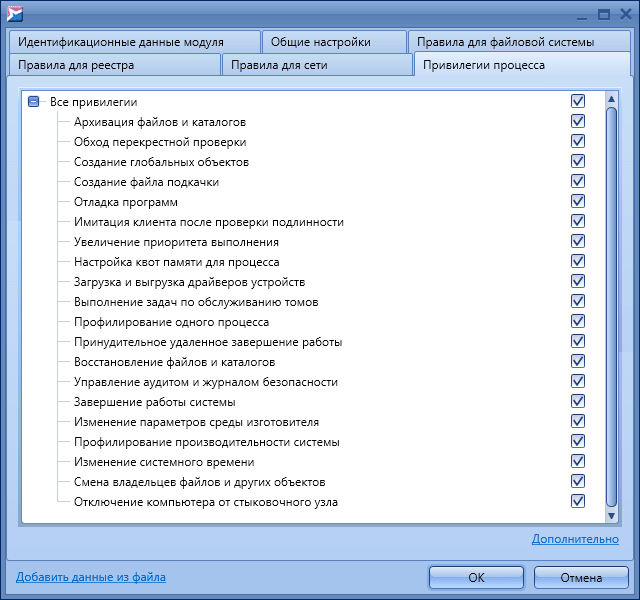

- Контроль использования доступных системных привилегий чувствительных к компрометации процессов.

Уникальная реализация механизма контроля изменений состава ПО позволяет устанавливать новое ПО и обновления при включенной защите, контролировать источники и способы внесения обновлений. Помимо этого, можно автоматически вносить данные о сделанных изменениях в «белый список» доверенных процессов «налету» без влияния на производительность системы.

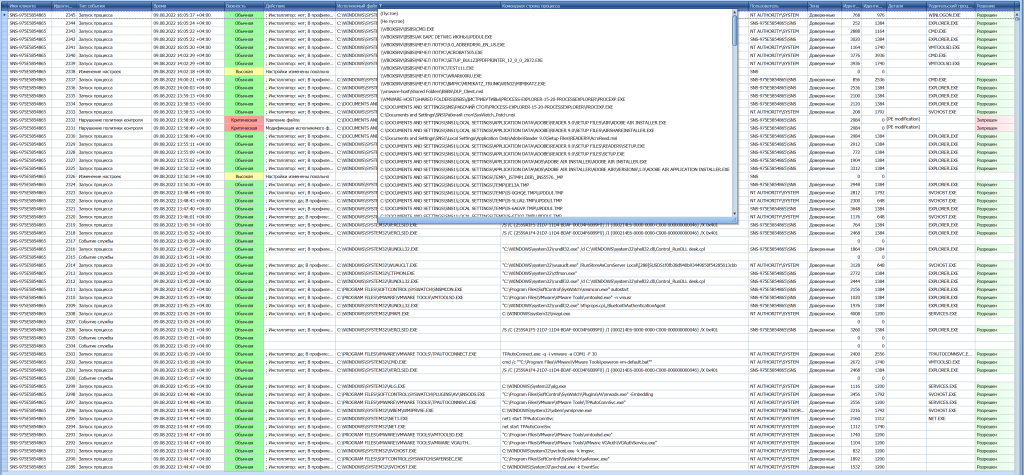

Развитая система мониторинга событий старта и активности процессов, служб, активности пользователя (более 40 параметров наблюдаемых событий) позволяет отслеживать выполнение регламентов безопасной эксплуатации системы и приложений, проводить исследование попыток осуществления атак на систему.

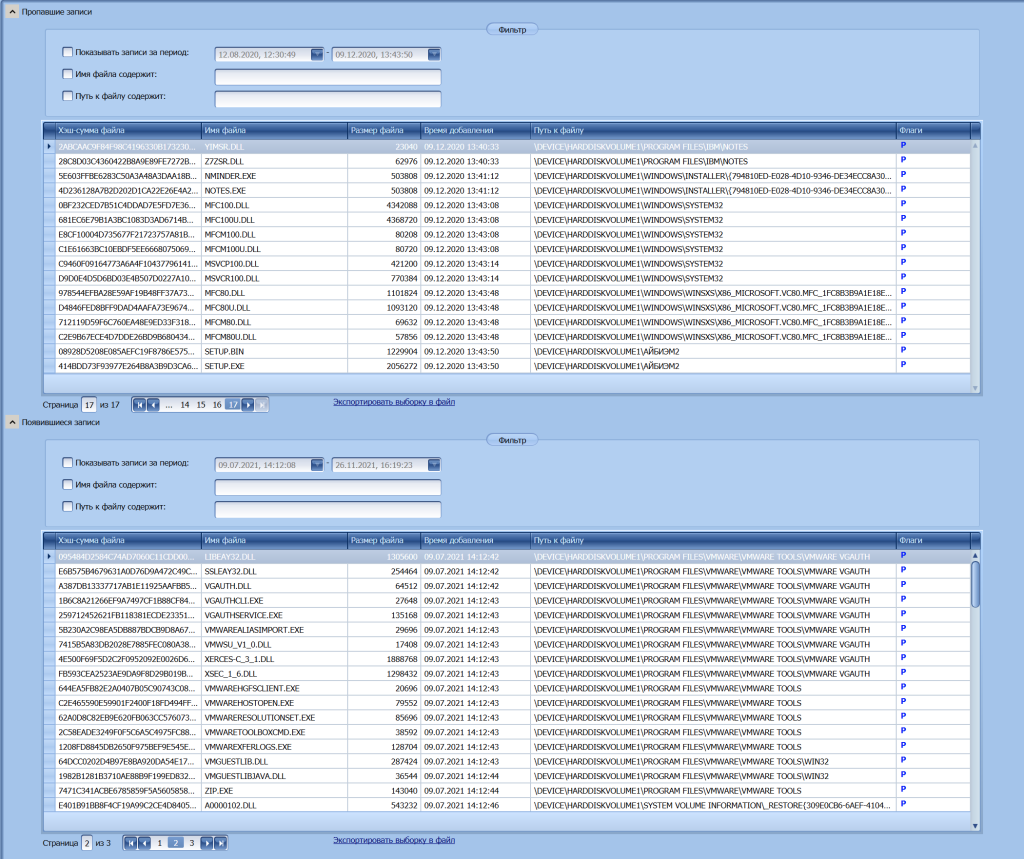

Средства анализа событий об изменениях в защищаемых системах позволяют удаленно с консоли управления Admin Console не только просматривать состав и легенду изменений исполняемых и конфигурационных файлов, но и сравнивать текущие состояния с эталонным образцом.

Реализация режима самообучения позволяет легко создать политики многоуровневых мер защиты для систем любой сложности.

Уникальная реализация модуля защиты SysWatch позволяет защитить компьютеры с минимальной конфигурацией Pentium III, 256 МБ ОЗУ на операционных системах от Windows XP Embedded до актуальных версий Windows Server.

Модуль SysWatch также обеспечивает сильные меры самозащиты собственных компонентов. В нем реализована функциональность доступа к локальному интерфейсу по постоянному и временным паролям, а также паролям на удаление клиентского модуля.

Действенность самозащиты регулярно проверяется на пентестах с участием ведущих Ethical Hacking экспертов компаний-лидеров отрасли.

Мониторинг действий пользователей

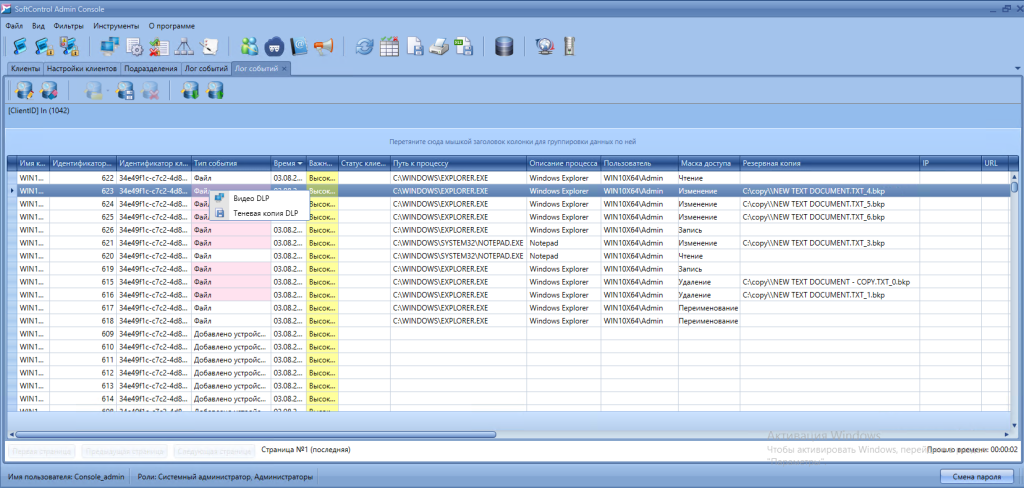

Модуль сбора расширенной статистики об активности пользователей DLP Guard позволяет мониторить активности сотрудников на защищаемых станциях, собирать метаданные следующих событий:

- Создание, чтение, изменение, переименование, удаление наблюдаемых файлов и ключей реестра;

- Подключение и отключение периферийных и системных устройств;

- Регистрация времени работы в приложениях, кейлоггинг в контексте активного окна приложения;

- Событие вывода информации на печать;

А также:

- Создание и передача на сервер управления теневых копий измененных файлов и ключей реестра для возможности листинга изменений и возврата конфигурации приложений к первоначальным состояниям;

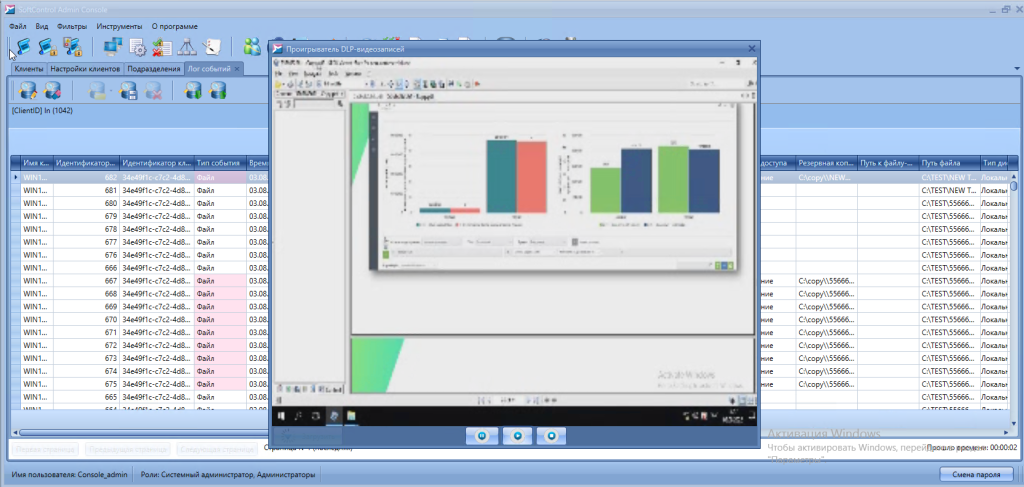

- Запись видео по настраиваемым триггерам активности и просмотр экрана пользователя по запросу.

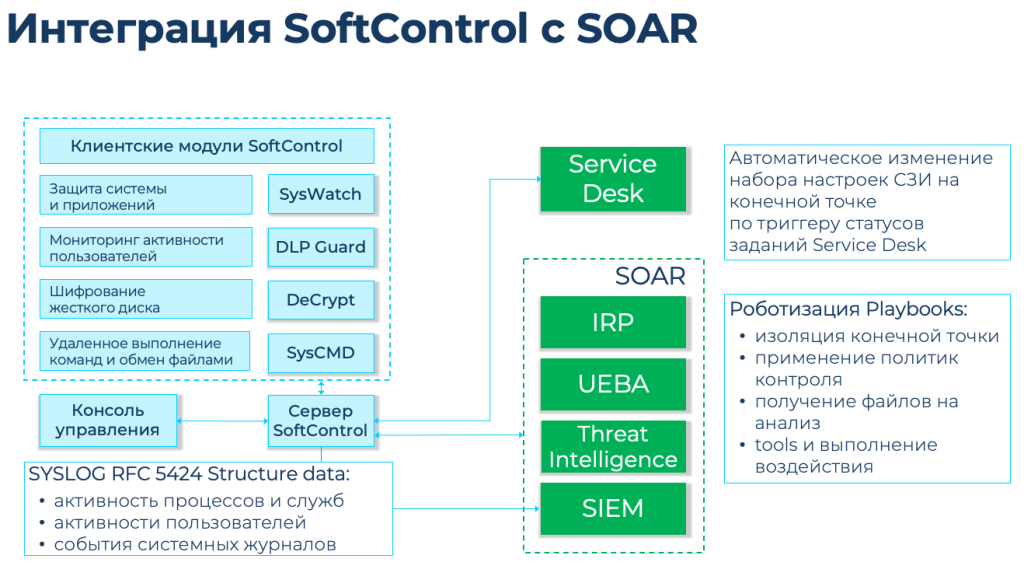

Интеграция SoftControl в ИТ и ИБ инфраструктуру

API сервера управления Service Center

позволяет интегрировать управление настройками защиты и заданиями:

- Со средствами Service Desk для роботизации рутинных операций смены настроек по требованию;

- С системами ИБ в концепции SOAR (Security Orchestration, Automation and Response) и Extended Detection and Response (XDR)

Дополнительные возможности

Модуль SysCDM позволяет выполнить составные задачи по доставке контента, выгрузки файлов с удаленного хоста и безопасного выполнения команд с обратной связью. Может докачивать файлы при передаче по каналам с наблюдаемой потерей пакетов.

Модуль DeCrypt позволяет шифровать жесткий диск с формированием ключа расшифровки по параметрам системных и периферийных устройств компьютера (N-M устройств). Это позволяет применять решение без необходимости задействования TPM (Trusted Platform Module) и ввода пароля расшифровки пользователем. Такое решение востребовано на автономных системах: серверах, АСУ ТП и устройствах банковского самообслуживания.

Средства программной защиты линейки SoftControl внесены в Реестр отечественного ПО с номерами записей: 8335, 11160, 11250.

Выводы

Средство защиты SoftControl позволяет реализовать многоуровневые меры защиты системы, сохранить систему в последнем заведомо исправном состоянии при любых попытках деструктивного воздействия со стороны хакеров и инсайдеров, а также защищает от угроз «нулевого дня».

Реализация мер защиты точными методами позволяет предупредить влияние на быстродействие защищаемых приложений, исключить ложноположительные срабатывания, что особенно важно при защите критических информационных систем, АСУ ТП и устройств банковского самообслуживания.

erid: Kra23p9Aj

* Реклама, Рекламодатель ООО «АРУДИТ СЕКЬЮРИТИ», ИНН 9715404505

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться