Киберугрозы 2025 года: чего ждать?

Аналитик по информационной безопасности NGR Softlab

Справедливо отметить, что глобальные тренды последние годы в большинстве своем выглядят достаточно пессимистично. Ежегодно растет количество инцидентов ИБ и компьютерных атак, при этом увеличивается доля критических событий. Обнаружение программных и аппаратных уязвимостей происходит с нарастающей скоростью, расширяя ландшафт угроз. Техники злоумышленников становятся сложнее, а инструментарий продолжает совершенствоваться.

К сожалению, никаких предпосылок для кардинального изменения ситуации пока нет. При этом важно отметить, что технологии и методология со стороны защиты развиваются практически с той же интенсивностью, что и угрозы. Так, если злоумышленники работают над ускорением kill-chain, то эксперты-защитники бьются над тем, чтобы обнаруживать хакеров на самых ранних звеньях цепочки. На первый взгляд, ситуация кажется привычной, однако при более детальном рассмотрении можно выделить ряд новых вызовов, с которыми, вероятно, столкнутся все специалисты, связанные с информационной безопасностью. Андрей Шабалин, аналитик по информационной безопасности NGR Softlab, представил подробный обзор киберугроз этого года.

XaaS-концепция и подписки

В прошлогоднем обзоре киберугроз 2024 года мы отмечали активное развитие таких концепций как PhaaS (Phishing-as-a-Service) и MaaS (Malware-as-a-Service). В 2025 году на «темном рынке» справедливо будет ожидать развития подписочной концепции, в частности в ранее не затронутых или временно забытых областях. Например, концепция предоставления доступов к различным инфраструктурам (AaaS, или Access-as-a-Service) в зародышевом состоянии существовала на теневых форумах и до пандемии, однако подписочная система получила свое основное развитие именно во время массового перехода пользователей на удаленный формат работы. В 2025 году мы ожидаем возрождение интереса к предоставлению услуг подобного рода. Этому также косвенно способствует продолжающийся рост количества утечек персональных и учетных данных.

Также наблюдается повышенный интерес злоумышленников к коммерциализации результатов своей деятельности. В результате, с одной стороны, растет средняя стоимость атаки с предоставлением доступа к инфраструктуре. С другое – увеличивается потенциальный ущерб от их реализации. Стоит также отметить, что зачастую при использовании подписочных форматов работы значительно повышается качество предоставляемой информации.

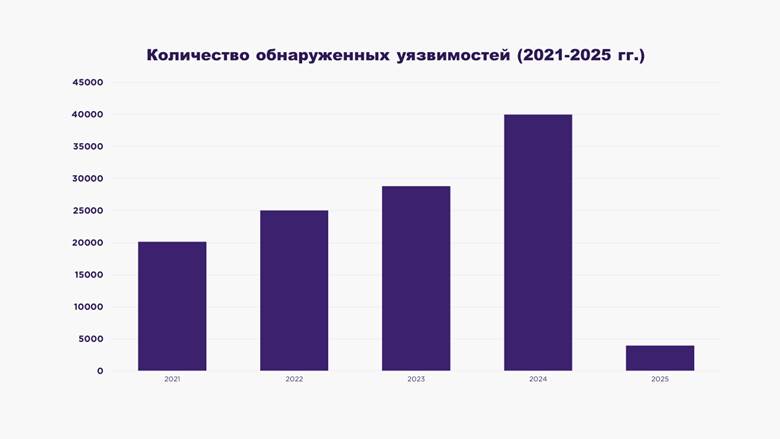

На рынке уязвимостей и эксплойтов наблюдается схожая тенденция. Сведения уязвимостях «нулевого дня» на черном рынке обычно стоят непомерно дорого для хакеров-любителей. Однако если отойти от концепции «одна уязвимость в одни руки» и допустить, что найденную уязвимость или метод ее эксплуатации могут использовать разные злоумышленники и их группы в разных инфраструктурах, то такой инструмент может стать источником неплохого дохода. Кроме того, количество обнаруженных уязвимостей от года к году только увеличивается.

Источник: NIST

Источник: NIST

Таким образом, можно констатировать сохранение тренда на снижение порога входа в «темное ремесло» - киберпреступную деятельность. Этому также способствует активное внедрение ИИ, в частности LLM, в проводимые атаки. Так, например, в 2024 году исследователи чаще обнаруживали в образцах вредоносного кода следы использования генеративного искусственного интеллекта.

ИИ, биометрия, персональные данные

Определенный ажиотаж вокруг искусственного интеллекта снижается, и мы можем увидеть его планомерное внедрение и применение. Причем внедрение ИИ в процессы происходит как со стороны защиты, так и с атакующей стороны. Отдельного внимание заслуживает рост интереса злоумышленников к дипфейкам различного формата: аудио, видео, фото. В 2024 году нам уже много раз демонстрировали возможности использования подобных моделей в аудио- и видеозвонках, и к концу года уже сложно было удивить пользователей сгенерированным злоумышленниками голосовым сообщением, которое донельзя повторяет голос оригинального отправителя.

Для обучения моделей злоумышленники изобретают новые способы получения биометрических данных, например, телефонные «социологические» опросы, звонки от якобы-курьеров о несуществующей доставке, иногда в ход идут даже публичные выступления, опубликованные на различных видеохостингах. Последнее чаще используется для проведения таргетированных злонамеренных кампаний, когда данных для обучения хватает в открытом доступе.

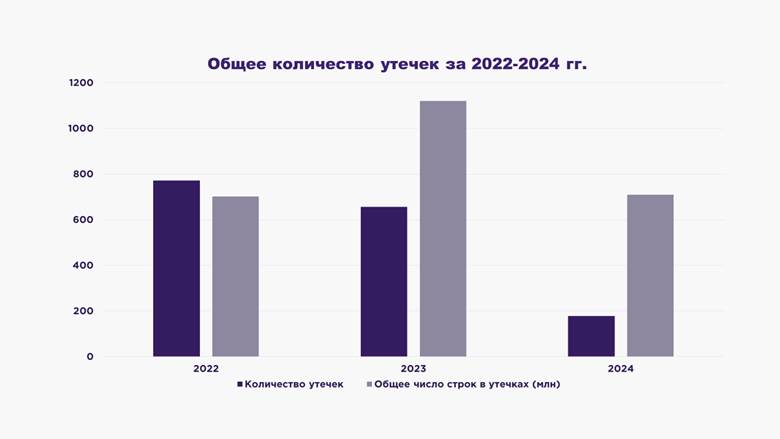

Что касается утечек персональных данных, в 2024 году по данным из открытых источников их общий объем снизился, однако примечательно, что около 70% скомпрометированных данных пришлось на единственную утечку в первом квартале. Это указывает на тенденцию к уменьшению количества инцидентов при увеличении их масштаба. Кроме того, в связи с предстоящим вступлением поправок в КоАП и УК, ужесточающих ответственность за утечки, возможен всплеск публикаций скомпрометированных данных ближе к середине текущего года.

Источник: NGR Softlab

С увеличением объема открытой информации о пользователях (потенциальных жертвах) совершенствуются и методы ее обработки. Продвинутые программные комплексы сейчас позволяют собирать и агрегировать данные из различных источников, проводить профайлинг и составлять полноценное представление о персоне. По оценке председателя правления Сбера Станислава Кузнецова, злоумышленники уже сейчас могут получить доступ к консолидированным базам данных, содержащим информацию примерно о 90% взрослого населения России.

Доверяй, но проверяй: атаки через доверенные каналы

Одна из ключевых cохраняющихся тенденций — получение первоначального доступа через компрометацию доверенных связей (T1199: Trusted Relationship). В 2024 году особое внимание у злоумышленников вызывали сервисные ИТ-компании, по сей день являясь весьма эффективным вектором входа в конечную целевую инфраструктуру.

Продолжает расти число атак на цепочки поставок (T1195: Supply Chain Attacks). Злоумышленники исследуют инфраструктуру жертв со всех сторон, находя новые векторы компрометации.

Еще один тренд — использование реальных учетных записей для получения несанкционированного доступа (T1078: Valid Accounts). Рост утечек учетных данных дает злоумышленникам все больше возможностей для проникновения в корпоративные системы без необходимости эксплуатировать уязвимости. Можно предположить, что данная триада техник продолжит оставаться в топе из способов получения первоначального доступа, разделяя его с излюбленными фишингом (T1566: Phishing) и эксплуатацией уязвимостей публичных приложений (T1190: Exploit Public-Facing Application).

Мессенджеры как инструмент кибератак

Относительно новой тенденцией можно назвать активное использование злоумышленниками мессенджеров для решения задач различного спектра: от сбора пользовательских биометрических данных до доставки и выполнения вредоносной нагрузки.

В 2024 году было зафиксировано множество инцидентов, связанных с эксплуатацией уязвимостей популярных мессенджеров и социальной инженерией через них.

Один из примеров: атаки, подобные FakeBoss, когда злоумышленники, используя дипфейки, выдают себя за руководителей компаний и обманом заставляюи сотрудников переводить деньги на мошеннические счета. Такие атаки стали возможны благодаря сочетанию утечек персональных данных, биометрической подделки и социальной инженерии.

Другим вектором остается эксплуатация уязвимостей самих мессенджеров. В 2024 году неоднократно фиксировались случаи взлома аккаунтов Telegram через уязвимости в десктопных и мобильных приложениях. Злоумышленники использовали скомпрометированные аккаунты для распространения вредоносного ПО и проведения фишинговых атак.

Также наблюдается рост использования мессенджеров в качестве платформы для передачи вредоносного кода. Вредоносные боты в Telegram и Discord позволяют автоматизировать атаки и скрытно передавать команды зараженным устройствам. В 2025 году можно ожидать еще большего распространения подобных техник.

Квантовые вычисления и их влияние на кибербезопасность

Несмотря на то, что 2025 год объявлен ООН Международным годом квантовой науки и технологий, наступления «дня Q» в этом году, вероятнее всего, ждать не стоит. Однако определенная вероятность наступления такого события все же имеется: квантовые вычисления постепенно приближаются к практическому использованию, что создает потенциальную под угрозу классическим алгоритмам шифрования (RSA/DSA и др.).

Переход на постквантовые алгоритмы криптографии становится все вероятнее, и такие решения уже присутствуют на рынке, включая российский. Тем не менее, проблема не является критической на текущий момент, так как находится под пристальным вниманием исследователей по всему миру, работающих над квантовым переходом.

Выводы

Подводя итог, можно заключить, что мир кибербезопасности становится всё сложнее и опаснее. Злоумышленники не только наращивают количество атак, но и постоянно совершенствуют свои методы, активно используя искусственный интеллект и автоматизацию. Примечательно, что теневой рынок стал более «клиентоориентированным» – появились подписочные модели атак, которые делают сложные кибератаки доступными практически для любого желающего. Это удешевляет атаки, повышает их качество и увеличивает потенциальный ущерб.

Злоумышленники всё чаще проникают в организации через доверенные каналы – партнёров, поставщиков услуг и программного обеспечения. Даже привычные всем мессенджеры превратились в полноценный инструмент для атак: от рассылки вредоносного ПО до сложных мошеннических схем с использованием дипфейков.

Рекомендации

Главное внимание по-прежнему нужно уделять людям. Какими бы совершенными ни были технические средства защиты, именно человеческий фактор остаётся самым уязвимым местом в системе безопасности. Поэтому крайне важно постоянно обучать сотрудников, помогать им распознавать угрозы и правильно на них реагировать.

Особое внимание следует уделить процессам управления доступом к информационным ресурсам. Необходимо внедрить многофакторную аутентификацию, обеспечить контроль привилегированных учетных записей с помощью современных решений класса PAM и последовательно придерживаться принципа «не доверяй никому» (zero-trust). Необходимо также установить четкие правила использования корпоративных средств коммуникации.

Обязательной практикой должен стать регулярный аудит и мониторинг безопасности подрядчиков, особенно облачных сервисов и ИТ-поставщиков. Кроме того, необходимо регламентировать использование корпоративных и публичных мессенджеров, ставших неотъемлемой частью бизнес-процессов.

Также для эффективного противодействия современным угрозам организациям следует развивать процессы обнаружения и расследования атак. Современные решения классов SIEM, SOAR и UBA/UEBA становятся все более функциональными и доступными даже для небольших организаций, позволяя автоматизировать реагирование на инциденты и компенсировать нехватку специалистов по информационной безопасности.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться