Анализаторы трафика (снифферы): насколько они актуальны сейчас

Снифферы (sniffers) зарекомендовали себя как универсальный инструмент, которым в разное время пользовались многие: и хакеры, и тестировщики, и системные администраторы. В данный момент использование этой группы программ стало менее актуально сразу по нескольким причинам.

В рамках этой статьи мы оставим в стороне этичное использование анализаторов трафика и рассмотрим их «вредоносный» путь: от пика использования в нулевых до наших дней.

Для чего используются сниффинг-программы

Проблема сниффинга в России остро встала в конце нулевых, вместе с массовым распространением и повышением доступности интернета. Это было время, когда компьютерные клубы и интернет-кафе стали отходить в прошлое, а ПК стали массово появляться как в квартирах, так и в офисах.

Вместе с развитием интернет-сетей появилась и необходимость отслеживать их трафик. Например, в рамках корпоративных сетей. Однако, анализаторы трафика можно было использовать и в неэтичных целях: для перехвата пакетов данных. Например, паролей или кодов доступа внутри сети.

Дополнительную сложность вызывало то, что анализаторы трафика относятся к «пассивным» инструментам кибератаки – они практически не оставляют следов своей работы, и жертва узнает о компрометации своих данных уже когда они использованы. Наиболее популярной группой программ на тот момент были http sniffers.

Почему сниффинг остался в прошлом

Использование анализаторов трафика как массовое явление в России сошло на нет вместе с повальной интеграцией https-протоколов. Лежащее в их основе TLS-рукопожатие делает невозможным работу сниффера: система просто не станет обмениваться с ним пакетами данных. Таким образом, сниффинг паролей стал практически невозможен.

После распространения https и SSL в 2020 году снифферы резко потеряли свою эффективность с точки зрения хакинга. И, как результат, утратили главное свое достоинство – простоту применения. С тех пор и по сегодняшний день для эффективного использования анализаторов трафика в корыстных целях недостаточно просто «достать из коробки и запустить».

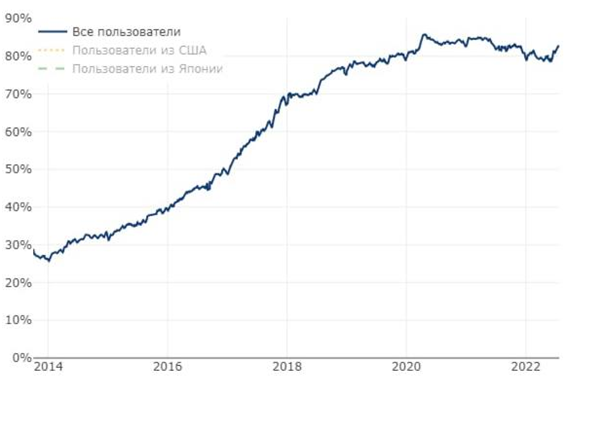

Например, вот доля веб-страниц, в процентах, загруженных Firefox по протоколу HTTPS

Источник: Let's Encrypt

Злоумышленник все еще может отслеживать трафик внутри сети, но теперь это зашифрованные пакеты данных, которые малополезны без ключа доступа. По вторичным признакам опытный специалист может сделать некоторые выводы относительно содержимого, но с уверенностью определить какие данные содержатся в пакете не может никто. Как и получить к ним доступ.

Если вернуться к этичному использованию в тестировании и администрировании, то анализаторы трафика просто эволюционировали. Появились встроенные решения для разных ОС, программы с расширенным функционалом и другими дополнительными возможностями, которые не предусмотрены в обычном сниффере.

Где риски еще сохраняются

Вероятность столкнуться со сниффингом еще остается в открытых Wi-Fi сетях. Например, в кафе или отелях. Если они не защищены, то сниффер может воспользоваться этим и перехватить трафик пользователя.

Впрочем, перехваченный пакет Wi-Fi снифферу еще нужно как-то расшифровать перед применением, что существенно повышает «порог вхождения» для начинающих хакеров. Опытный же специалист вряд ли станет мониторить открытые сети ради какого-то абстрактного пользователя.

При использовании VPN-сервиса во время подключения к открытым Wi-Fi сетям смысл использования снифферов и вовсе сходит на нет. Единственная информация, которую получит злоумышленник, это что все пакеты данных из сети уходят в сторону VPN-сервера.

Итоги

Использование анализатора трафика как элемента кибератаки еще имеет место быть. Но сильное снижение по параметрам простоты использования и эффективности привело к тому, что массовое использование этих программ осталось в прошлом.

Если говорить о корпоративной информационной безопасности, то проблема практически нивелирована – встретить открытую корпоративную сеть на данный момент практически невозможно.

В то же время, современные снифферы, такие как Smartsniff и Arduino sniffer, сохраняют свою актуальность как инструмент контроля маршрутизации трафика: с их помощью уже нельзя посмотреть содержимое пакетов данных, но можно попытаться определить их тип и узнать направление их движения.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки.

Зарегистрироваться